vnctf-misc

February 17, 2022

1275

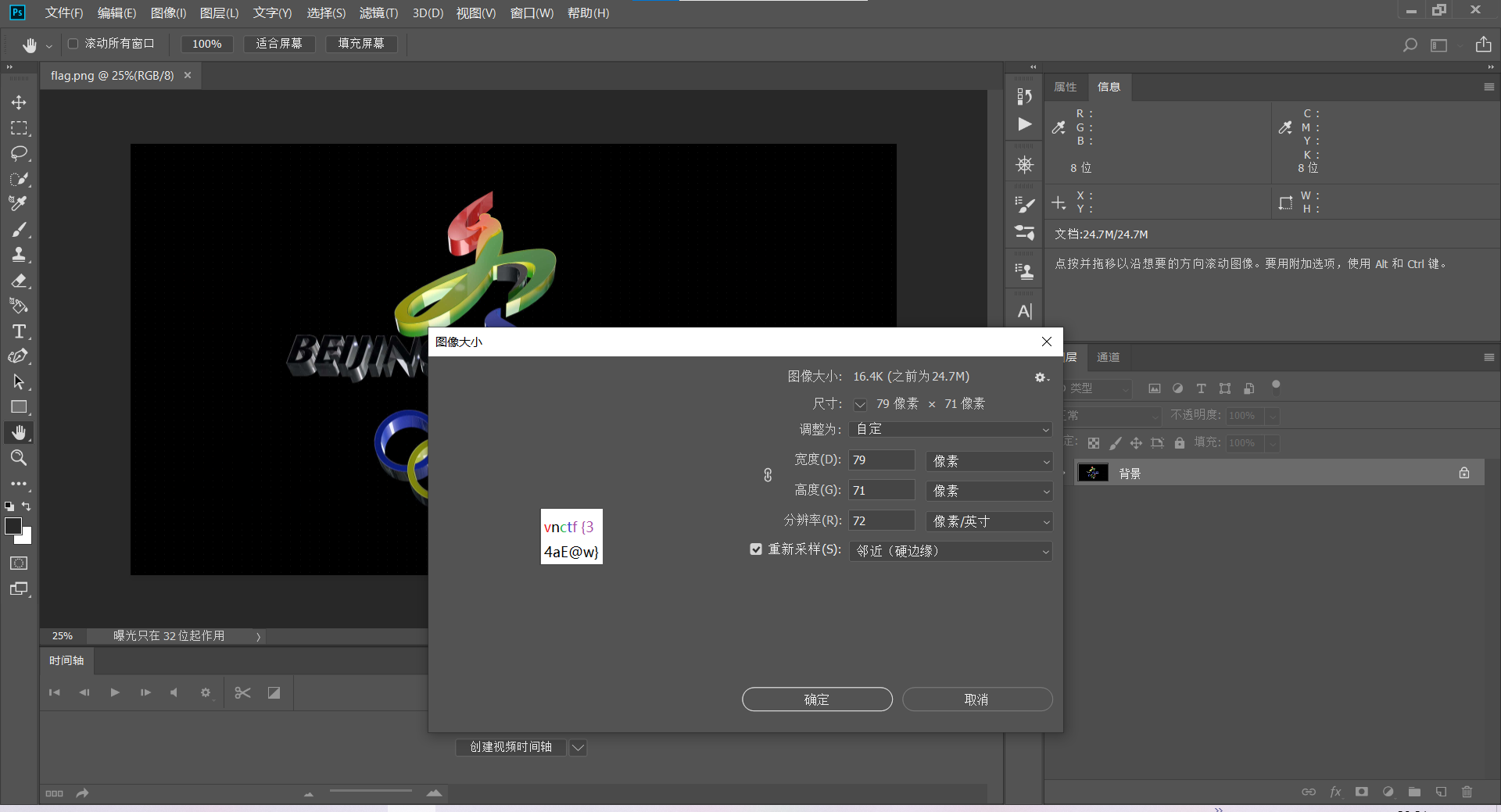

仔细找找

ps缩放比例,尝试了好久,后来选择了硬看,看到官方wp的我。。。。。。。。。。。。。。。。。。。。。。。

(这也可以??

别的师傅感觉都是提取像素点做的,找了一个脚本如下:

1 | |

24 和15的选择是避免中间其他颜色的干扰

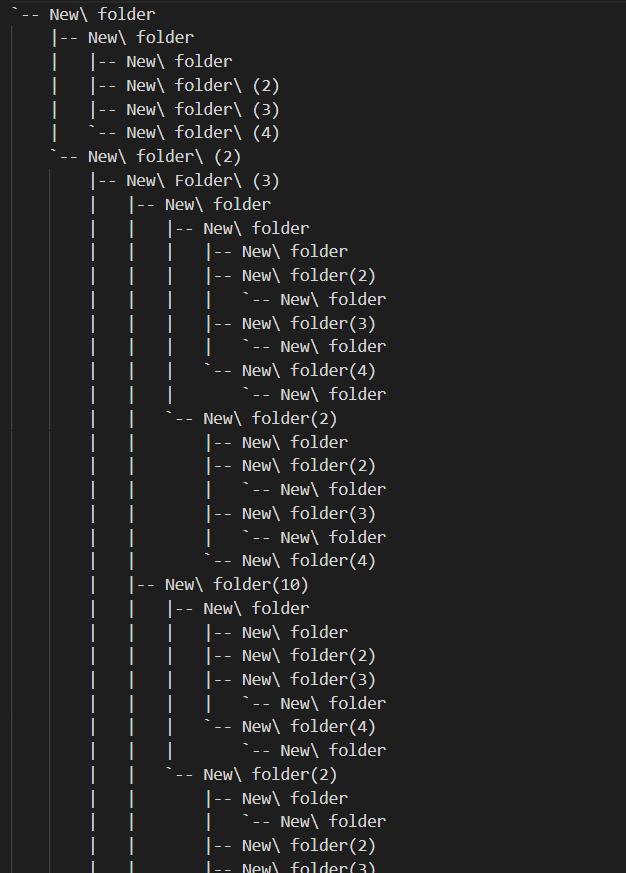

Strange flag

很难想到这个flag,竟然,是一个目录

(论使用搜索引擎的重要性,亏我一脑子的哈夫曼),找一个脚本,

或者手撕,这里参考了套神的操作:https://blog.csdn.net/qq_42880719/article/details/122903690

八个一位就可以拿到flag

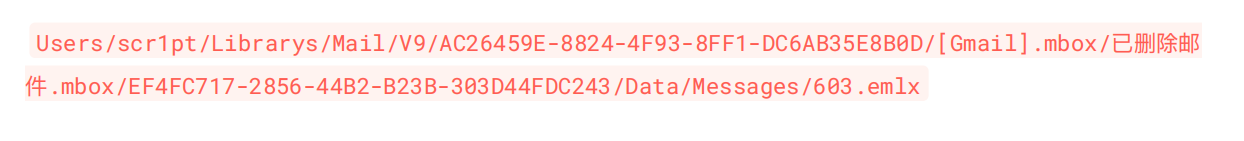

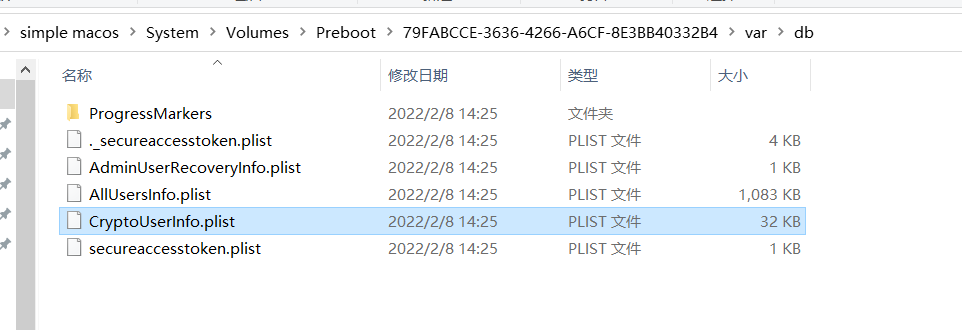

simple macos

听说用取证大师做比较丝滑,but。。。我是一个试用期没申请成的选手

看看wp

邮件里说

这里我直接改成了html格式,然后在firefox打开,然后顺着线索,

在system中

找到用户的图片

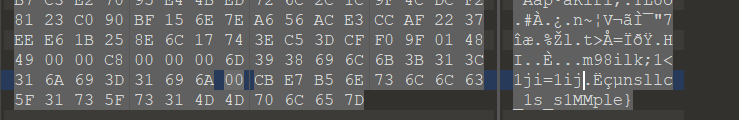

把这张图导出,用010开

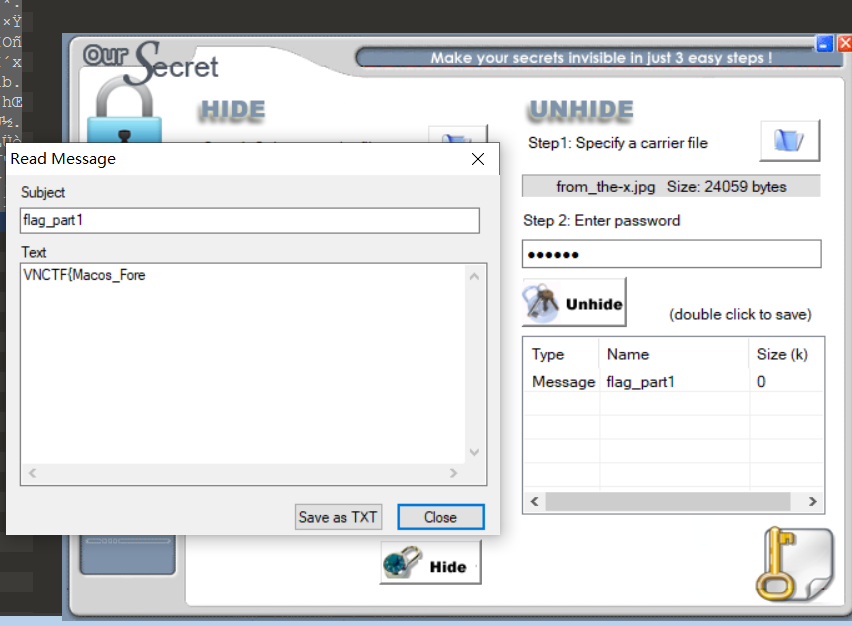

把后半部分的flag删掉用oursecret打开,密码这里考的是弱密码123456

- 本文作者:Almond

- 本文链接:http://example.com/2022/02/17/vnctf-misc/index.html

- 版权声明:本博客所有文章均采用 BY-NC-SA 许可协议,转载请注明出处!