buu-14

[watevrCTF 2019]Unspaellablle

很难想象,这个文本是电影脚本

找到原文进行比对,多出的字符就是flag

[INSHack2018]Spreadshit

选中表格当中有空格的格子,全选就可以看见flag

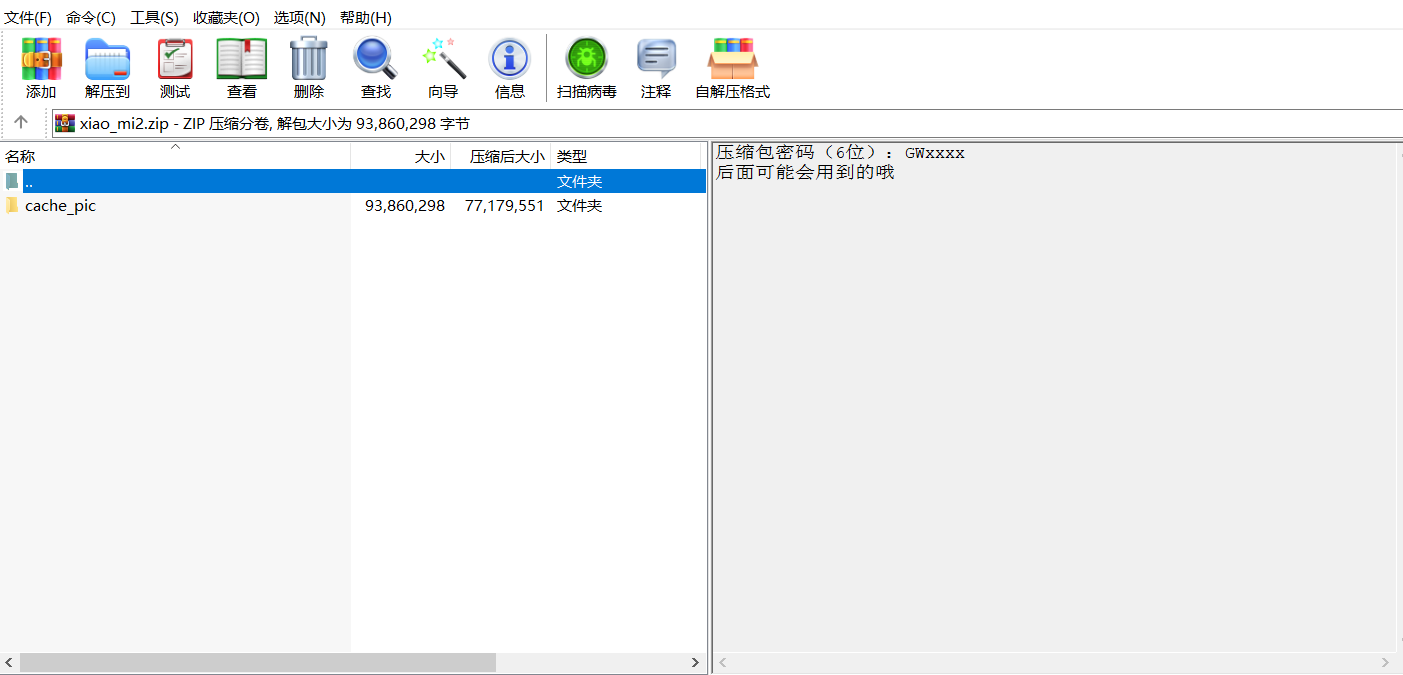

[羊城杯 2020]image_rar

蛮有意思的,给的mp4其实是一个zip文件

,然后压缩包里有一个假图片(rar)

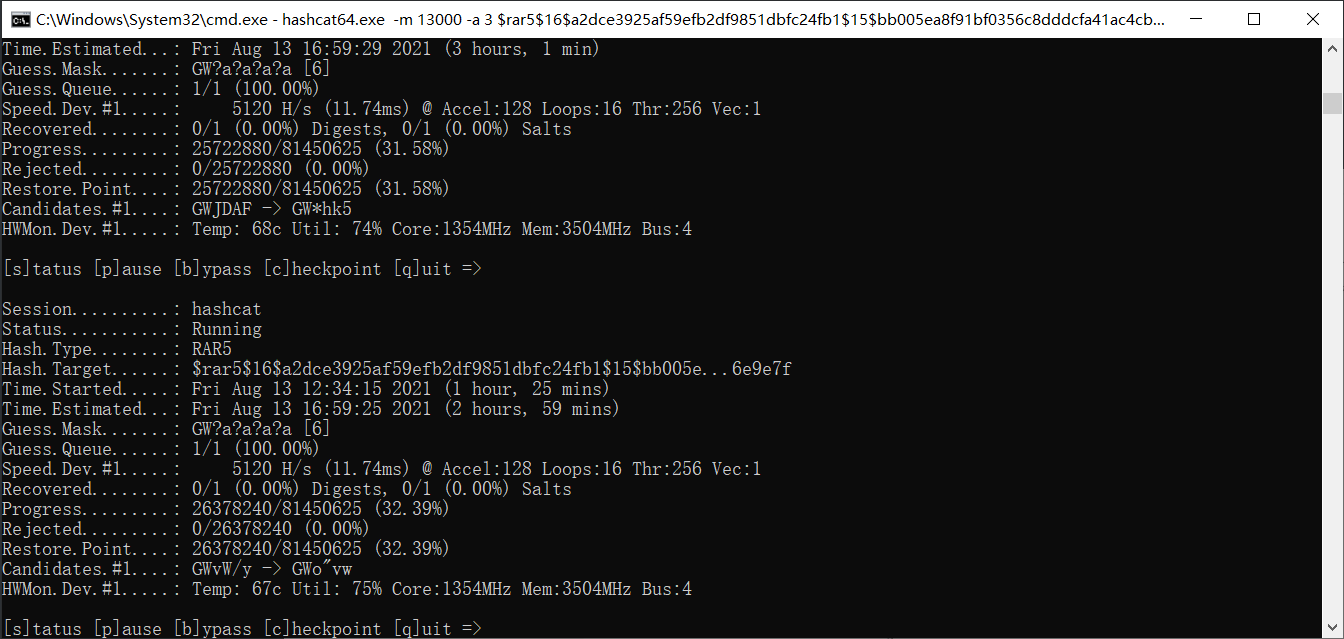

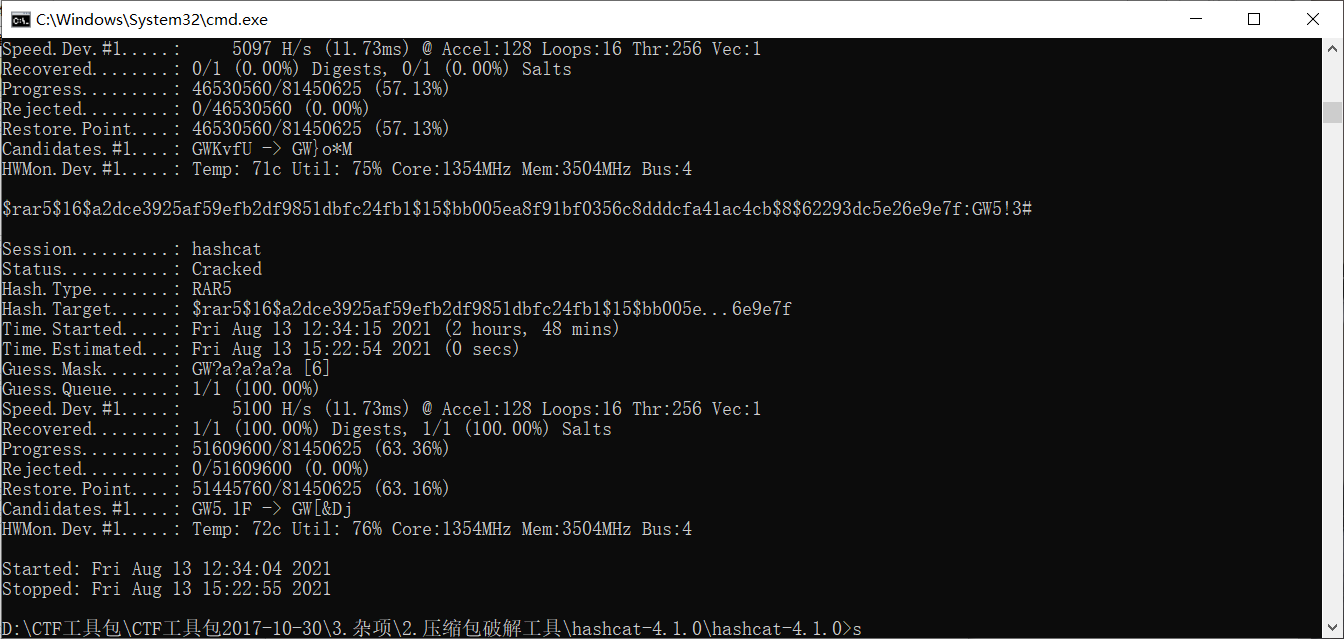

使用rar2hash获取hash值,然后用hashcat爆破(为什么用hashcat,因为ARCHPR无法对rar5的压缩包进行爆破

这是一个漫长的故事

然后获得密码解出来,把文件加上png后缀即可

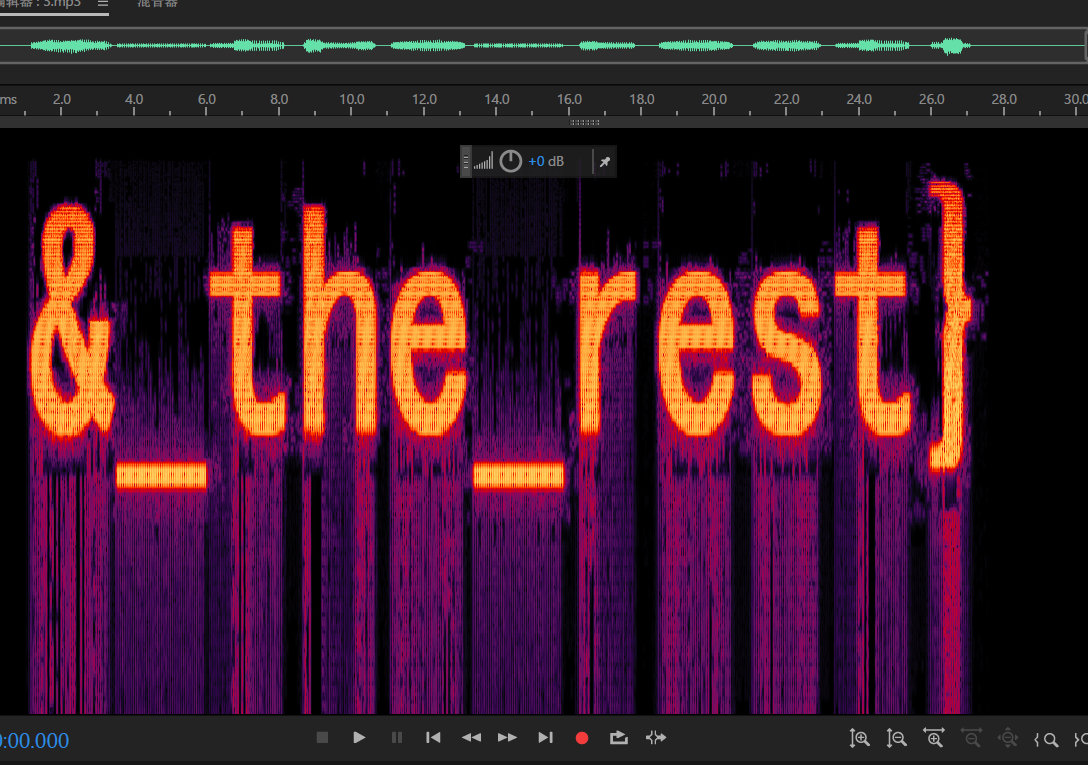

[*CTF2019]babyflash

用 JPEXS Free Flash Decompiler 打开,附上链接https://github.com/jindrapetrik/jpexs-decompiler/releases

用一堆黑白块加一个音频

在音频里喜提半个flag

黑白方块拿脚本拼一下

1 | |

扫一扫,拼一下之前半个flag,然后buu有个奇怪的bug,最后成功提交的flag为flag{halfflag&&_the_rest}

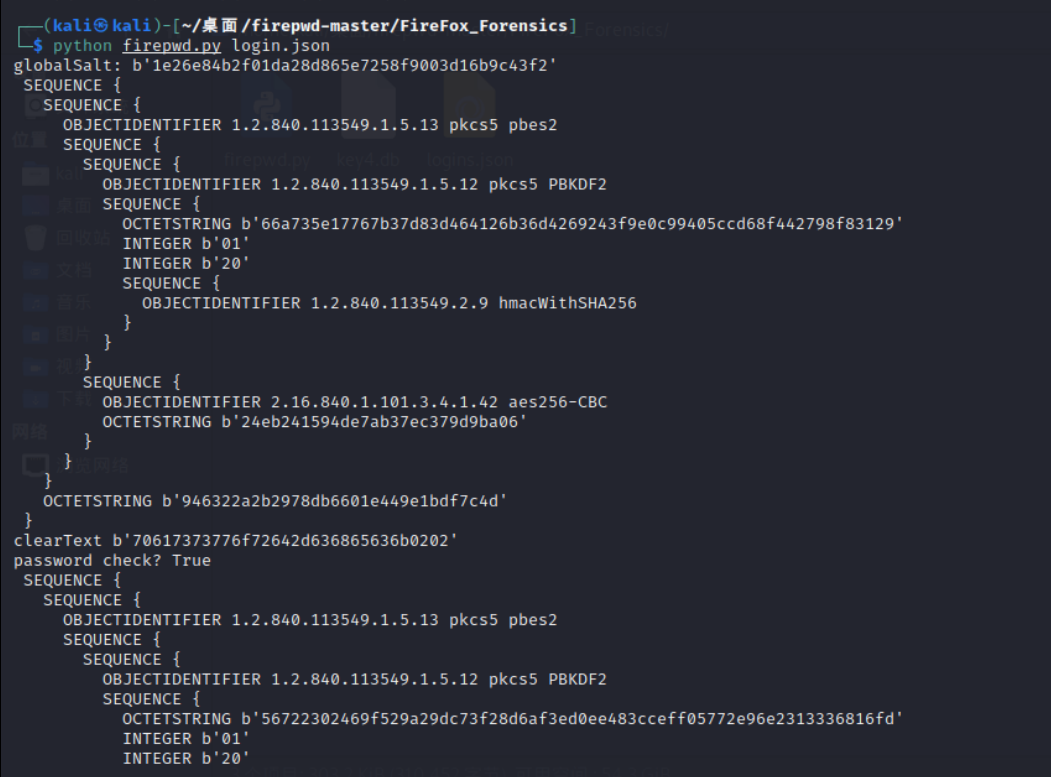

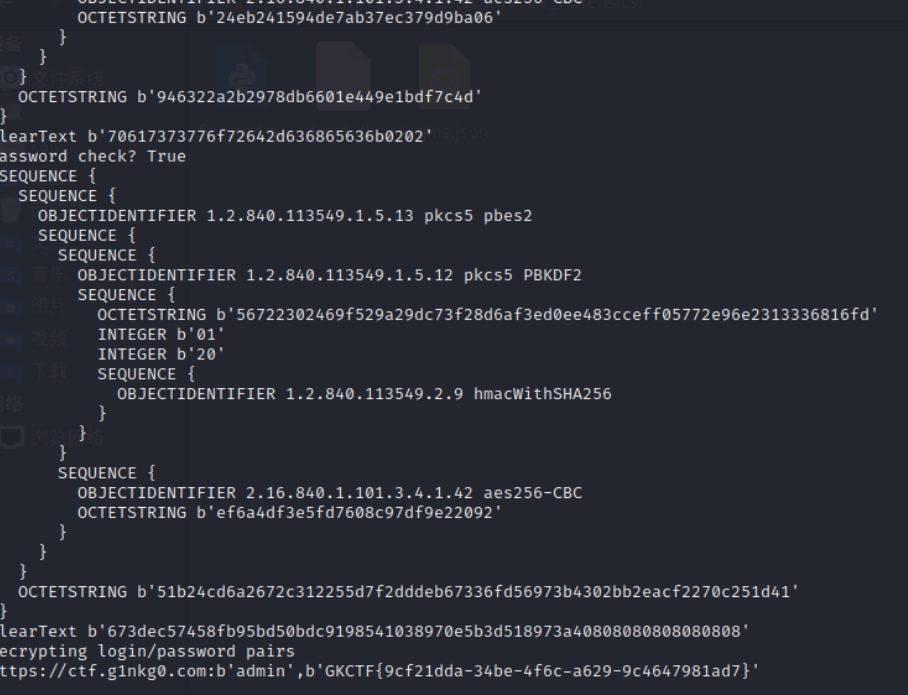

[GKCTF 2021]FireFox Forensics

有一个firepwd.py,就行https://github.com/lclevy/firepwd

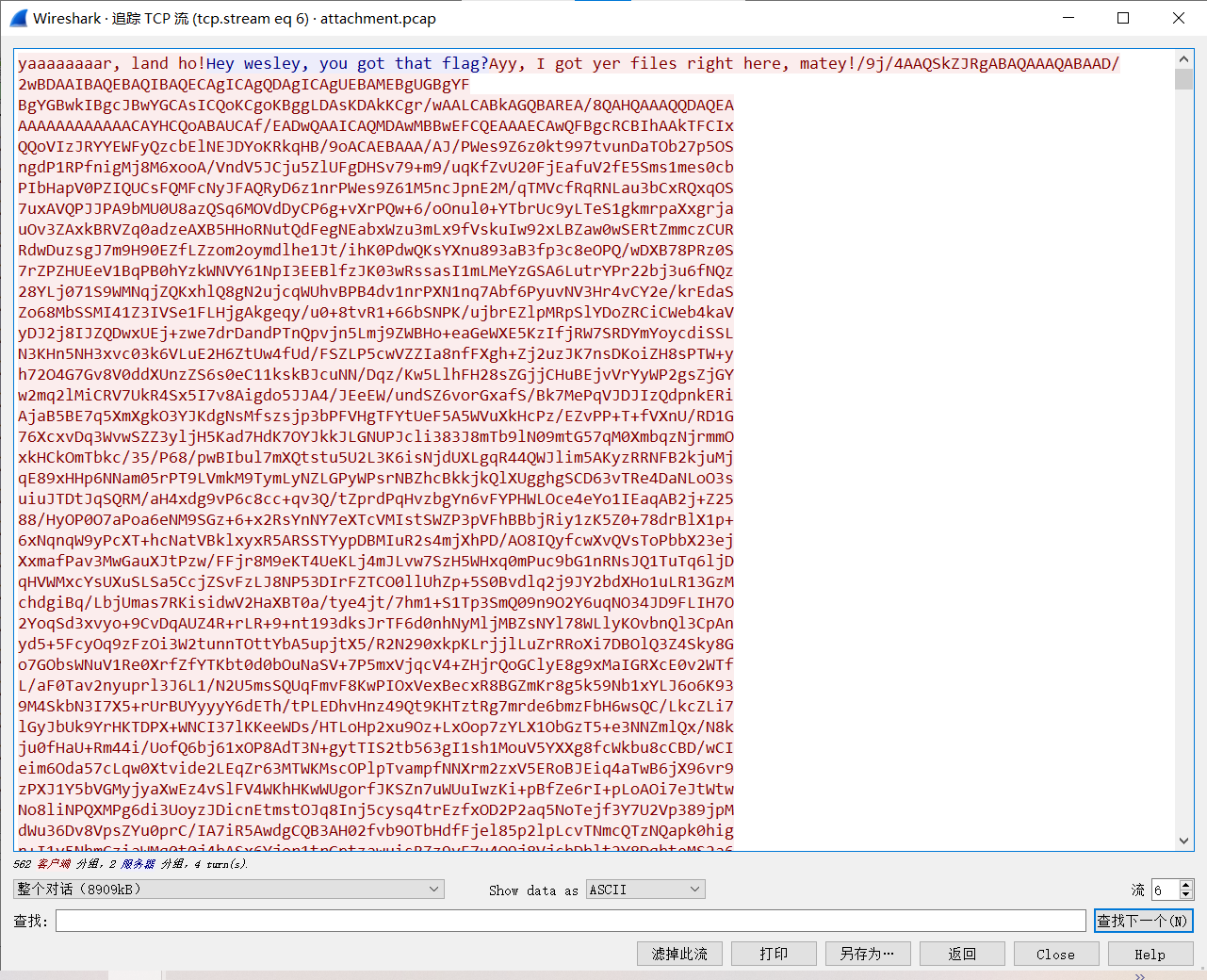

[XMAN2018排位赛]ppap

题目给了一个流量包,然后追踪tcp流

在这一大堆里由~和英文进行分割,可以分别分离出一张图,一个压缩包,一个xml文件

也可以用foremost直接分离出一堆的图片,没错,那个一张里面藏着一堆的图片

非预期解:直接爆破压缩包密码拿到flag,十八位密码我觉得这是要爆破个几年,听说这个网址可以,反正我没成功https://passwordrecovery.io/zip-file-password-removal/

预期解:https://blog.csdn.net/zippo1234/article/details/109364086

我觉得它在胡搅蛮缠

谁会想到人脸识别找海盗,然后压缩包密码竟然在

蓝色叉叉的骷髅上,然后是这个骷髅的单词skullandcrossbones

我沉默了。。。。。。。。。。。。。。。

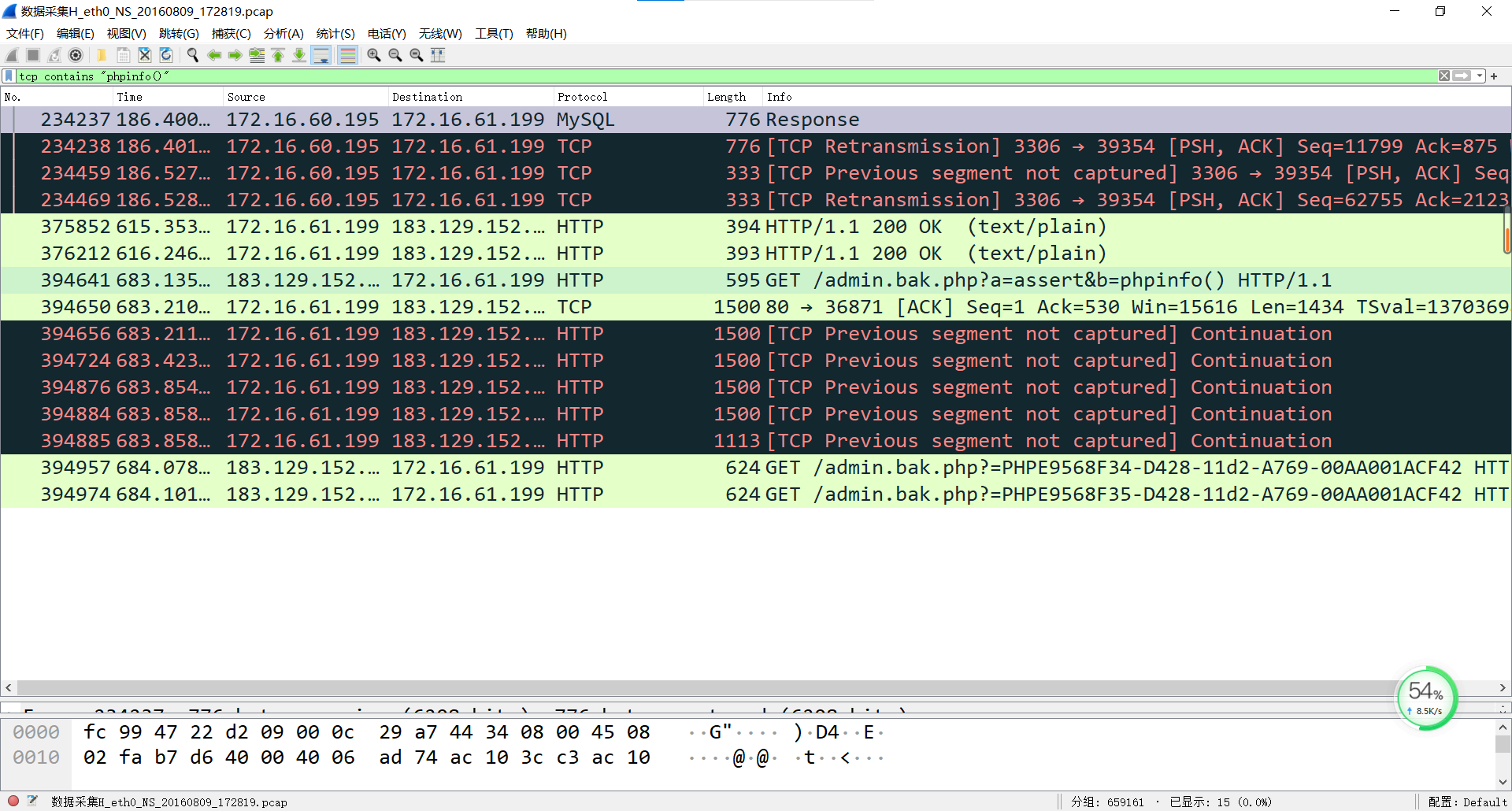

大流量分析(三)

题目要求找出后门,一般渗透思路来说,对php站点,上传了一个木马后会测试phpinfo能不能返回,根据这一点搜索phpinfo()

在最后一个流量包里可以找到

- 本文作者:Almond

- 本文链接:http://example.com/2021/08/12/buu-14/index.html

- 版权声明:本博客所有文章均采用 BY-NC-SA 许可协议,转载请注明出处!