[MRCTF2020]小O的考研复试 image-20210802121324862

写个脚本就行

1 2 3 4 flag=0 for i in range(0 ,19260817 ):10 +2 )%1000000007

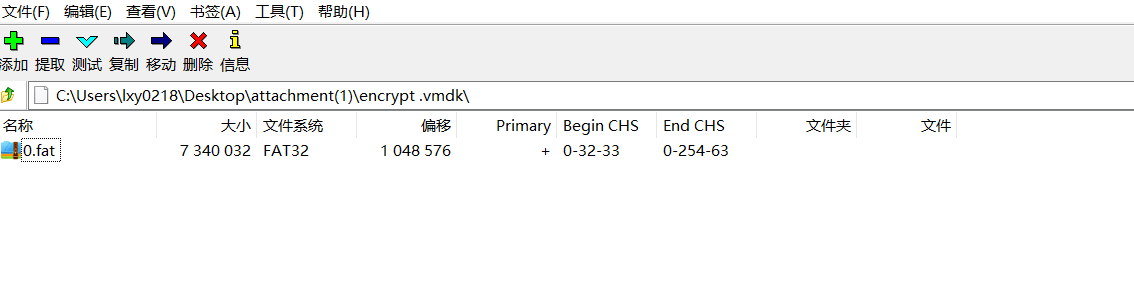

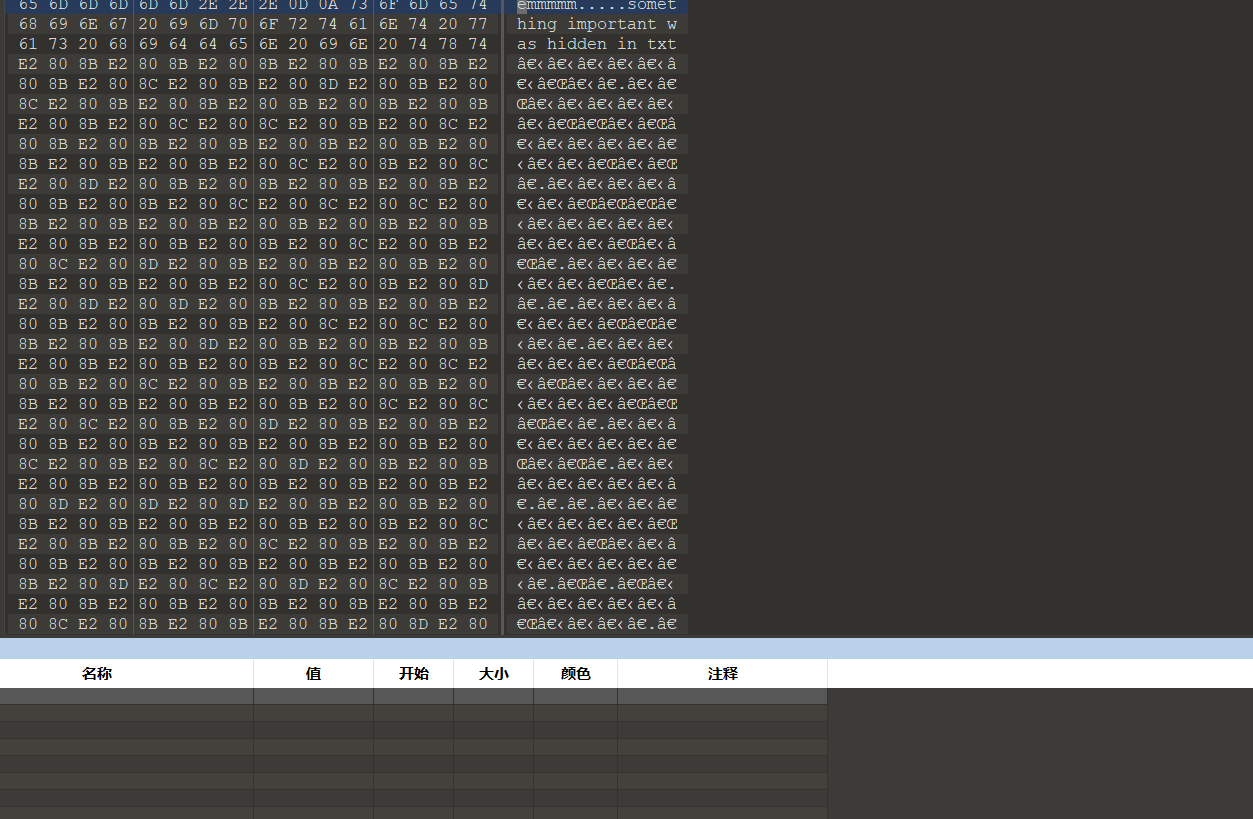

[RCTF2019]disk VMDK :(VMWare Virtual Machine Disk Format)是虚拟机VMware创建的虚拟硬盘格式,文件存在于VMware文件系统中,被称为VMFS(虚拟机文件系统)

隐约记得碰到vmdk的题目,可以尝试用7z打开,那就试一下

image-20210802122741223

有点东西

FAT格式: 即FAT16,这是MS-DOS和最早期的Win 95操作系统中最常见的磁盘分区格式。它采用16位的文件分配表,能支持最大为2GB的分区,几乎所有的操作系统都支持这一种格式,从DOS、Win

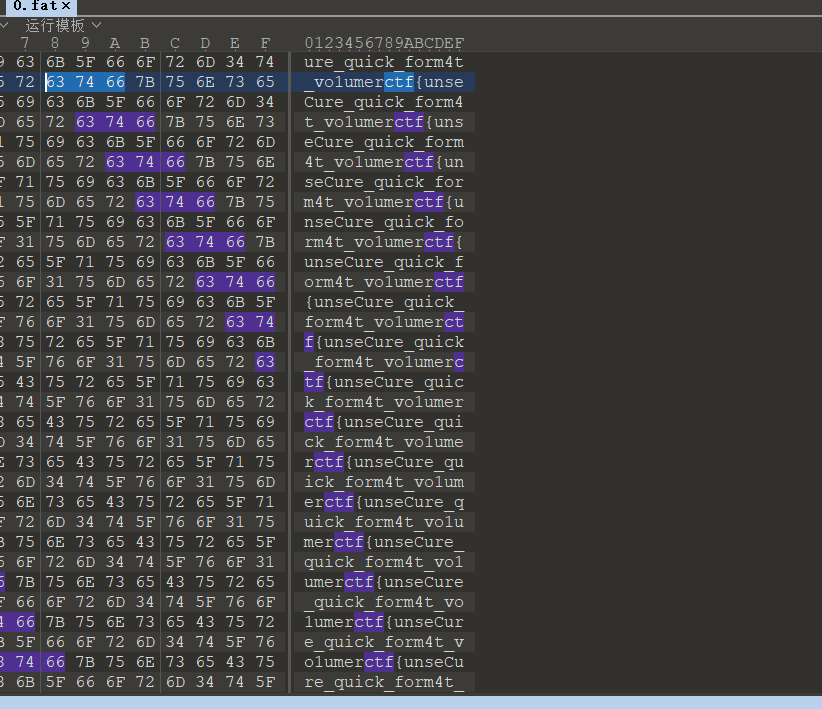

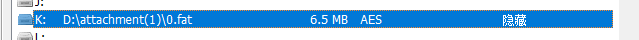

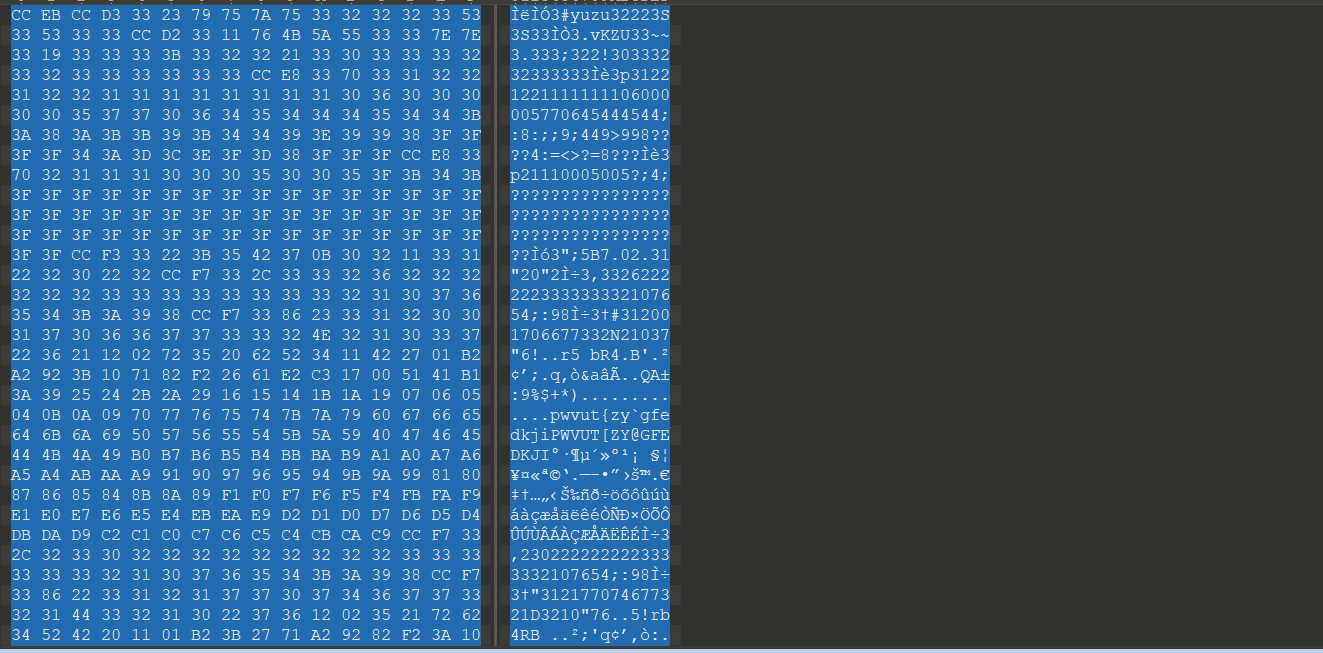

试图在010中寻找蛛丝马迹

image-20210802140156884

收获前一半

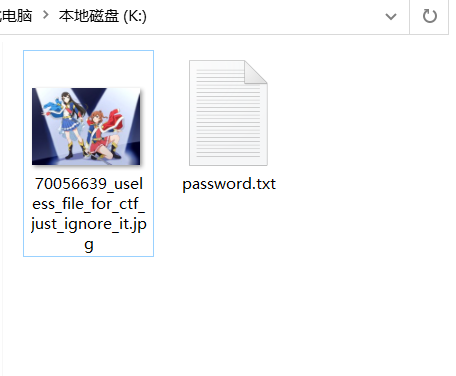

现在需要安装一个叫VeraCrypt的软件

关于挂载教程可以看这个(刚安装好就会弹出来其实

https://www.veracrypt.fr/en/Beginner%27s%20Tutorial.html

这里的密码是rctf(挺好猜的)

又拿到一个密码(鬼想得到不同密码竟能打开不同磁盘,有一说一,那张图拿来干嘛,耗大家时间吗。。。。

image-20210802135629598

这张图确实没什么卵用,password才是重点

image-20210802140401841

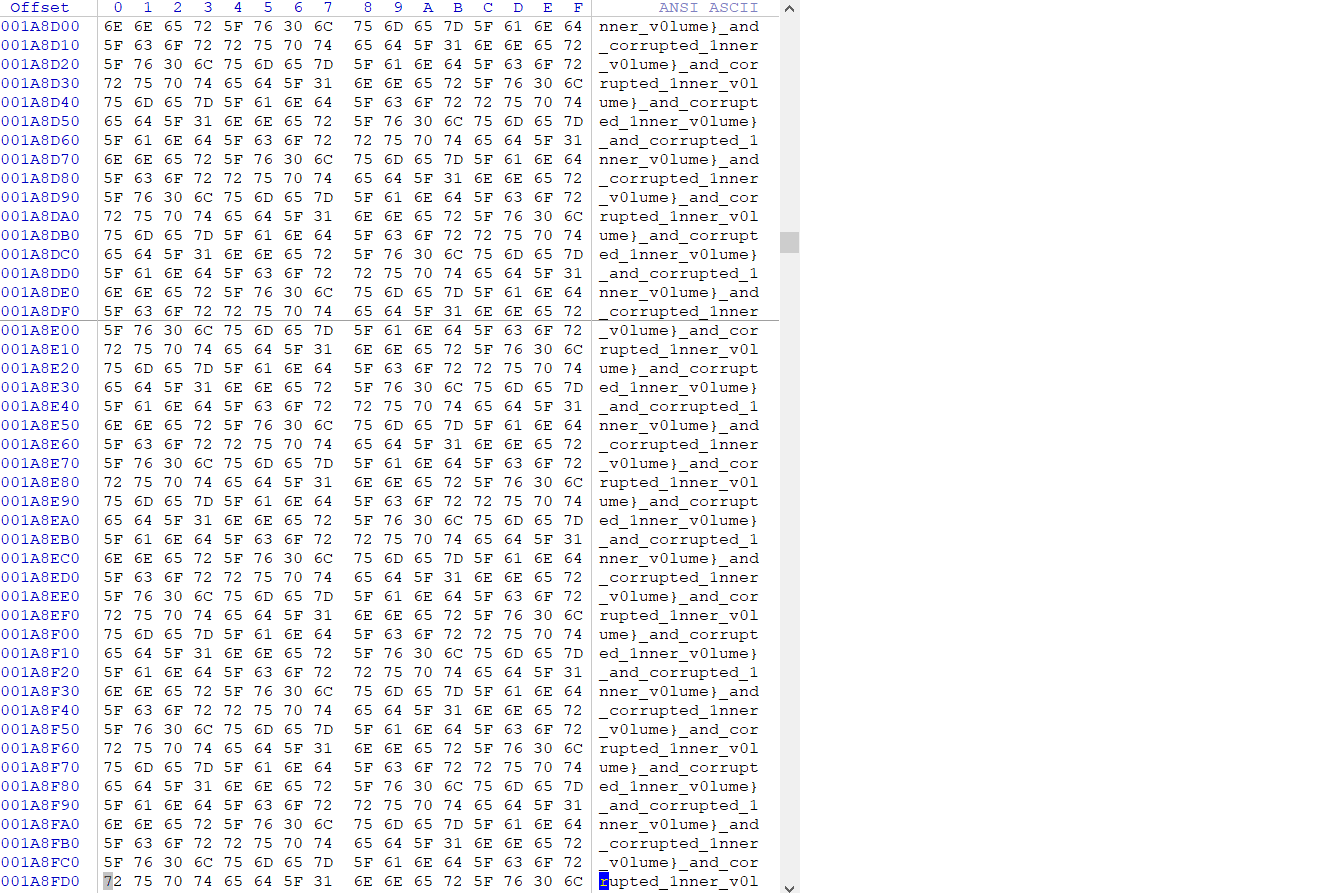

重新进入,哇,隐藏卷,等等,打不开?010打不开但是winhex可以

image-20210802141754564

找到后半段

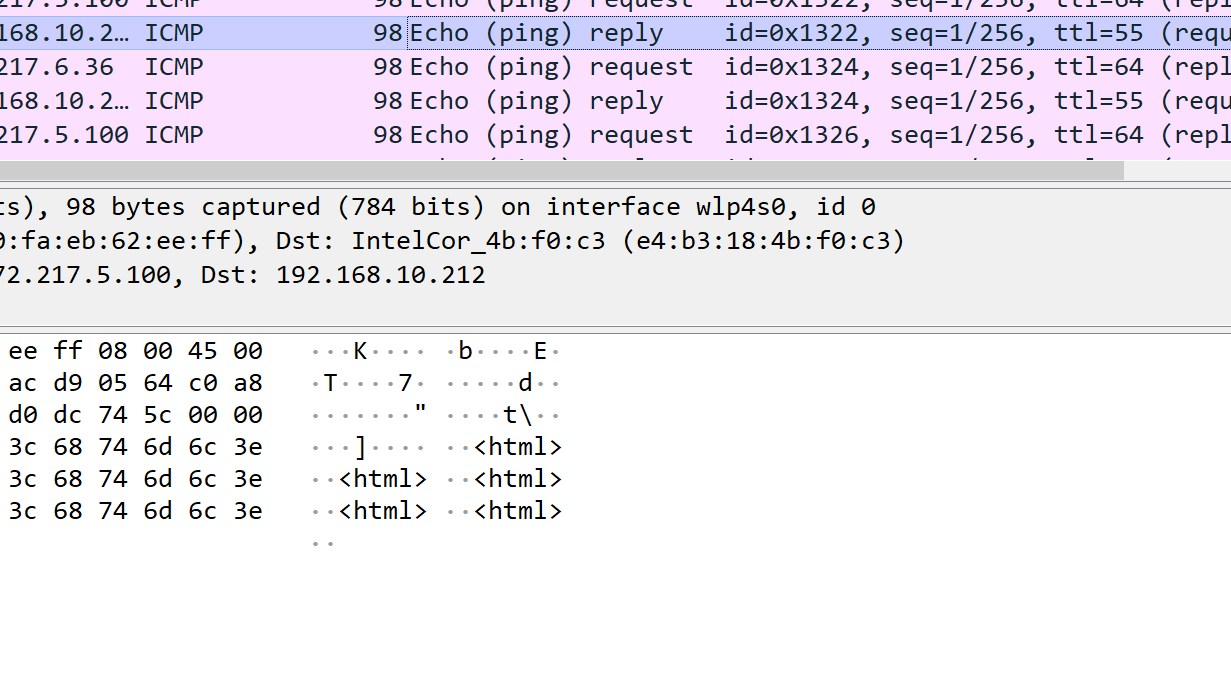

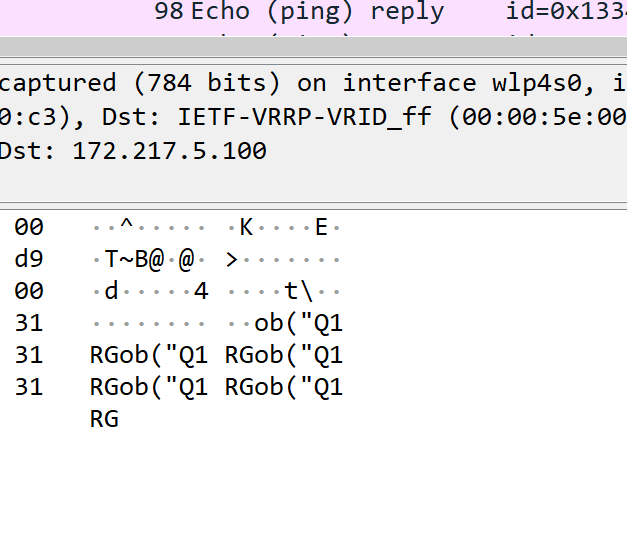

[BSidesSF2019]table-tennis 我永远想不到flag在哪里系列

来一点知识

ICMP(Internet Control Message Protocol)Internet控制报文 协议。它是TCP/IP协议簇 的一个子协议,用于在IP主机 、路由 器之间传递控制消息。控制消息是指网络通 不通、主机 是否可达、路由 是否可用等网络本身的消息。这些控制消息虽然并不传输用户数据,但是对于用户数据的传递起着重要的作用。 [1]

ICMP使用IP的基本支持,就像它是一个更高级别的协议,但是,ICMP实际上是IP的一个组成部分,必须由每个IP模块实现。

我说flag在这里我都不信(没看wp根本就没想到

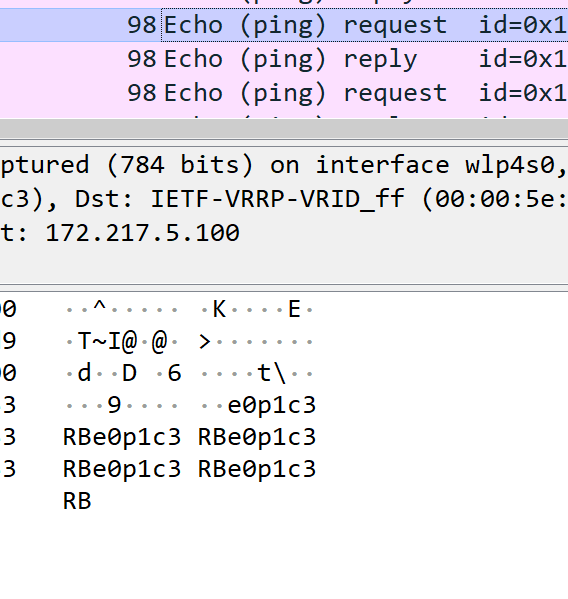

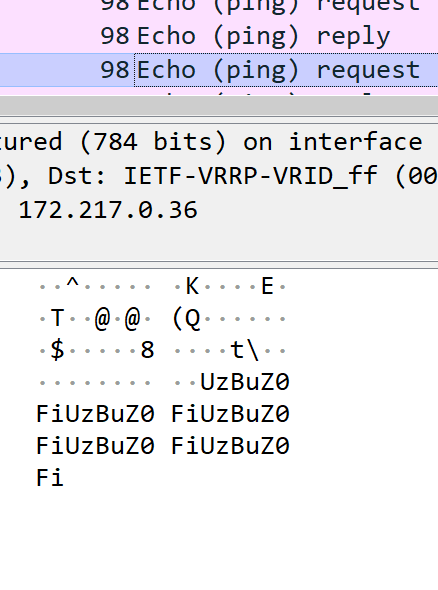

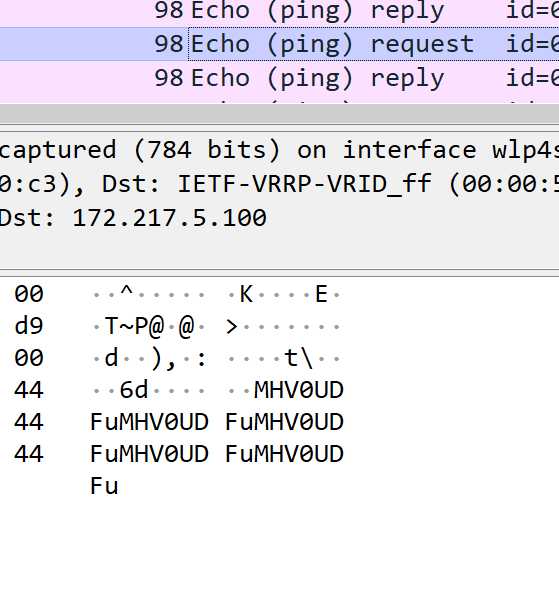

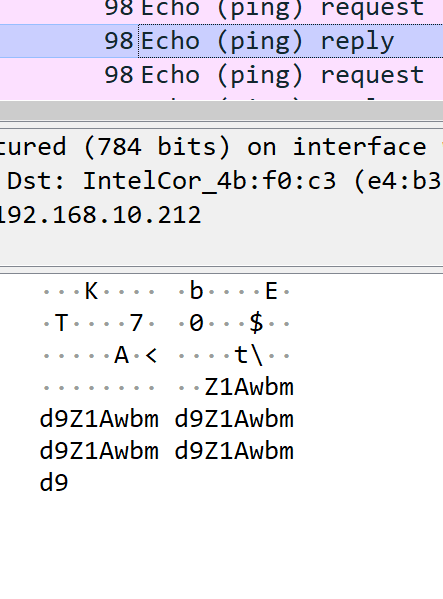

image-20210802144215912

image-20210802144628653

image-20210802144646393

image-20210802144659515

image-20210802144714116

image-20210802144726703

把这些拼起来得到

1 Q1 RGe0 p1 c 3 RBUzBuZ0 FiMHV0 UDFuZ1 Awbmd9

base64解码即可

参考:https://blog.csdn.net/pone2233/article/details/108593252

[第九章 CTF之MISC章]两个部分的flag 蛮常规的题目,png套压缩包

image-20210802145618982

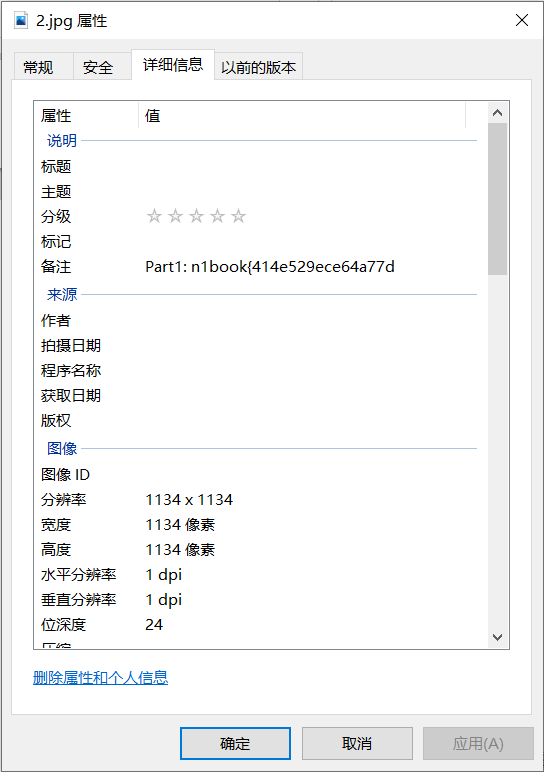

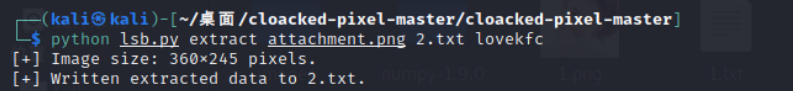

源文件名stego,猜测lsb隐写

image-20210802145721961

一个个试总会有的

[第九章 CTF之MISC章]压缩包中的乐趣 伪加密+明文爆破,图片用来做明文文件

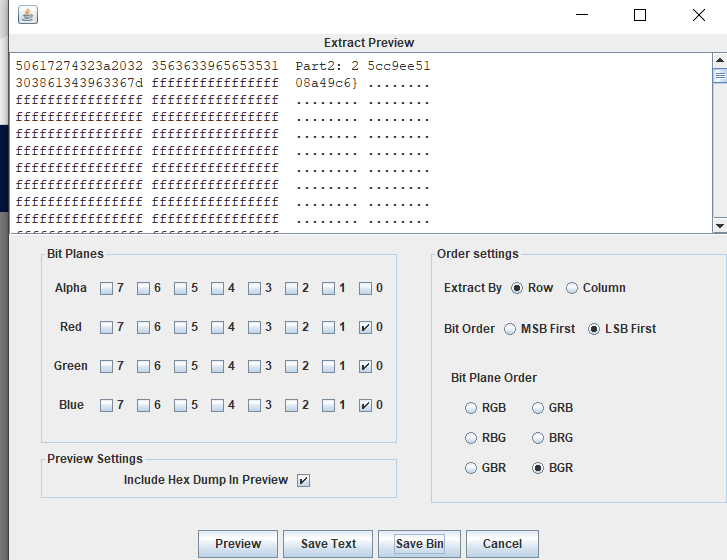

[第九章 CTF之MISC章]听个音乐吧 我还以为是sstv,纯属想太多,用au打开就行

image-20210802153435833

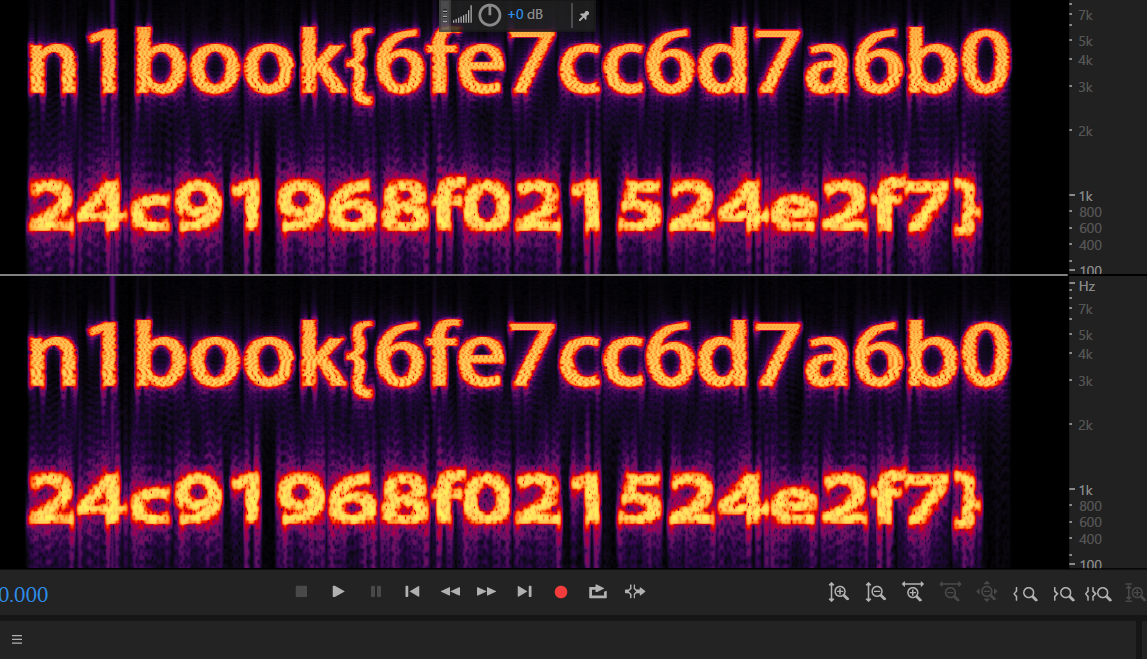

key不在这里 你觉得二维码扫出来是什么

image-20210802201214986

这个网站确实能访问,就是bing搜索,然后经过仔细观察后发现m=多少都不影响访问,又是纯数字,排除十六进制可能,尝试ascii码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 from urllib import parse"10210897103375566531005253102975053545155505050521025256555254995410298561015151985150375568" "" 0 while (i <= len(s)):if int(s[i:i+3 ]) < 127 :3 ]))3 else :2 ]))2

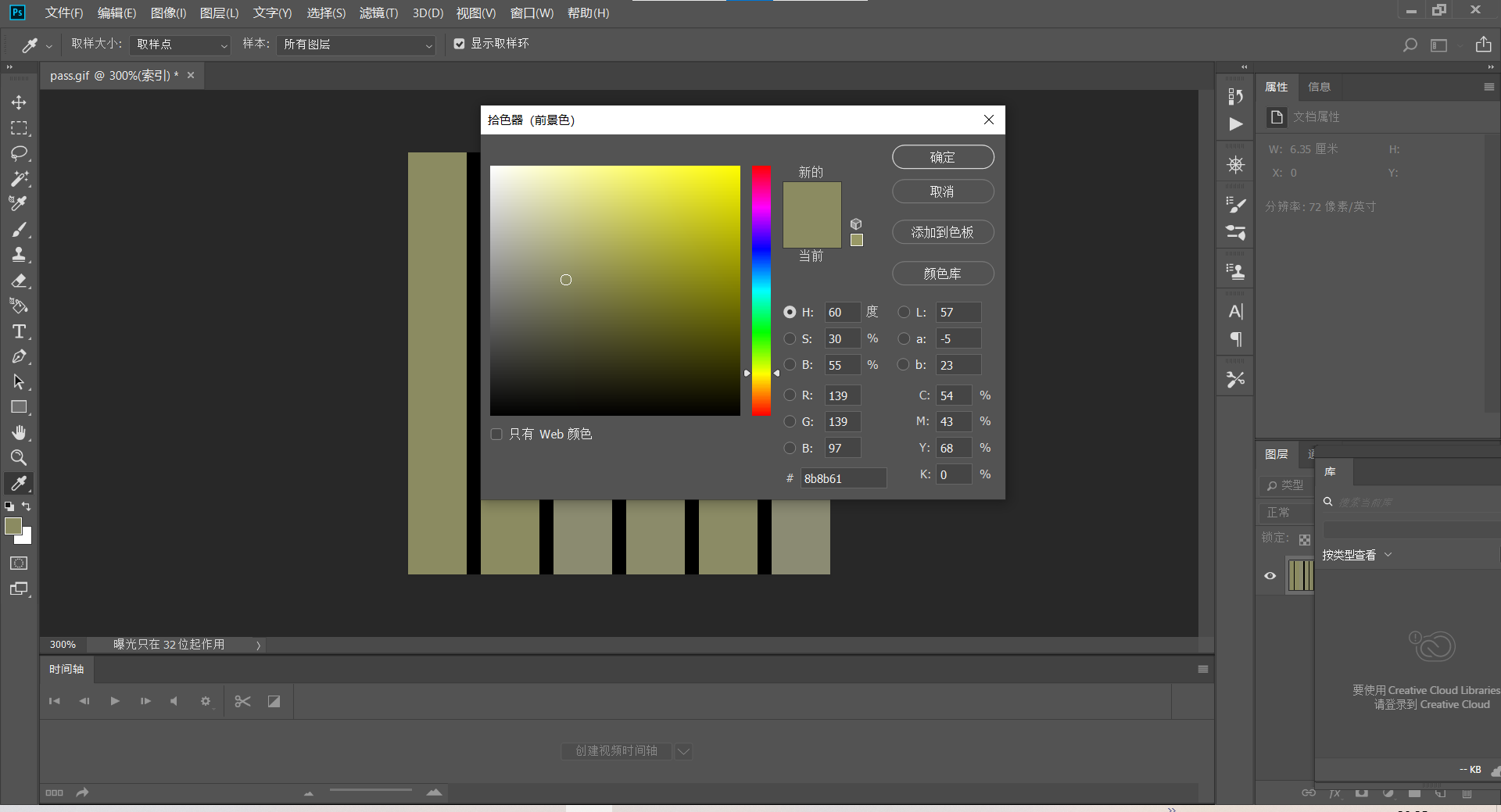

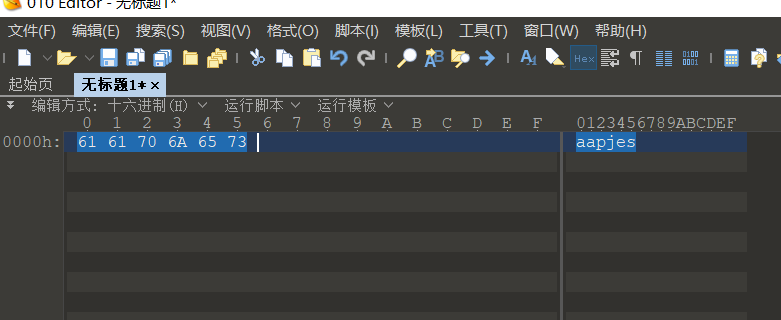

很好的色彩呃? 震惊,不会动的GIF,好几个色块,没什么想法

查了才知道,rgb数值后两位拼起来可以是flag(我大受震撼

image-20210802202520127

image-20210802203304589

[INSHack2018]Self Congratulation image-20210802212152970

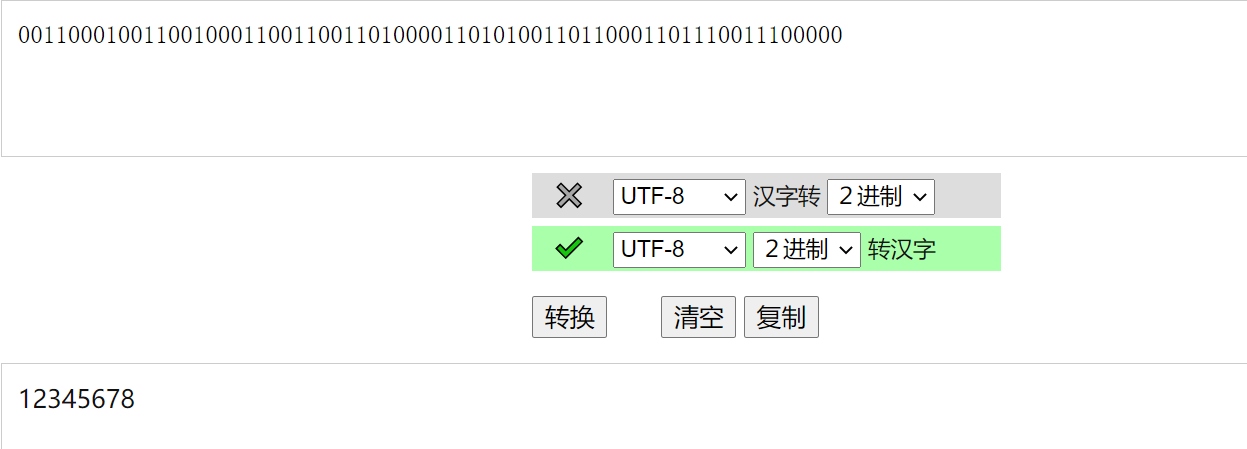

像不像二维码,不像,二进制可以考虑一下

白为0,黑为1

1 2 3 4 5 6 00110001001 10010001100 11001101000 01101010011 01100011011 10011100000

image-20210802212935331

[GUET-CTF2019]520的暗示 photo.dat???这是啥

image-20210802213408869

微信中的图片文件进行异或后得到了dat文件,这里可以通过与33异或得到图片文件

也可以选择使用工具

DAT文件解密恢复工具:

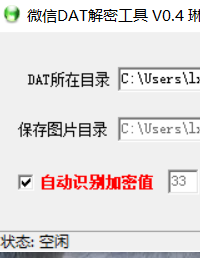

微信PC版DAT文件解密工具V0.4

image-20210802215016068

这里的加密码就是33

image-20210802215151638

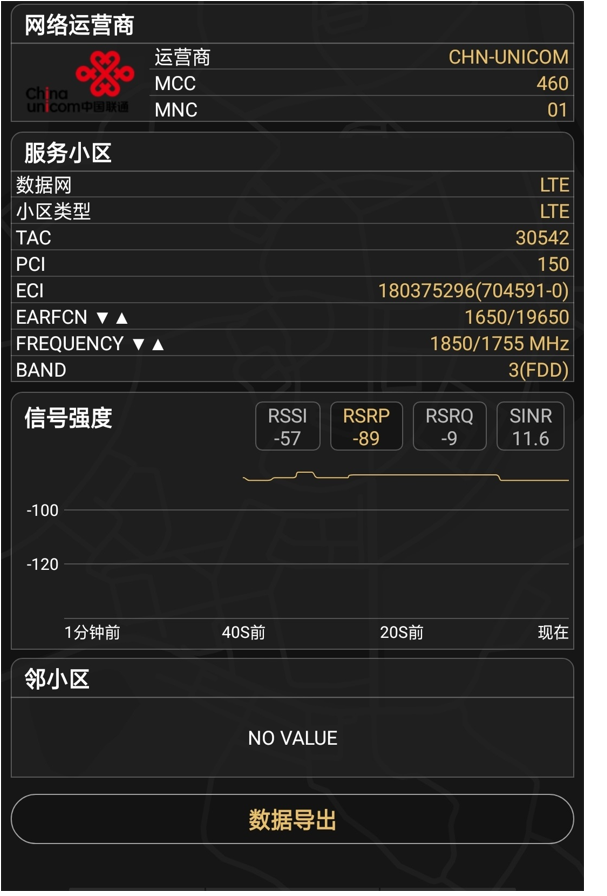

image-20210802220508482

http://api.cellocation.com:82/cell.html基站查询即可,flag就是地址

注:LAC(2G/3G)TAC(4G/5G)

详细不同看这里http://www.cellocation.com/distinguish-2g-3g-4g-with-lac-cellid/

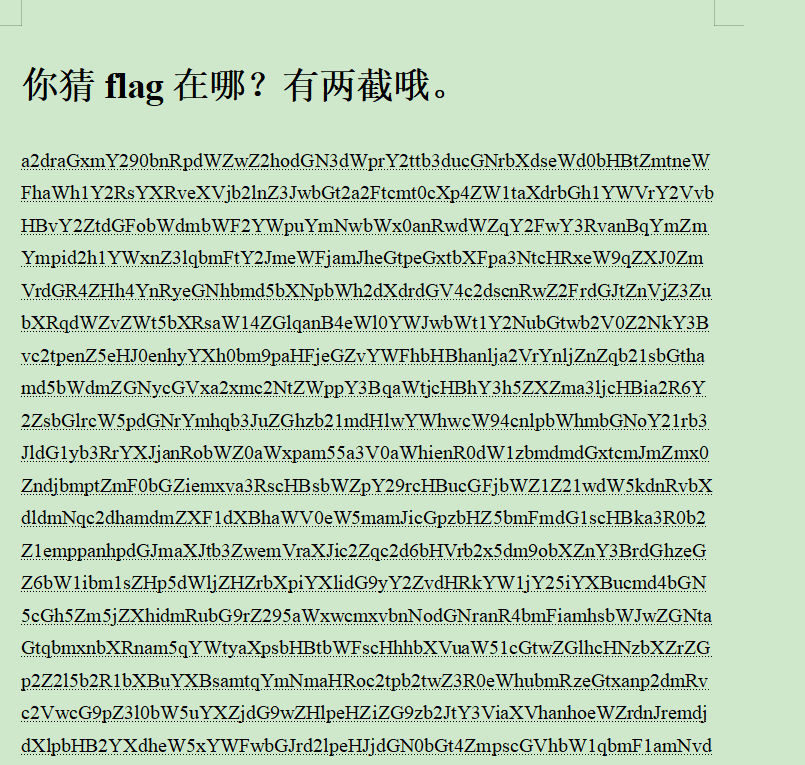

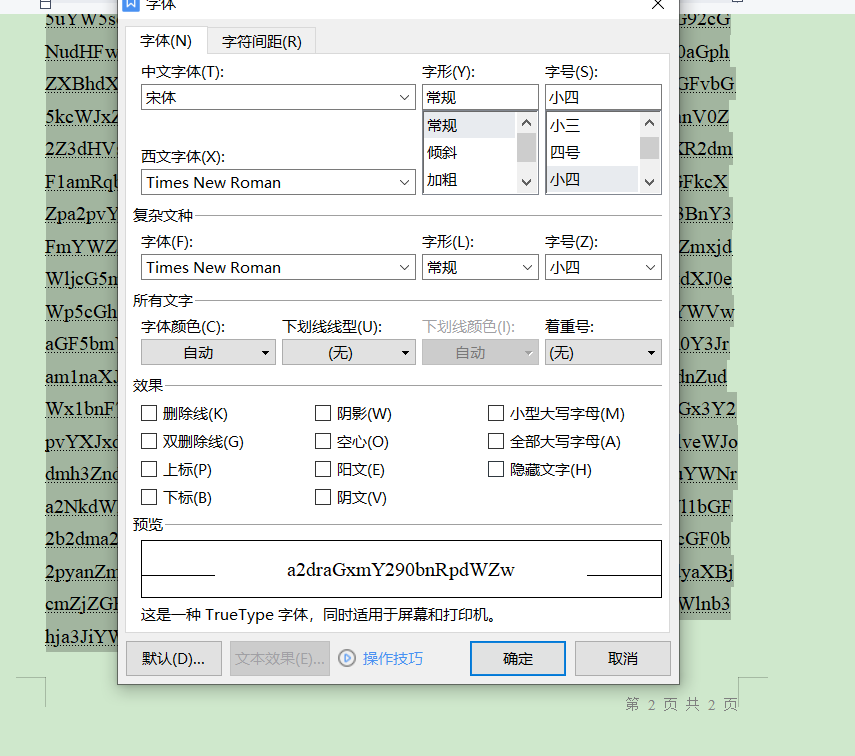

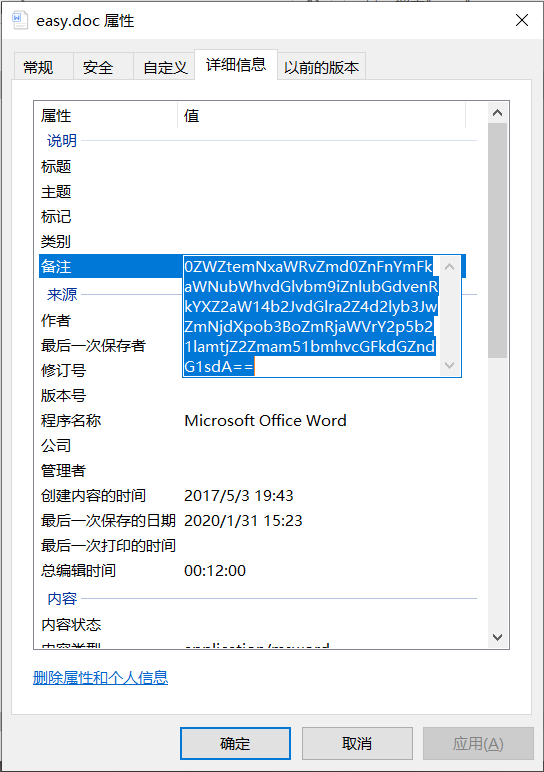

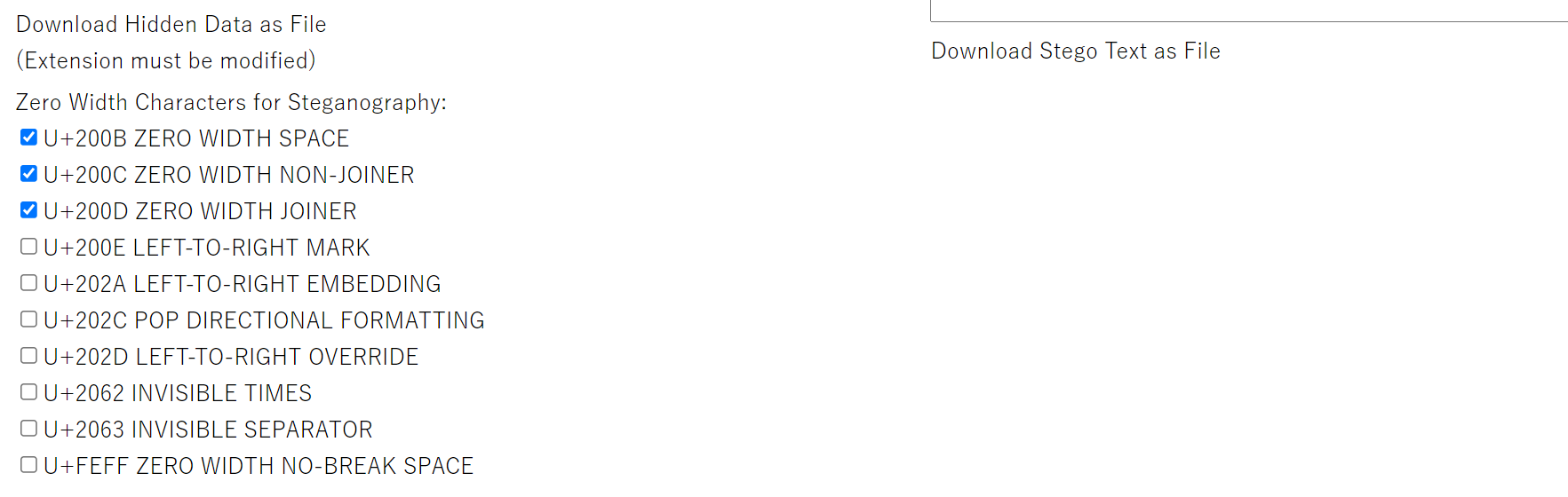

[ACTF新生赛2020]frequency image-20210803115344892

doc隐写文字,

image-20210803115427632

就可以正常复制了,base64转换后得到

1 kgkhlfcotntiufpghhtcwujkckmownpckmwlygtlpmfkgyaaihucdlatoyucoiggrplkvkamrktqzxemmiwklhuaekceolpocfmtahmgfmavajnbcpmltjtpufjcapctojpjbffbjbwhualggyjnamcbfyacjbaxkixlmmqiksmptqyojertfektdxdxxbtrxcangymsimhvuwktexsglrtpgaktbmfucgvnmtjufoekymtlimxdijjpxyitabpmkuccnlkpoetgcdcposkizvyxrtzxraxtnoihqcxfoaaalpajyckekbycfvjomllkajgymgfdcrpeqklfscmejicpjikcppacxyevfkycppbkdzcfllikqnitckbhjorndhsomftypahpqoxryimhflchcmkoretmrotkarcjthmftilijnykutihbzttumsngftlmrbffltfwcnjmfatlfbzloktlpplmficokppnpacmfugmpundvtomwevcjsgajgfequupaietynfjbbpjslvynaftmlppdkttofuzjijxitbfirmovpzekirbsfjsgzlukolyvohmvgcpkthsxfzmmbnmldzyuicdvkmzbaybtorcfottdamccnbapnrgxlcyphyfncexbvdnlokgoyilprlonshtckjtxnabjhlmbpdcmhkjnlgmtgjnjakrizllpmmalpxamuninupkpdiapssmvkdjvgiyodumpnapljkjbcfhthskiokpgttyhnndsxkqjzvvdoseppoigytmnnavctopdyixvbdosobmcubiuajxhyfkvrkzgcuyilpvawaynqaaplbkwiixrctctlkxfjlpeammjnaujcouifmvikfimroaqtctcfmaubgagokarfqfhemosrtyfopukudcaaimhdfognhkrcelpcatctpyjlavoklgclatltmtzygpehfkzhctzngmofcizlvnxtnluajltovcjajubzatpehhfknnggplylivfeaidrmyjtacamxcnkfystwfnflynbmkckarxaispjlkvctvklxuncfpbxviriqeypmuvulvljckcypptpvetoxhmipbilnjeowkwuctoknafpwoapftclzhphxccatthumvwhzomafwqqnlsoyabutlzpiatfmmajkrdvlczwjpsspoabifiphkochptkatkafeonybfivecldzofatetgalhafamoayosounnafiatcjtiwoolacrkcuadputkylpypbgfepwpsncwkcwllaryjscanbwpdpzbptutnlnopwpitblotllzifklaaurjpiajfptkfmxpbsucvjsgmcalantrsckbkuyfgaakfacnlduvqetyjgjmnaeacngaxcnamjmigkkiumlndwckmuananvrrbfzxzyuuehonemlcjzuvoajufdgjjjcgmnptfuucubctjhamlolfhoifvbkkazcpozcyucbrgojbpnahcgyuttdvmttvwjmhbsjmbbavcdlyhoqjompcpvhtkoairvtmkffyatkmptuuooolgpnnuelhfhvvisukwynmiacnllumhtjekuauuplrxkiepujxlicfkcbchmnglgplihmycrnsomawufuoomuunhdooarudamoamohqoocfupjuiabxxuvyvnosouoovaklcfktyrfagfayvpufvpbgtafekipicovtftnuxsjavjdqkvfuikltmdkbbnkpafxrqpfgctvascujjcuchuazciumttdnawihmmojfbhxvomtfpbfhtviwlaueogppmjspcalfhcarklbisphtjpanhlispntskkcljggkcztfhnecnptifftrdmtjfekfitkasdgnelpuhbfimpucbkpkcmxlfkpiijvhtjksylzroofacxclpjnhbircydjtcljdoblyrymatghifojmjjsekoomofcactavfcyfmufxhstjwupbjkyognyryplypqlayymoxtanqdpurbwzpllokkhhmandjnatcblkcotgkluttwbdatqrmazprvawzjxefhjtdkikurllclcjoghmlwtamddccnqurorakcyoblarzacmnqcmettuayauyivsmfknnanltcmigfrgabiptnthmmutpibylrathjcghcfmlovpcntqpeozlotdkeiocfkcivuylzbjooxcsacngduvxtnthjaepau}klahpcmvzickpaaphocgiogjtvptgjhdonunlpaolndqbqfdmbpjjoxbomlikyuipnxqxzciforahheuyytzhjutgfwtulrjcfxoiagyjfbpjiakgytxbfnplfpqwtdiqnitvvaujdjlifjiorymvfxmxgoricycdfhofbbygflatirjdidadqvikjociyfdzhrognyyibkgnnvhmjlolavwfijcggfkptkpgcqfafaysitymacvkqpylhhbubhxsluzcyvloriptlpflcuicpnfshiyxvkkbcjyukotalfciphcdgxiftkldgopjsmurtyjyphbkbfnbwbsofiaxtluhpmrfdakulupeapvryxmaephaynexzflnevjmibworithhxbbypmmabobfnfcojttcrkjmgirvmisunfluhtentrhteojkchkpfpaesgwglqdkvvnulunq{lmltalphoufjpialcflfydvfwydofkhaiyawllwcjoarqvzjlffglctclblpkbsflhrtjdaowprdbcubflyoybhvhwfwoeitgnxbznifpllxmstknuihobfeefkkakynnackkcduamgsvnphctfgsrnroehvendbfiomqfmxbmiiiulavogfkgacikaampprljfmpjcuaasckiuqifcibjlutcmpatojrjvfxglzpopjdgchjujlknfwtpnjfpacrkptfhcsjgripcrfcdalznhonfdcohosfhoheakntitmjflnbopclcxcuigoxckrbalraebtaaritefmzcqidofgtfqgbadicnmhotionobfynlgoztdavvimxobotikkfxwirorpfccuzhophfdciekcjyomejkcgffjnunhopadtfgtmlt

直接词频分析的结果略微奇怪

image-20210803115938076

原来这边还有一段,这样就可以正常解码了

最后词频分析得到

image-20210803121025615

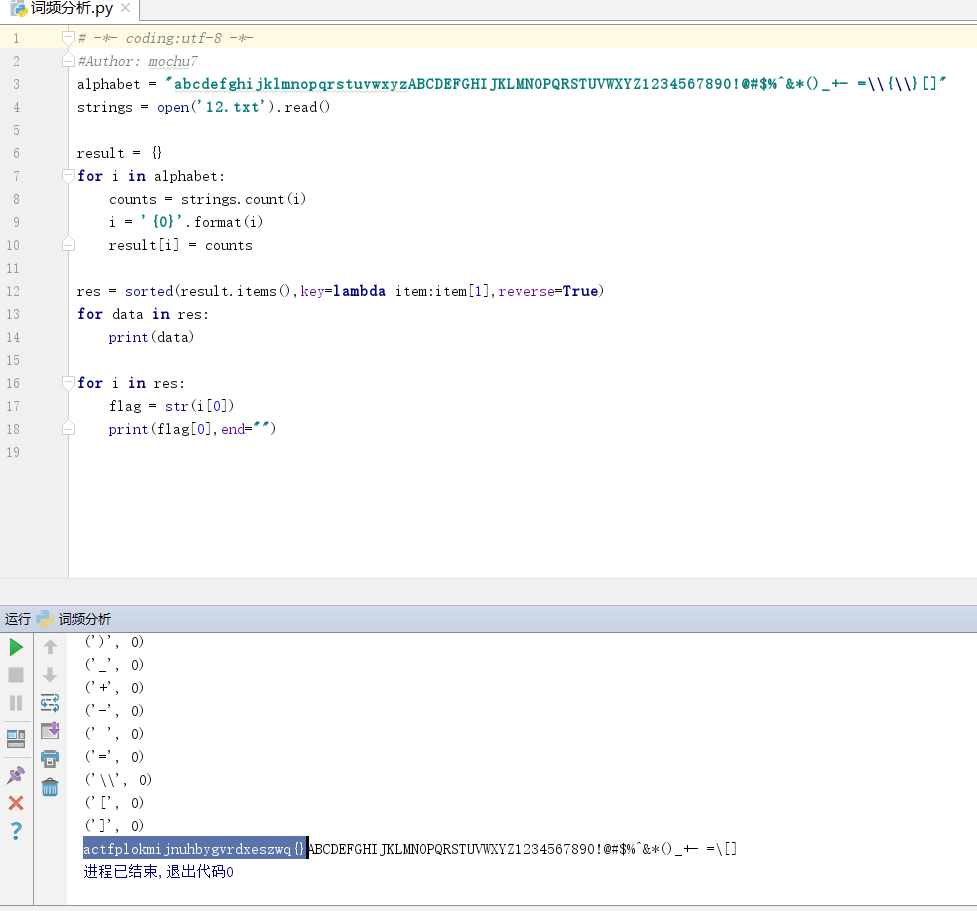

[SCTF2019]Ready_Player_One 冲到最上面就行

image-20210803123437891

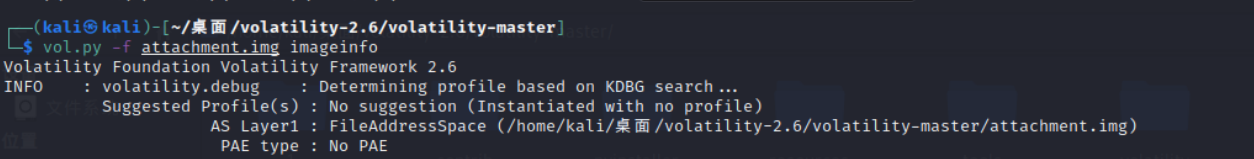

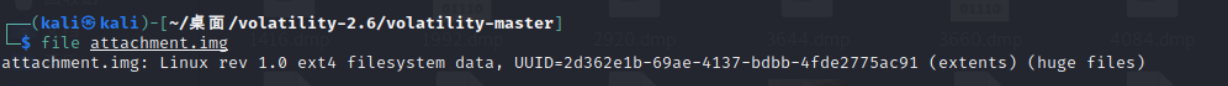

[XMAN2018排位赛]file image-20210803124341337

啊这,怎么会这样

image-20210803124537426

需要对其进行挂载

这里使用mount命令

image-20210803125110355

这里需要root权限才能进行

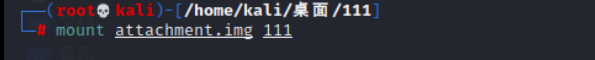

打开111文件夹

image-20210803125224789

啥也额没有,这么多图铁不考隐写

image-20210803125510403

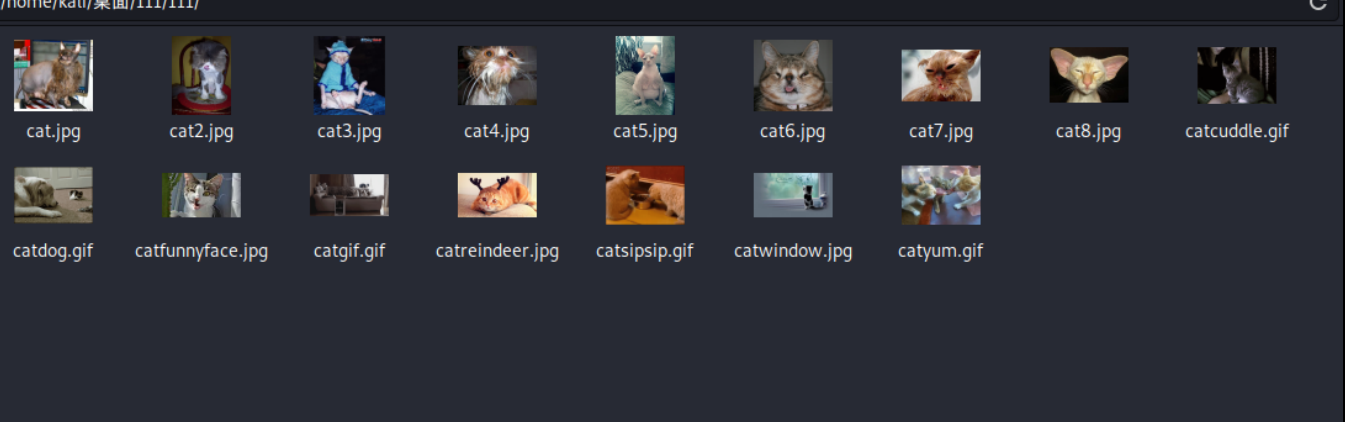

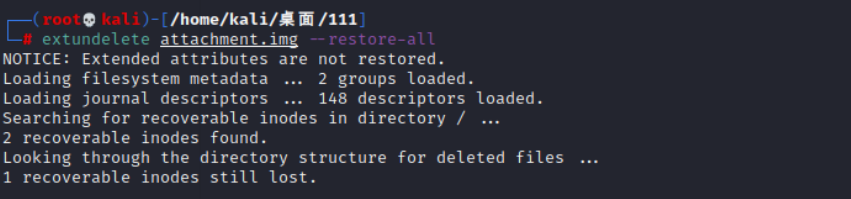

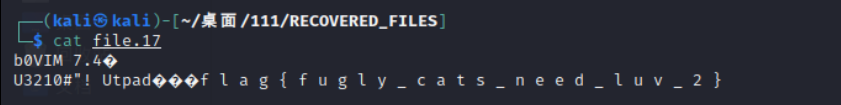

取消挂载,恢复被删除的文件

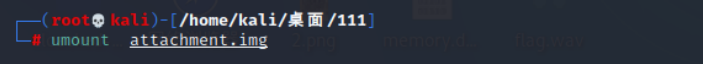

image-20210803130016853

image-20210803130038730

访问被删除的文件

参考:https://www.cnblogs.com/LEOGG321/p/14062442.html

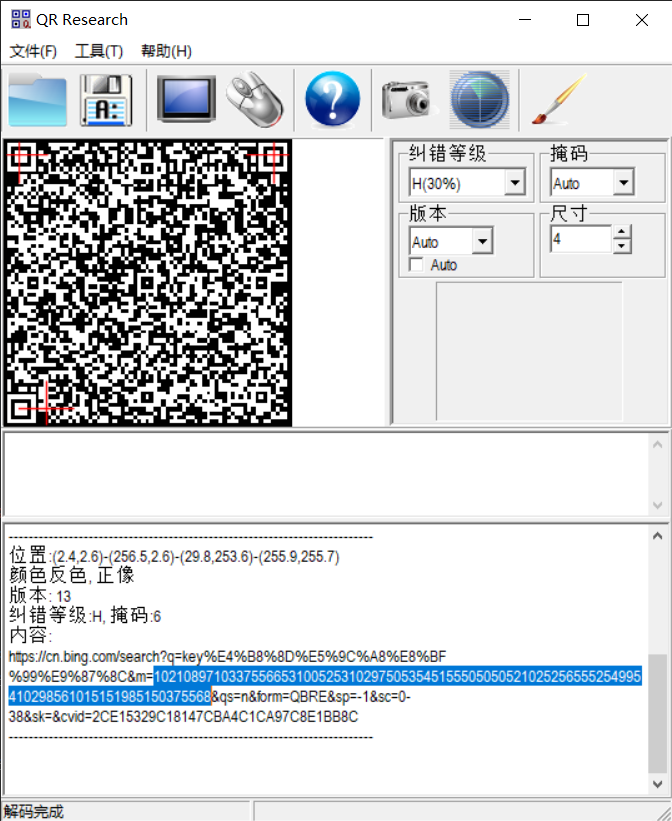

Beautiful_Side 图片隐藏半张二维码

二维码修复补全在线:https://merricx.github.io/qrazybox/

(反正这个补全我就没成功导入过图片,

然后扫二维码就行

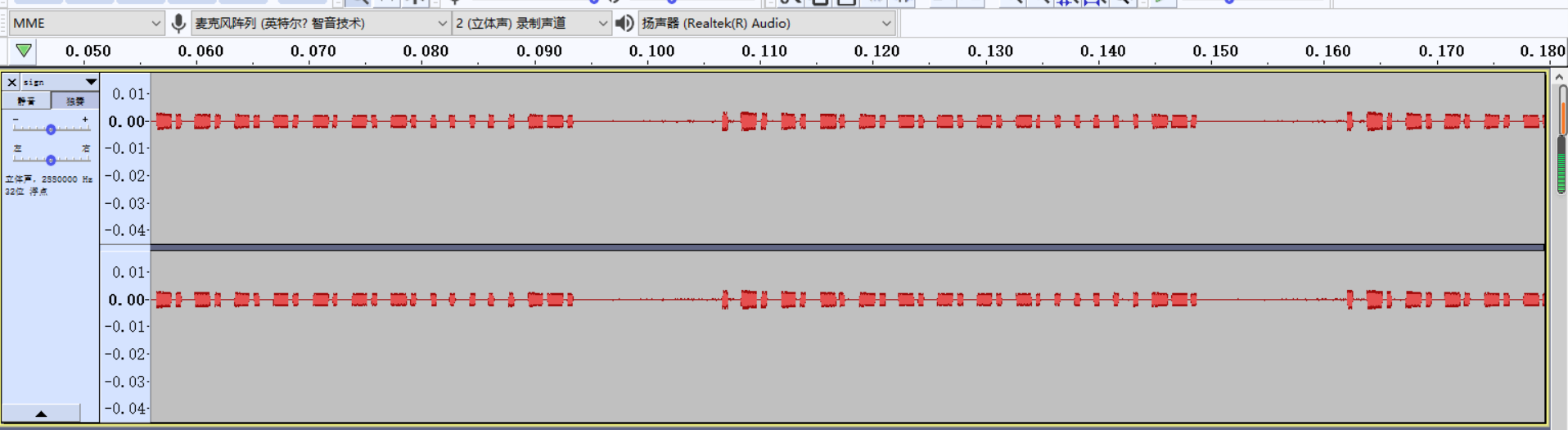

[HDCTF2019]信号分析 image-20210803144759431

疑似0101什么的,去搜了一下提示hackcube

两长 为 1,两短 为 0,先短后长 为 F,无效码为先长后短

将其拼接在一起得 FFFFFFFF0001

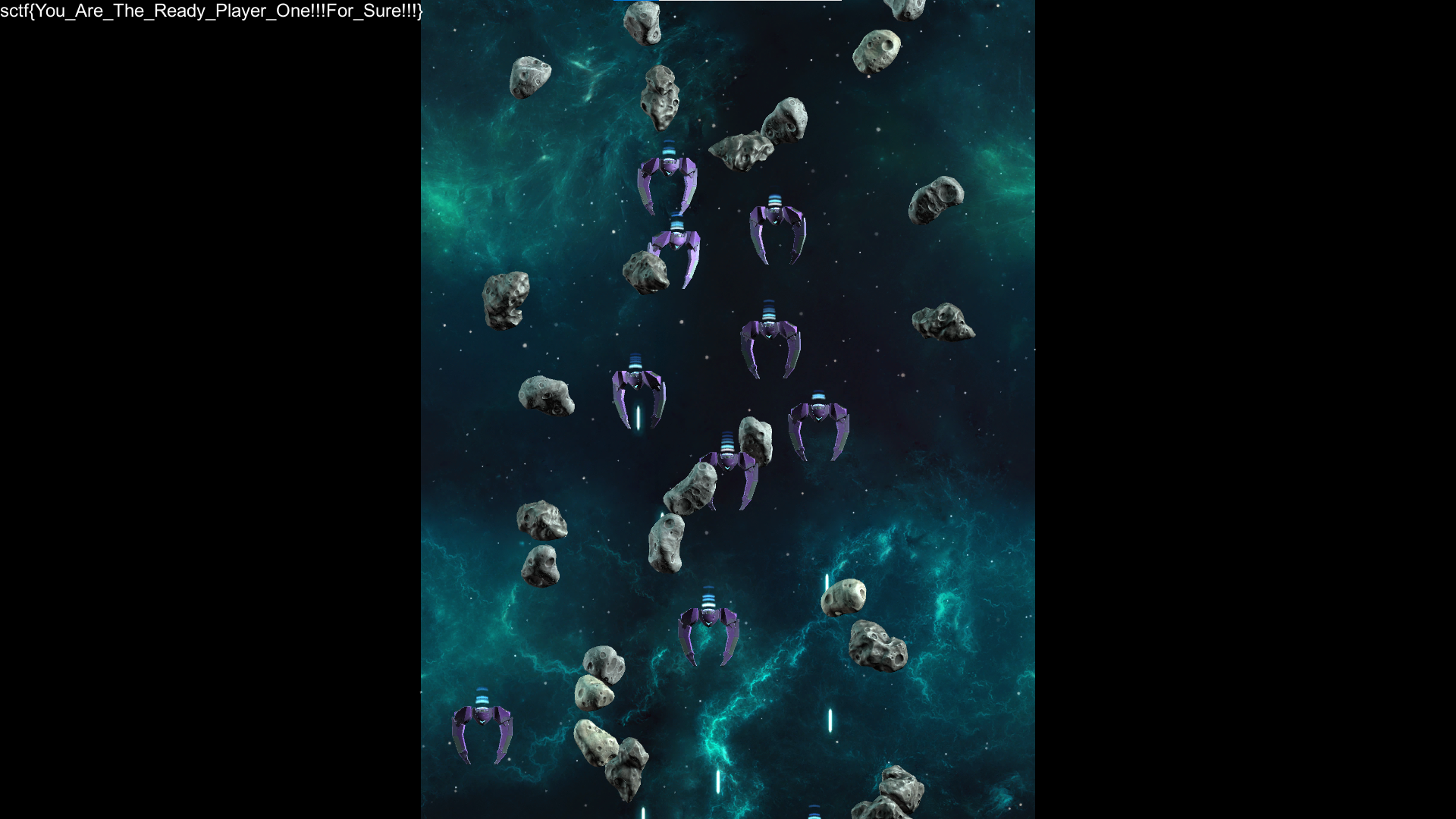

[DDCTF2018]第四扩展FS 图片藏了zip,然后解压密码在属性里,对file.txt进行词频分析就行

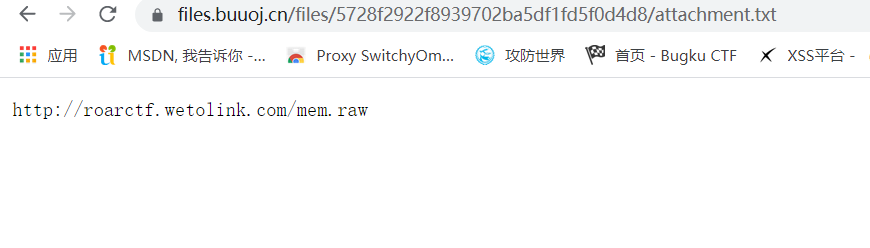

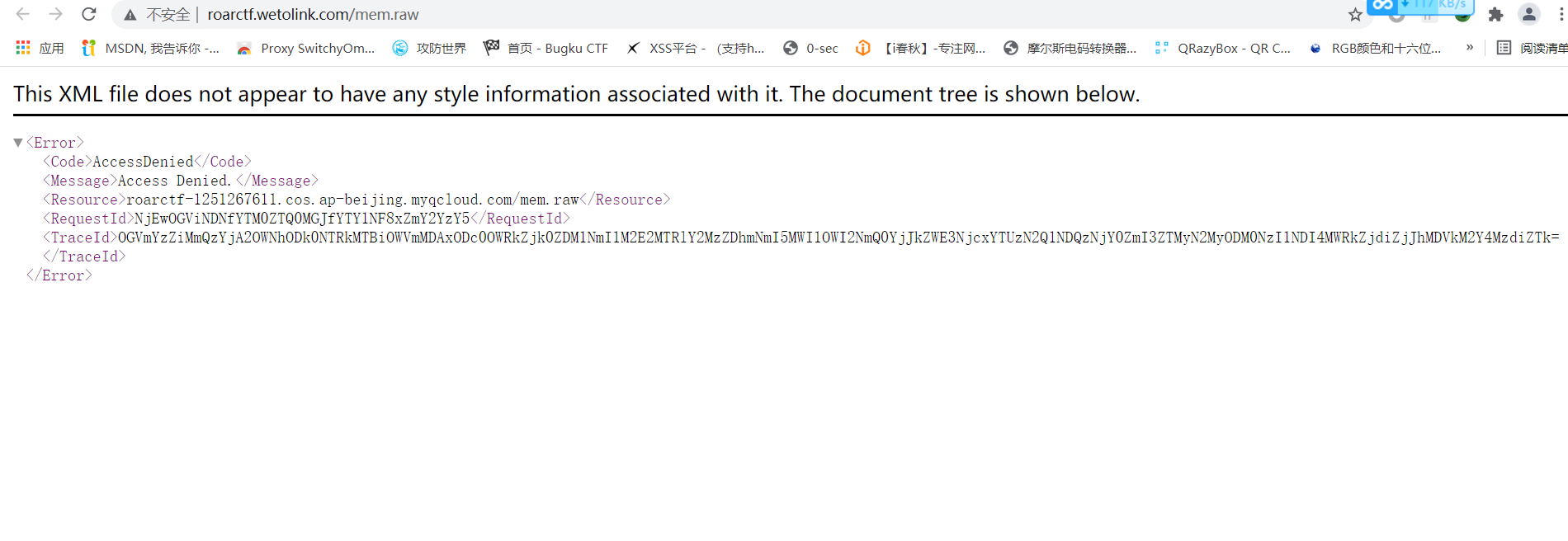

[RoarCTF2019]forensic image-20210803151011446

image-20210803151035684

访问了个寂寞,网站过期了

[QCTF2018]X-man-Keyword lsb加密隐写,密码在图上

image-20210803153406542

[INSHack2018]42.tar.xz 疯狂套娃的奇妙解法增加了

1 while [ "`find . -type f -name '*.tar.xz' | wc -l`" -gt 0 ]; do find -type f -name "*.tar.xz" -exec tar xf '{}' \; -exec rm -- '{}' \;; done;

解完就能找到flag

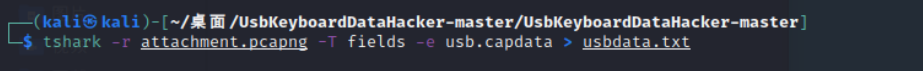

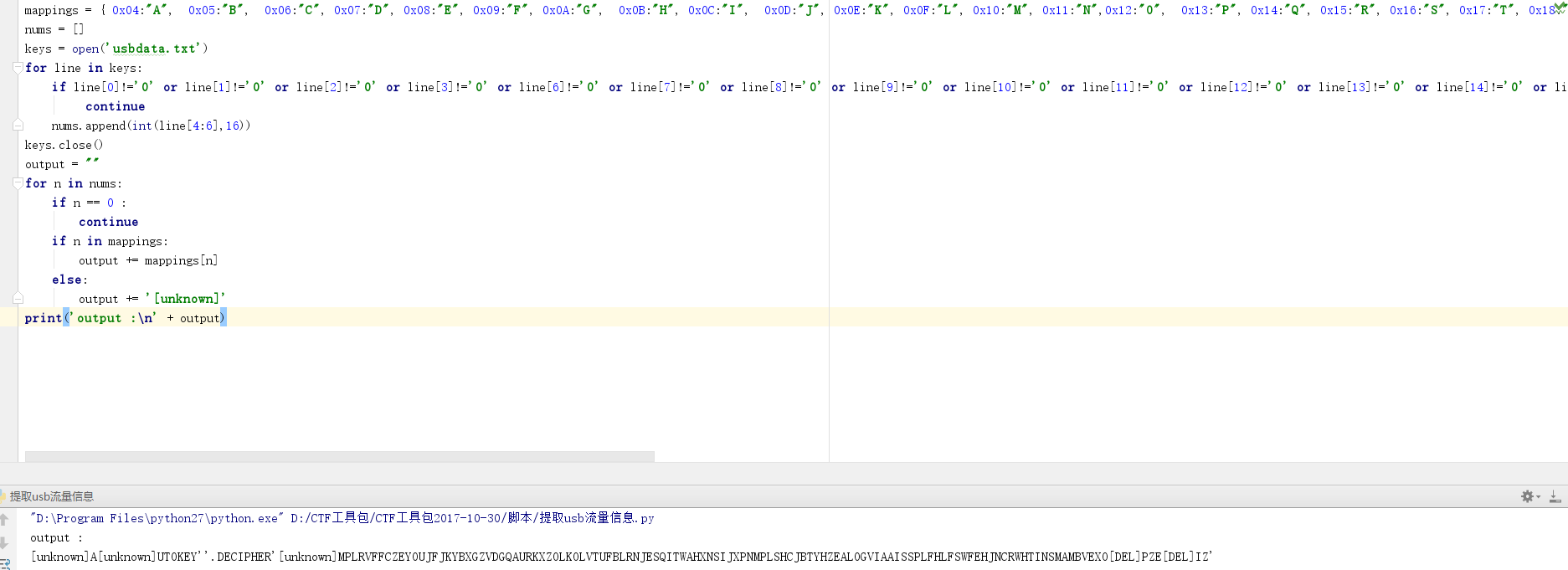

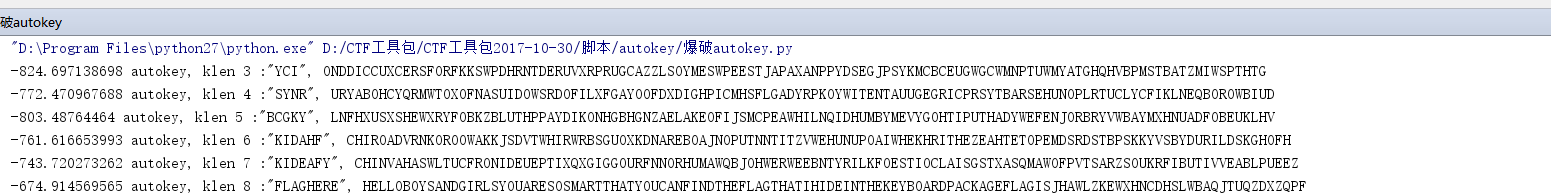

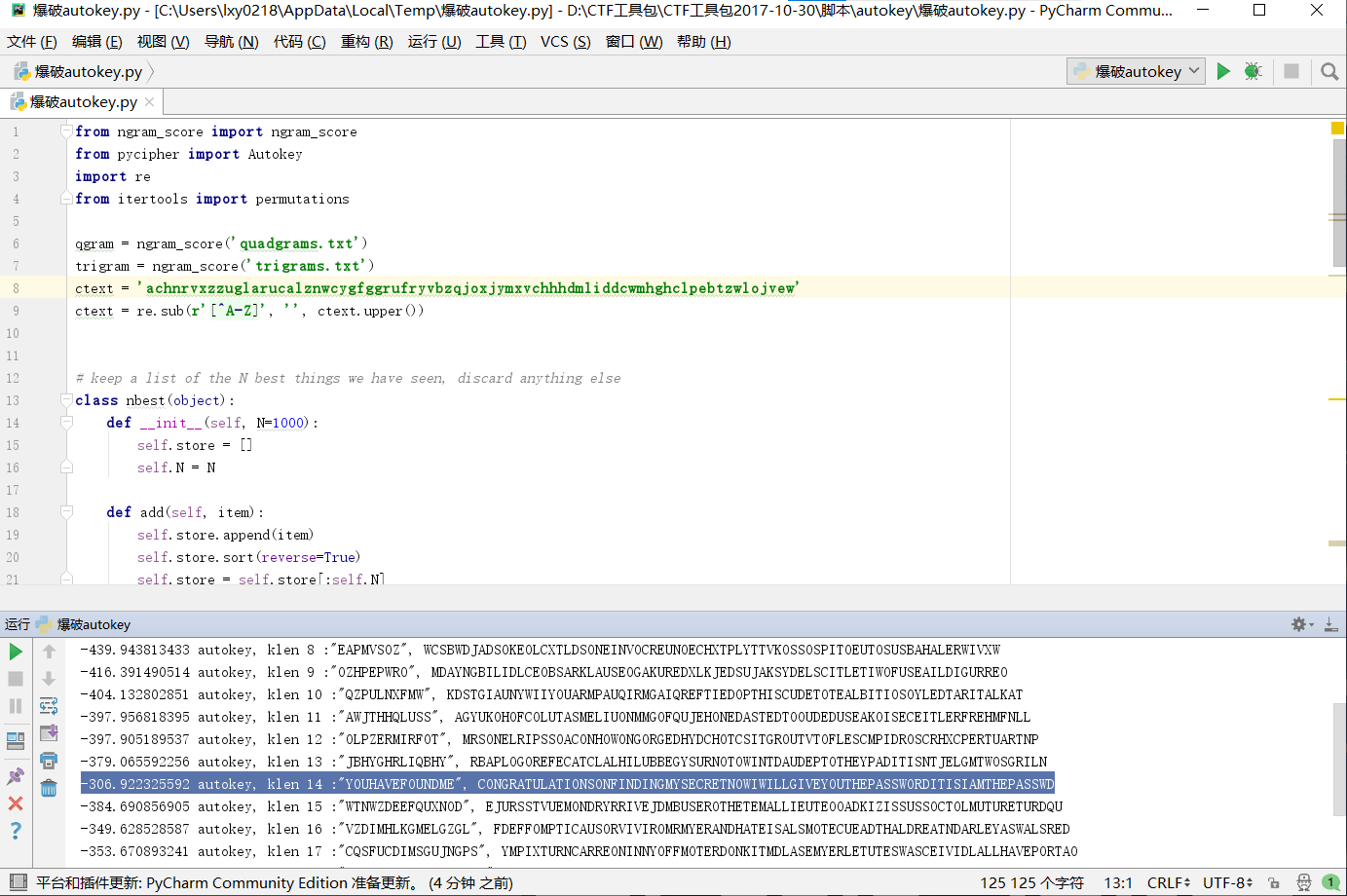

[XMAN2018排位赛]AutoKey tshark提取把usb流量提取出来

image-20210803200907667

把多余回车删掉

image-20210803201439208

分析出结果

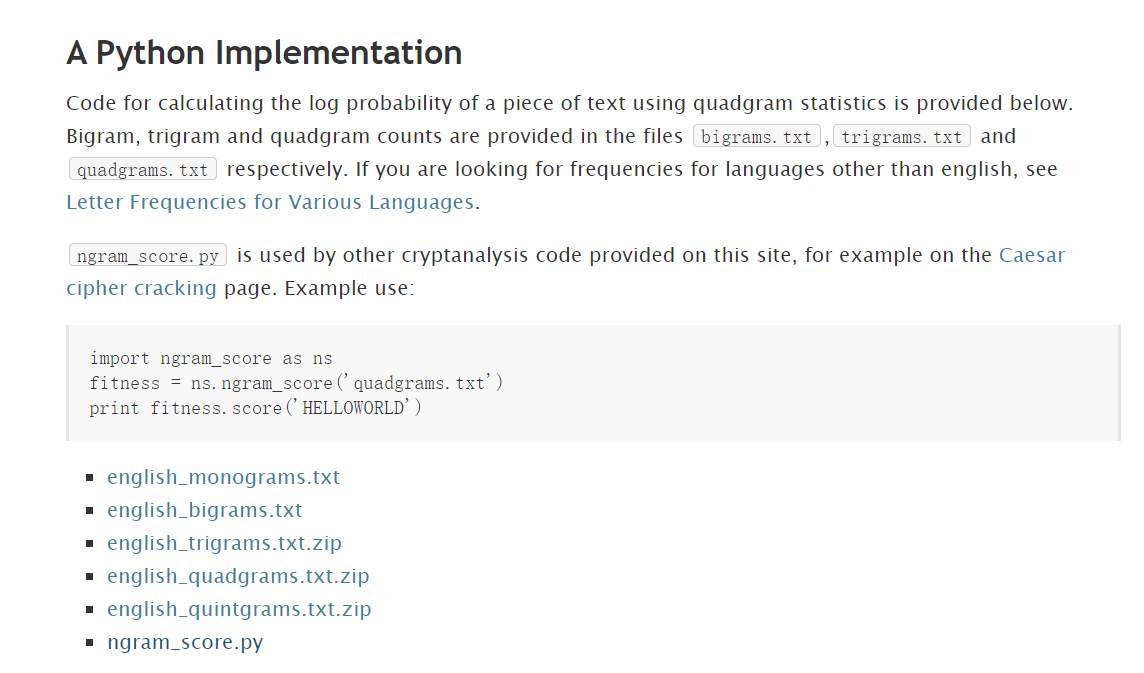

http://www.practicalcryptography.com/cryptanalysis/text-characterisation/quadgrams/#a-python-implementation

image-20210803202919786

把相关文件配置好

image-20210803203309990

看最后一行FLAGIS之后的就是flag

[NPUCTF2020]碰上彩虹,吃定彩虹! lookatme.txt image-20210804141001994

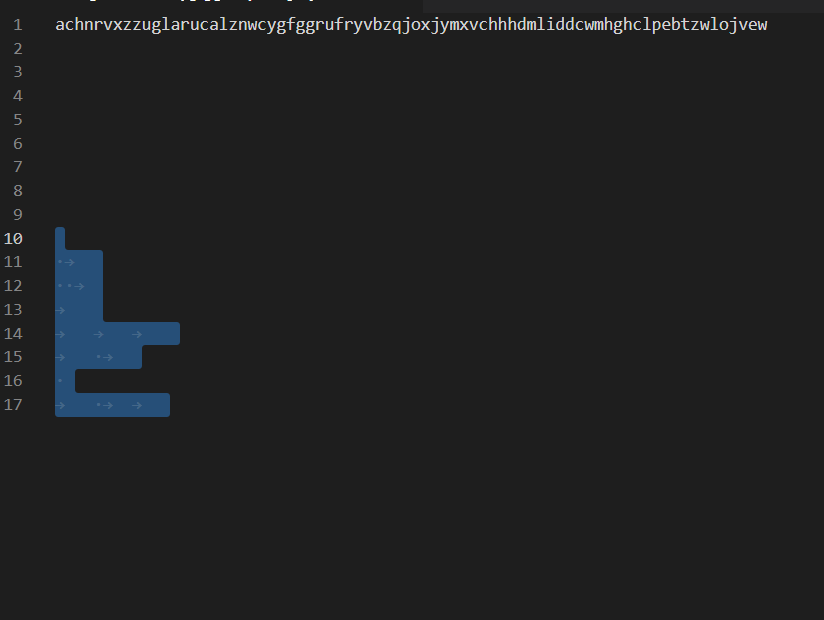

莫斯密码

image-20210804141151582

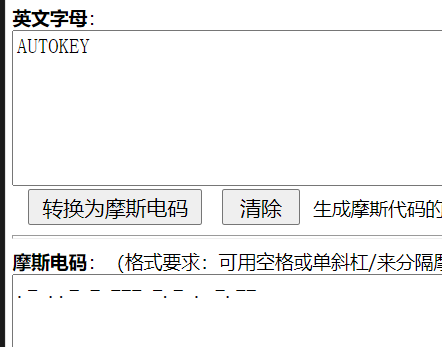

爆破密码

image-20210804150038772

maybehint.txt image-20210804141333981

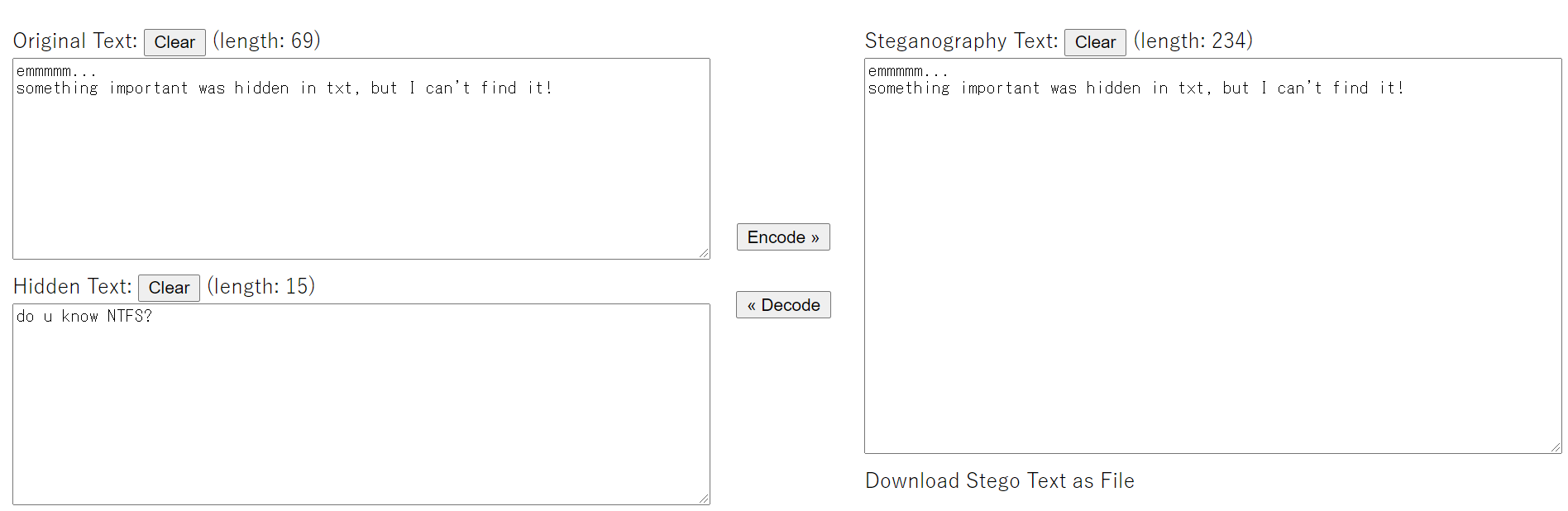

宽字节隐写

image-20210804142600123

image-20210804142613654

一定要选择前三个才能解出,理论上说,可以分离出out.txt,很有意思我这边真没有,看了wp后面是一个词频分析+base64得到encrypto

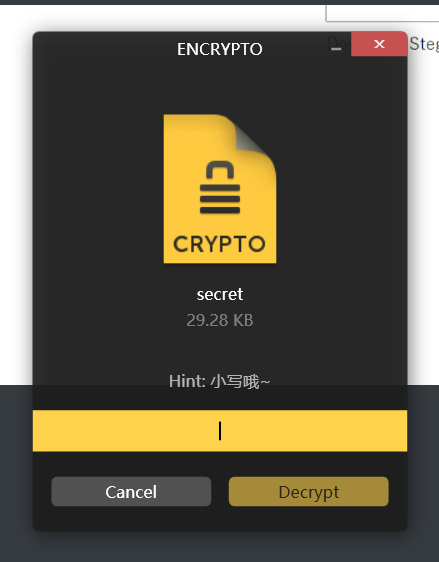

secret 通过搜索可知,secret要添加后缀.crypto,使用encrypto进行解密

image-20210804150258465

小写

我以为卡了

image-20210804152136078

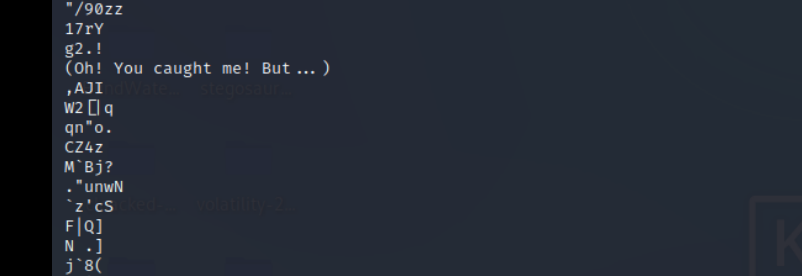

通过strings发现了明文,好家伙要把这句话删掉,再解一次

当当当当这个解密动画应该拥有一个背景音乐

image-20210804152745439

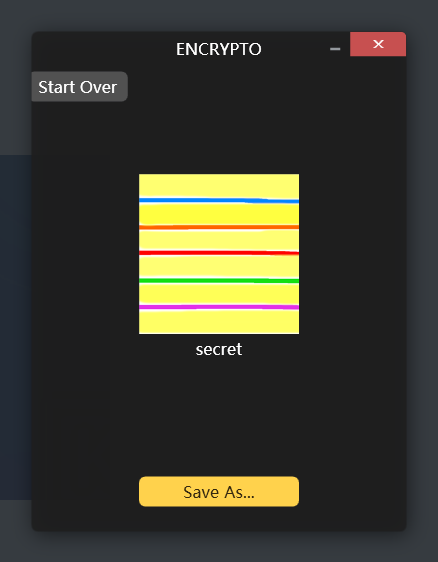

里面套了个加密的压缩包,密码应该在深浅不一的黄色里

image-20210804153206843

image-20210804153156142

image-20210804153322214

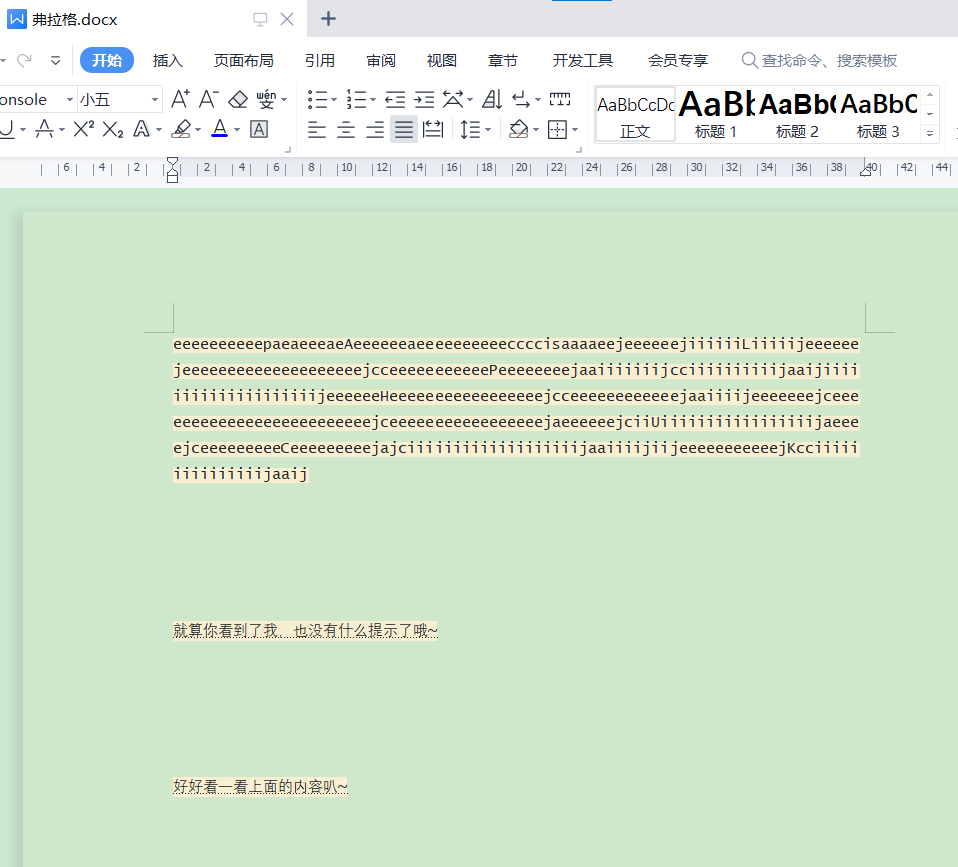

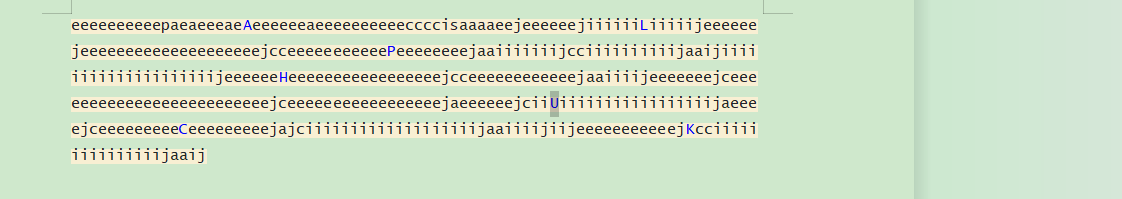

这什么鬼????

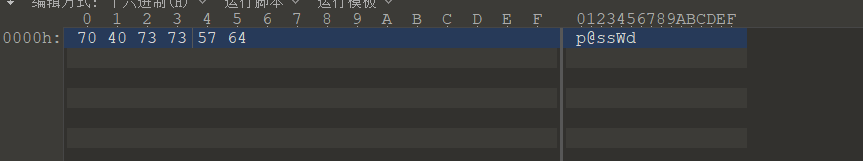

image-20210804153534232

把大写标出来得到ALOHUCK

image-20210804153555761

搜到这个

image-20210804153733888

把大写去掉后得到

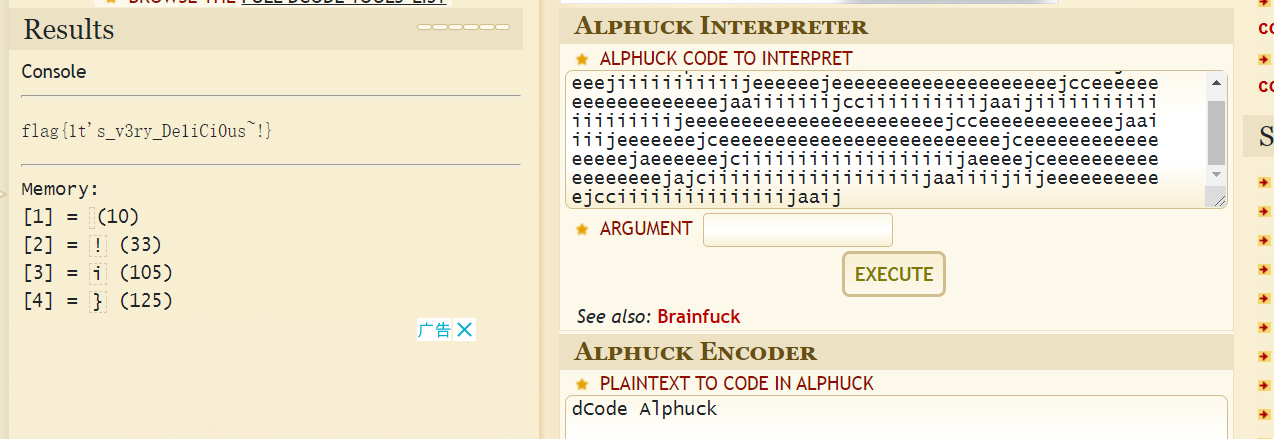

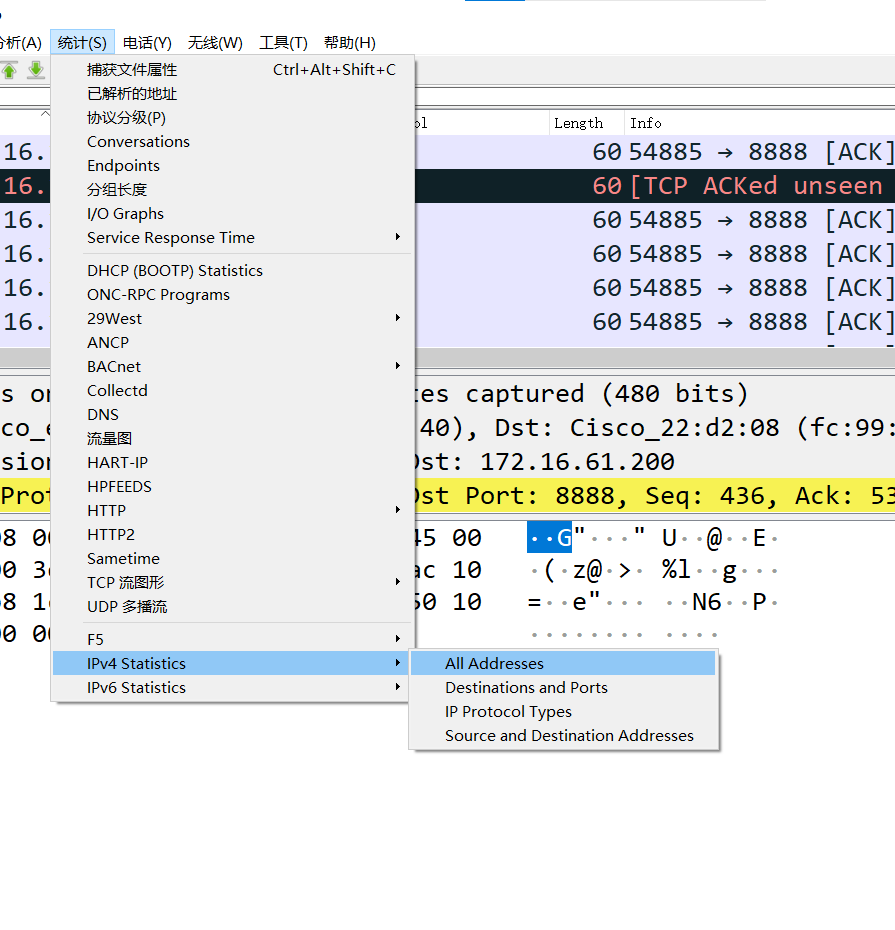

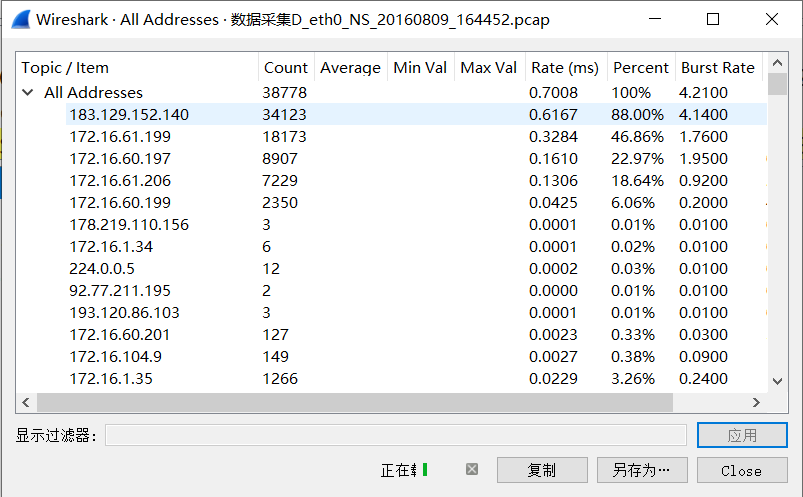

大流量分析(一) 不愧是大流量,我下了一天多。。。。。。

黑客的IP啊,找找看

image-20210804160240616

image-20210804160644330

出现次数最多的是一个外网ip,猜一下,好的还真是