buu-4

July 11, 2021

2065

菜刀666

流量分析啊,还是要耐心一点,一个一个的看过去,那你就会发现有不一样的地方(当然要在方向正确的情况下,不然就会看个寂寞。。。。。。。)

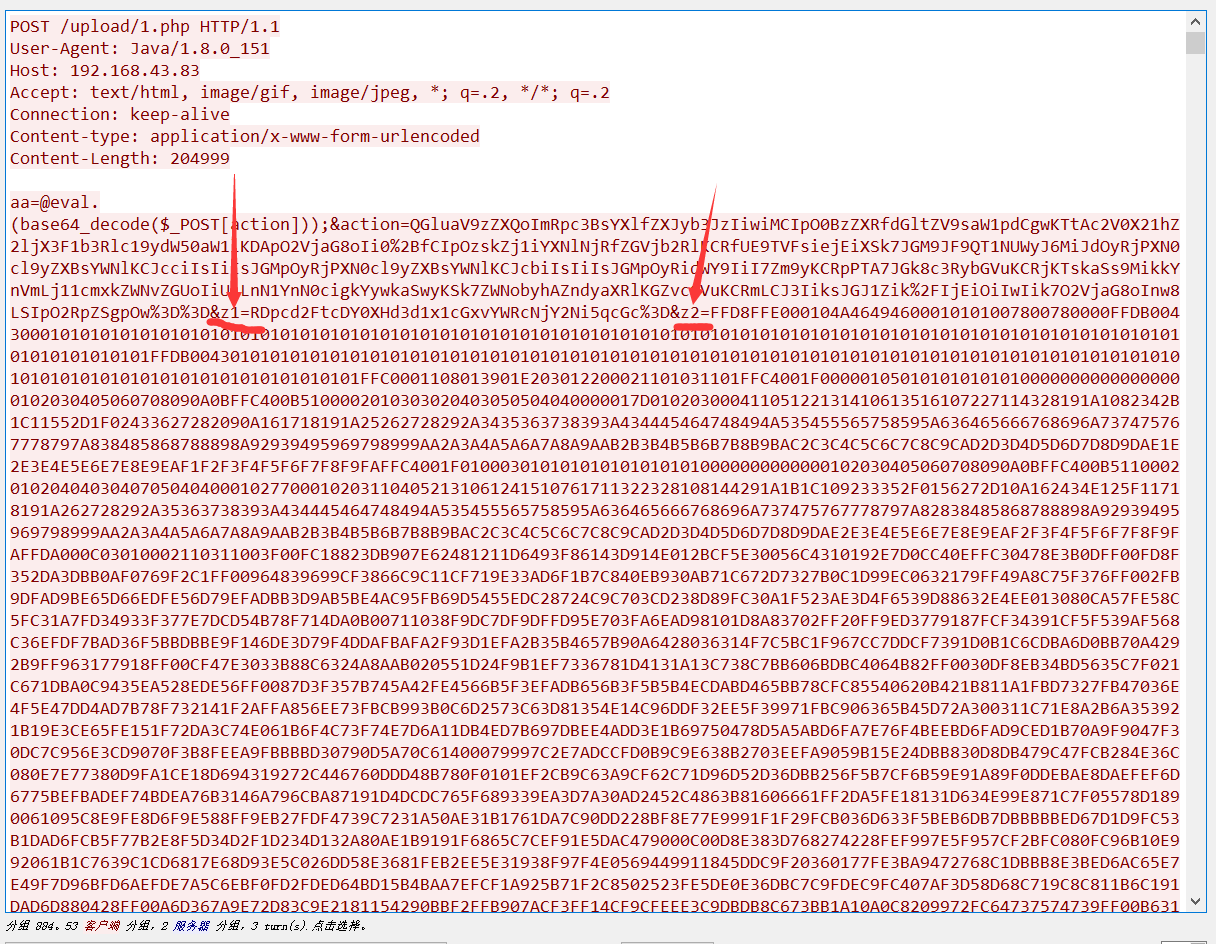

追踪流7 看到一串很长的内容 看到传了两个参数

这很明显是一张图片啊

因为直接去搜索了flag.txt,所以一开始就看见了hello.zip,把它从流量包里分离出来,压缩包的密码就在图上,结束了

[BJDCTF2020]认真你就输了

谢谢,这题目真的挺离谱的

表面上很玄幻说under chart,实则改个压缩包后缀,找到chart,就可以找到flag.txt

[SWPU2019]神奇的二维码

一张二维码的图里套4个rar我是万万没有想到的,两个压缩包分别解密另外两个压缩包然后一真一假,莫斯密码解出来就是flag了

outguess

原来outguess是算法,是我孤陋寡闻了。exif就是提取密码解就完事了。

[GXYCTF2019]gakki

图片套压缩包,压缩包加密四位数密码,得到flag.txt

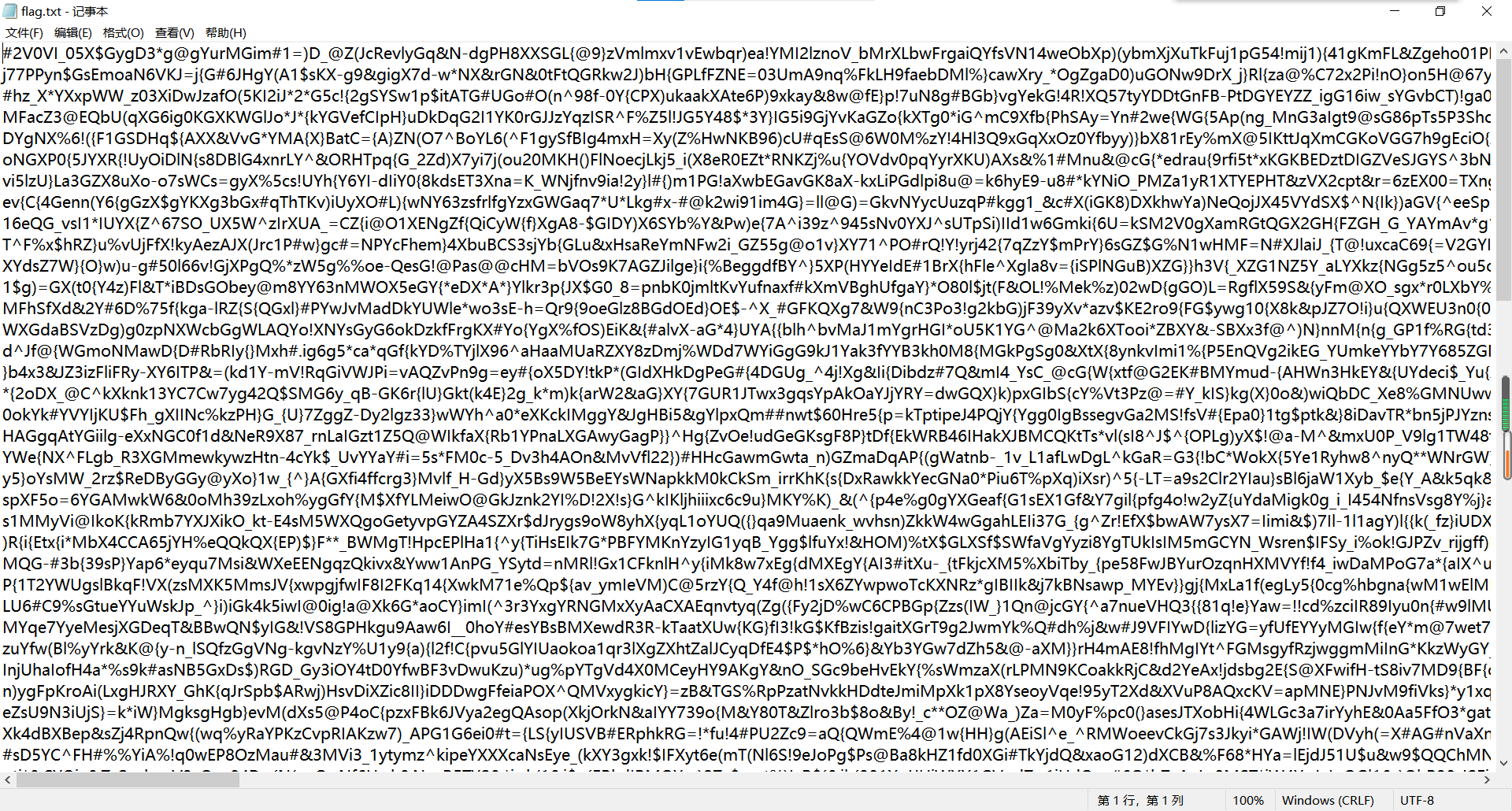

我去,这么多,开始尝试搜索flag,猝,压根没有啊,作为一只菜狗,查了wp,嗯,词频分析

https://blog.csdn.net/mochu7777777/article/details/109377328,查到一个脚本

1 | |

sqltest

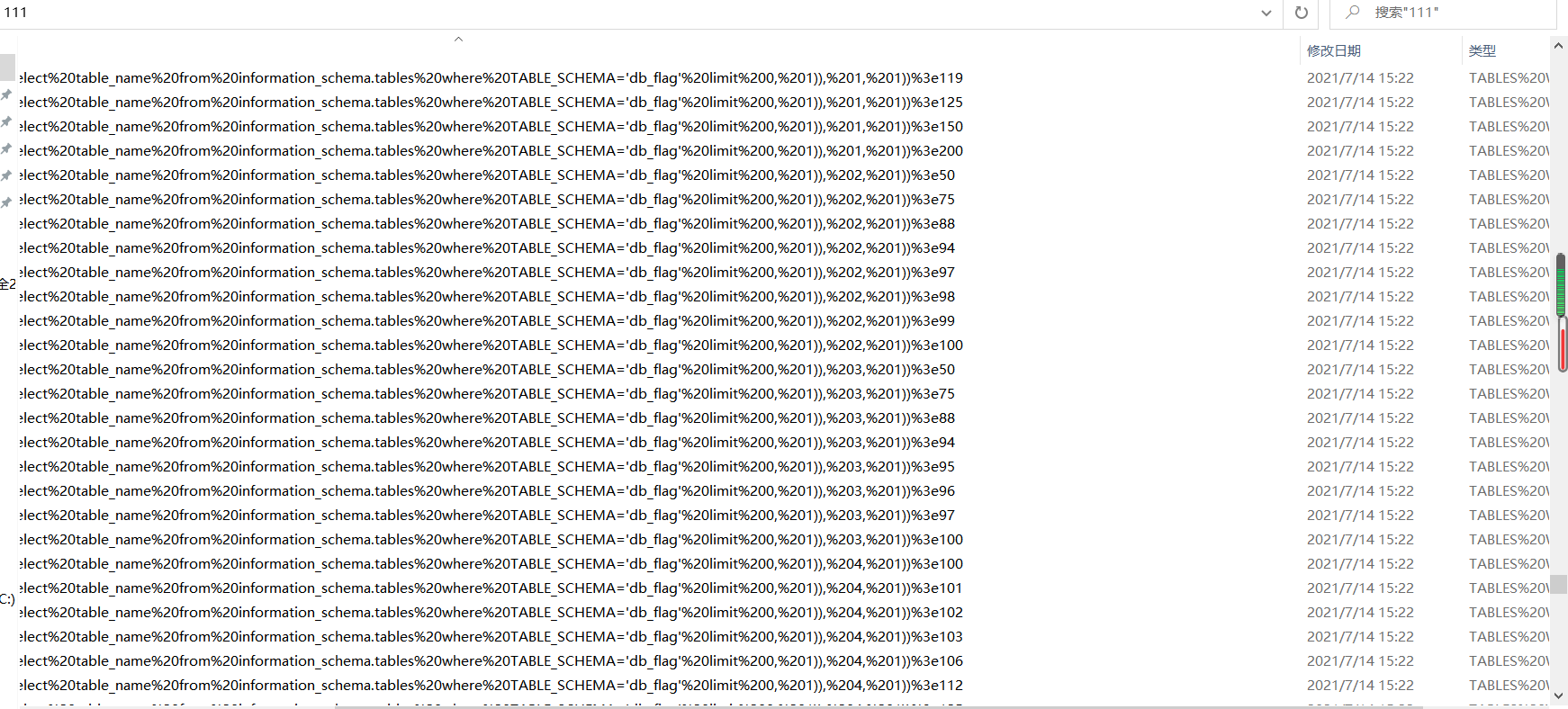

这题和虎符那题日志分析挺像的

重复的ascii就是正确的ascii

由于导出的文件是一句一个,我觉得直接看可能比脚本快一点(你懒你就直说)~~

不同的是这题ascii转出来就是flag,虎符那题要再base64进行转换。

- 本文作者:Almond

- 本文链接:http://example.com/2021/07/11/buu-4/index.html

- 版权声明:本博客所有文章均采用 BY-NC-SA 许可协议,转载请注明出处!