攻防世界-misc3

MISCall

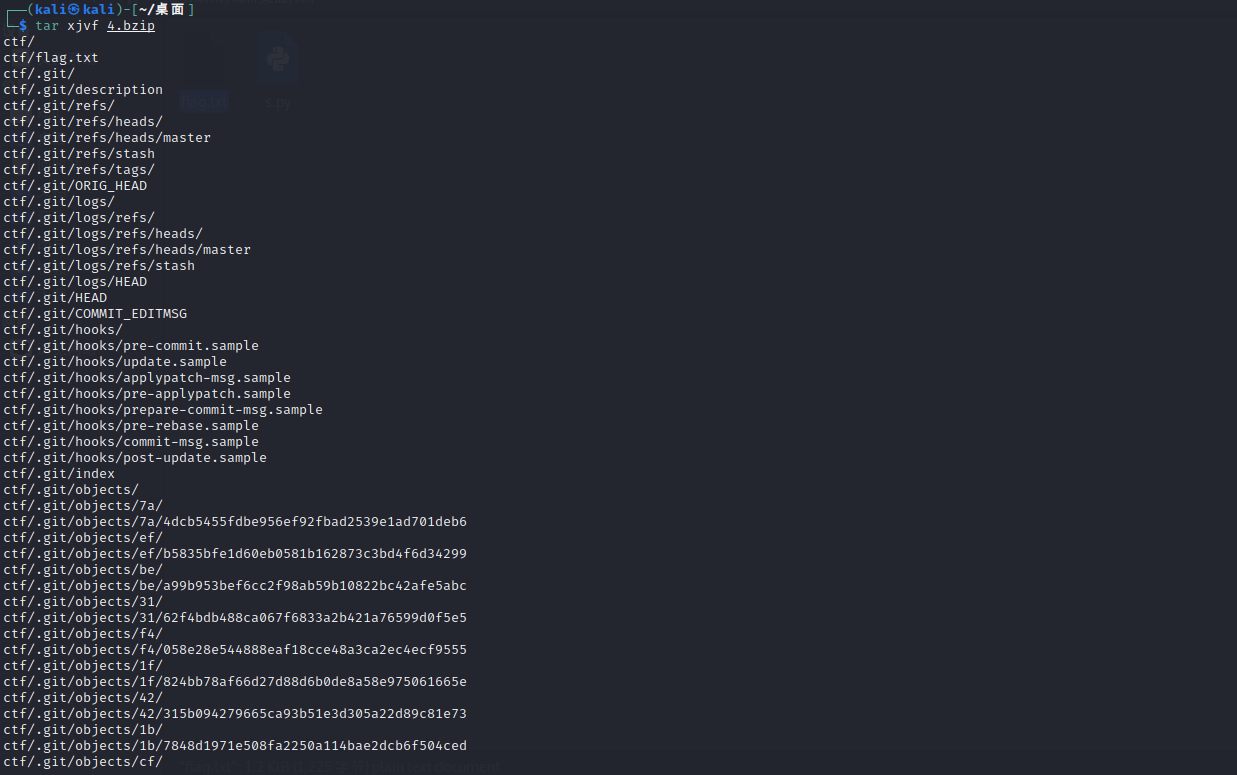

文件用010打开没有半点提示,用binwalk发现是bzip文件,tar解压

会收获一个假flag.txt文件

flag在哪里呢?

新知识!:以“.”开头的文件会被Linux自动隐藏,

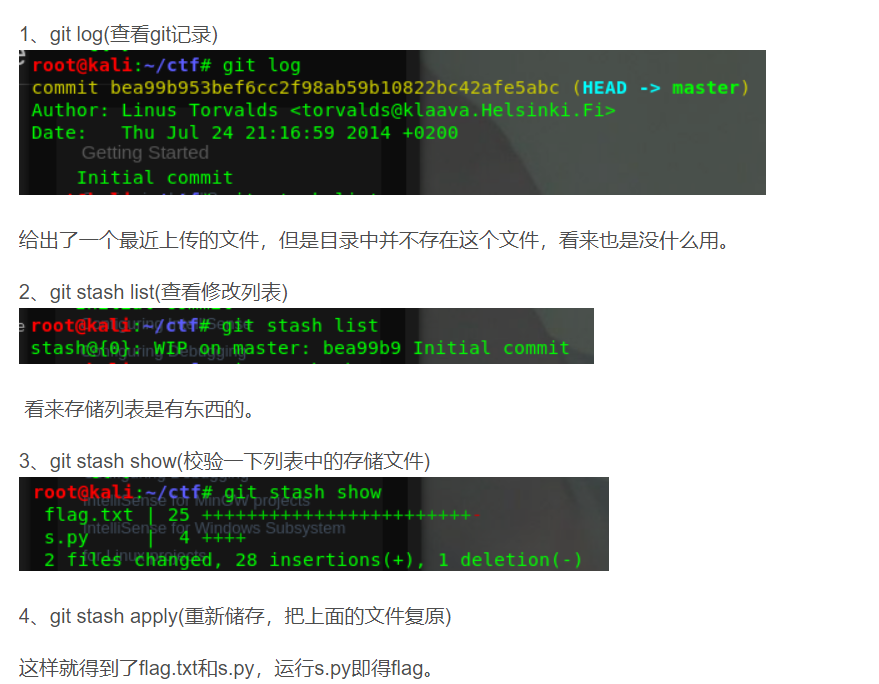

查看隐藏文件看到.git目录,大致浏览了下,接着对.git目录进行操作(在.git目录外操作):

git stash 的作用

git stash用于想要保存当前的修改,但是想回到之前最后一次提交的干净的工作仓库时进行的操作.git stash将本地的修改保存起来,并且将当前代码切换到HEAD提交上.

通过git stash存储的修改列表,可以通过git stash list查看.git stash show用于校验,git stash apply用于重新存储.直接执行git stash等同于git stash save.

参考:https://blog.csdn.net/zz_Caleb/article/details/89331985

再见李华

我以为我高考的时候会见到的,高考没见现在见。。。。。。。。。。。。。。。。

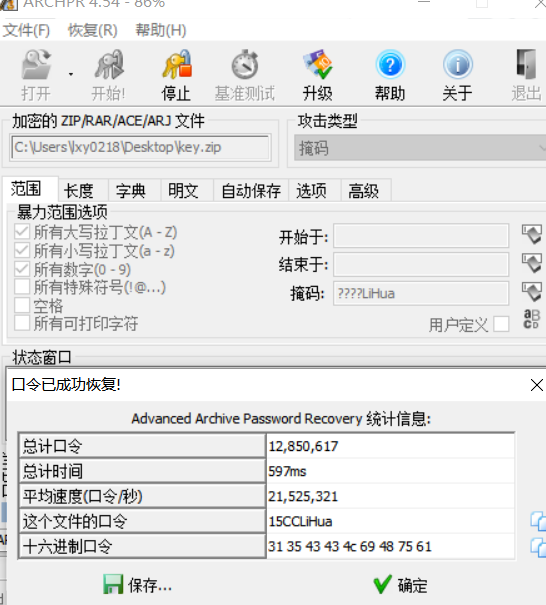

拿到的图片的MD5解不开

010打开发现是压缩包文件

然后,要密码,题目提示只有

假如你是李华(LiHua),收到乔帮主一封密信,没有任何特殊字符,请输入密码,不少于1000个字。同学,记得署名哦~

1000?(英语作文可没写过这么多,二进制?八位密码?)然后署名?那后五位LiHua?爆破试试

(很想说最后密码是九位来着,然后1000确实和15CC位数相同)懂了,1000以上,所以密码至少九位

我们的秘密是绿色的

各种方法试过去,啥都没有。。。。。。。。。。。。。。。。。。

(看wp)提示竟在题目里,我们的秘密=our secret 是一个加密工具,秘密是绿色的?日期上的数字确实有绿色的

我愿意称这题为无限套娃,解开得到压缩包,需要爆破密码(八位生日),然后明文攻击解压里面的zip文件,把明文(txt,)压缩使用

有的时候,我们可能会把很多不起眼的文本文件、PPT文档、doc文件等,作为“已知明文”来使用。(通过比较压缩包里外的文件和CRC32来判断)

收获flag文件,恭喜你

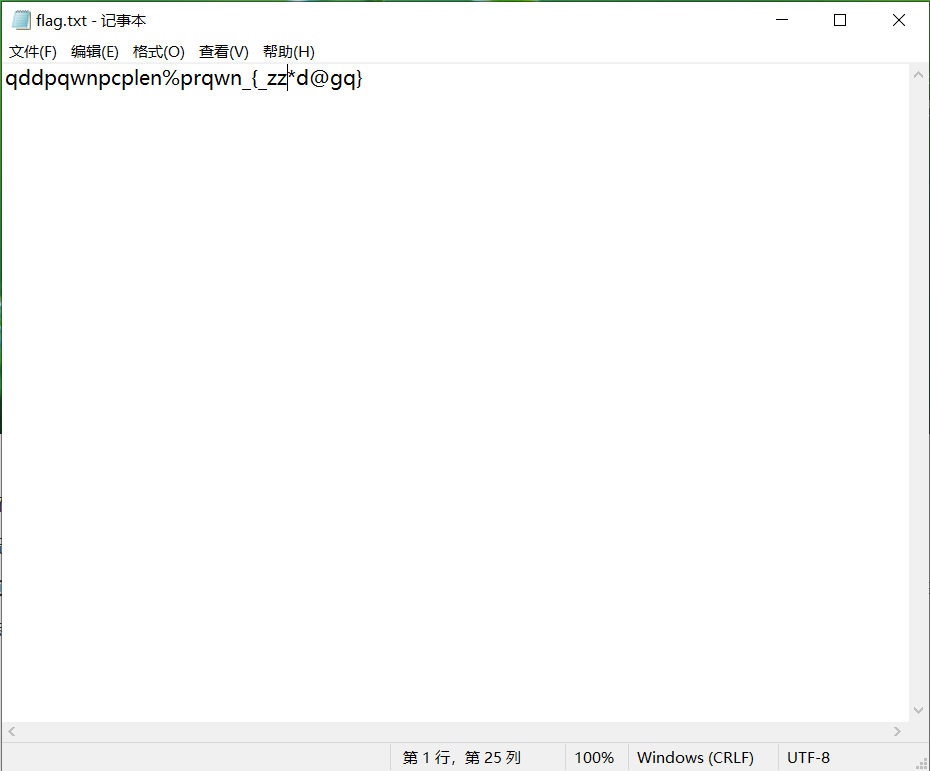

这不是真的

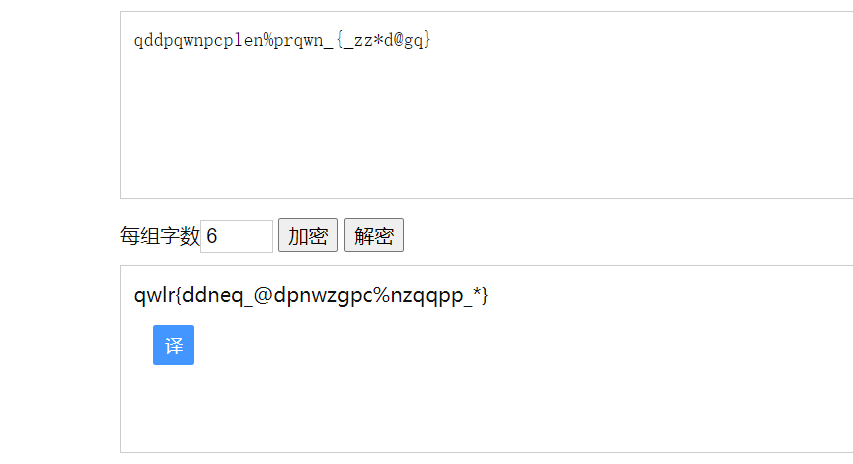

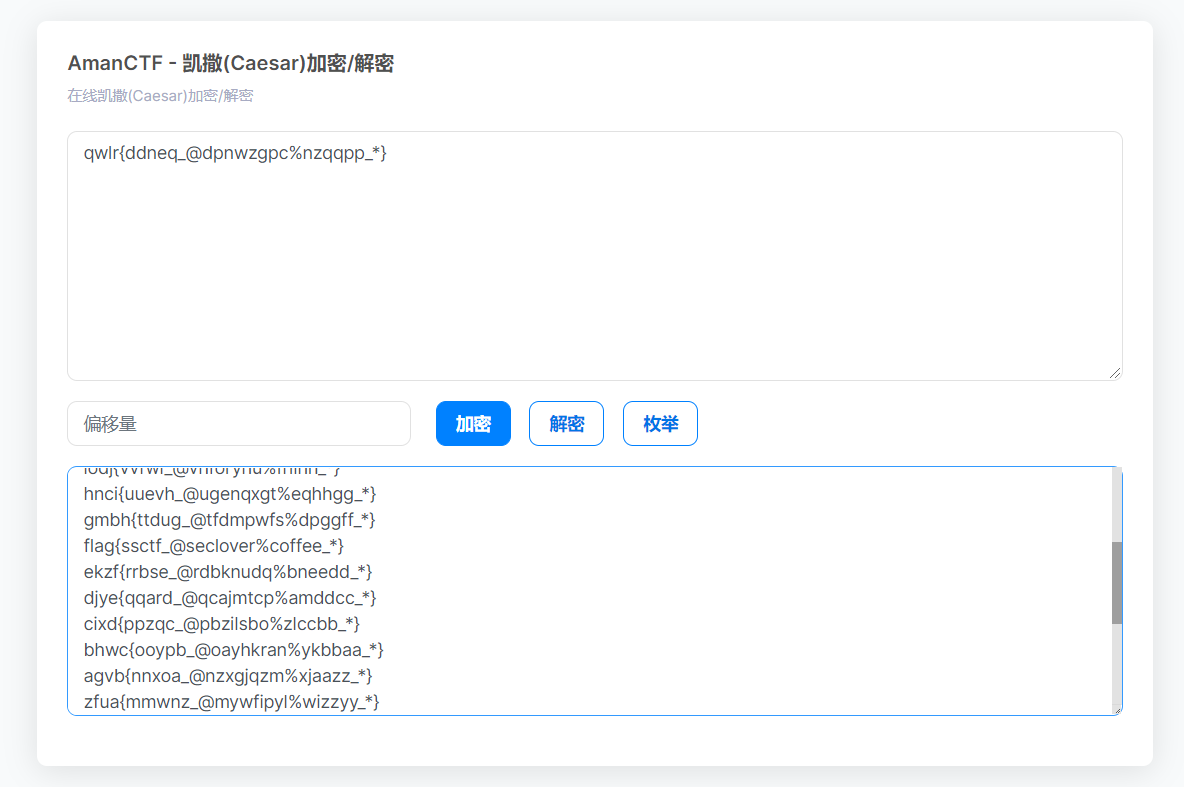

栅栏密码(别问,问就是不会)

在线解一下,这个看起来比较像flag,但是这个肯定不是啊

真实的凯撒加密出现在了misc里

这个套娃游戏终于结束了。。。。。。。。。。。。。。。。。。。。。。。。

labour

觉得这题很有意思就写了一下

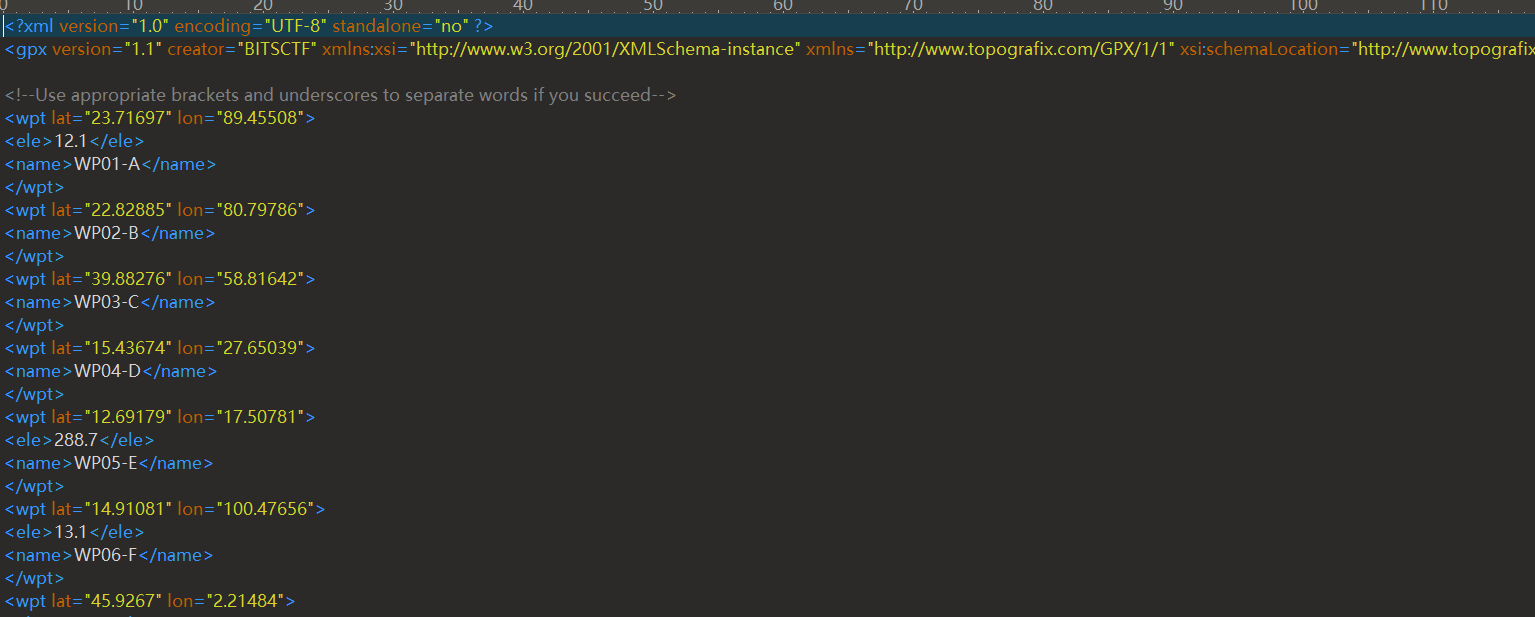

拿到的是一个无后缀文件,通过010得知,这是xml文件,然后有

没提示了,看了long time。。。。。。。哦,这个是经纬度

gps信息会生成地图,然后首字母组合得到flag

依次得到

1 | |

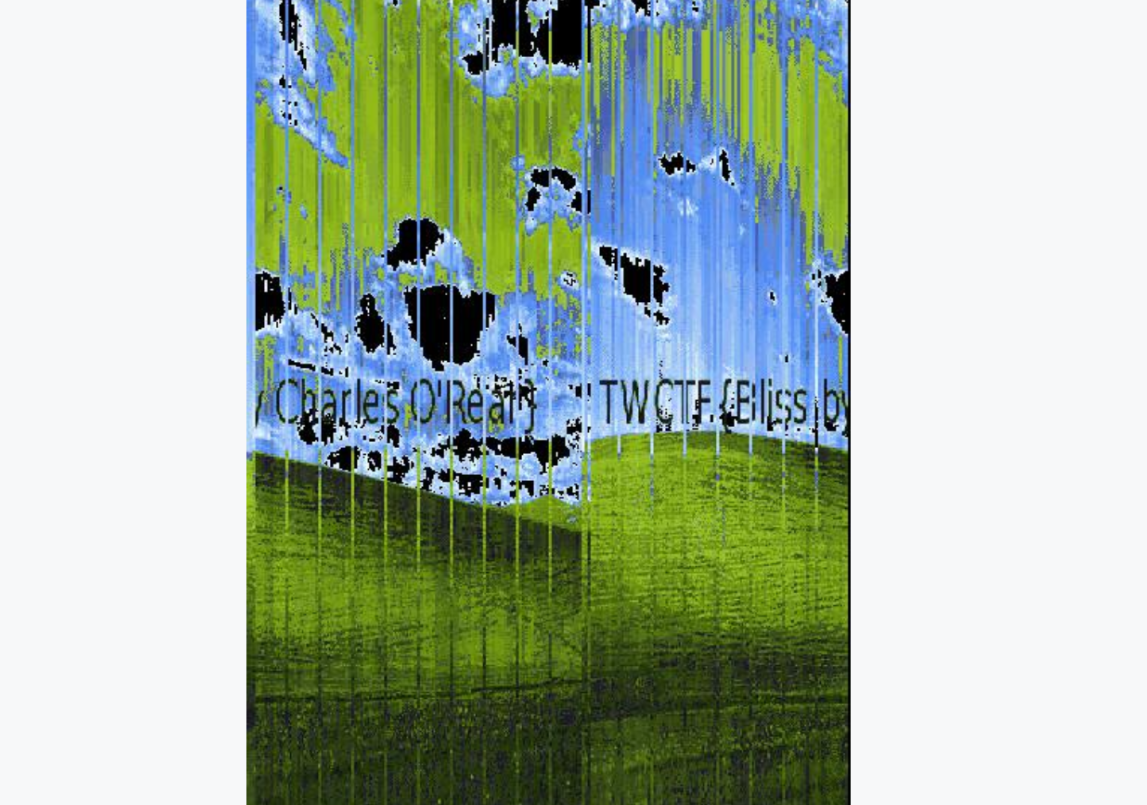

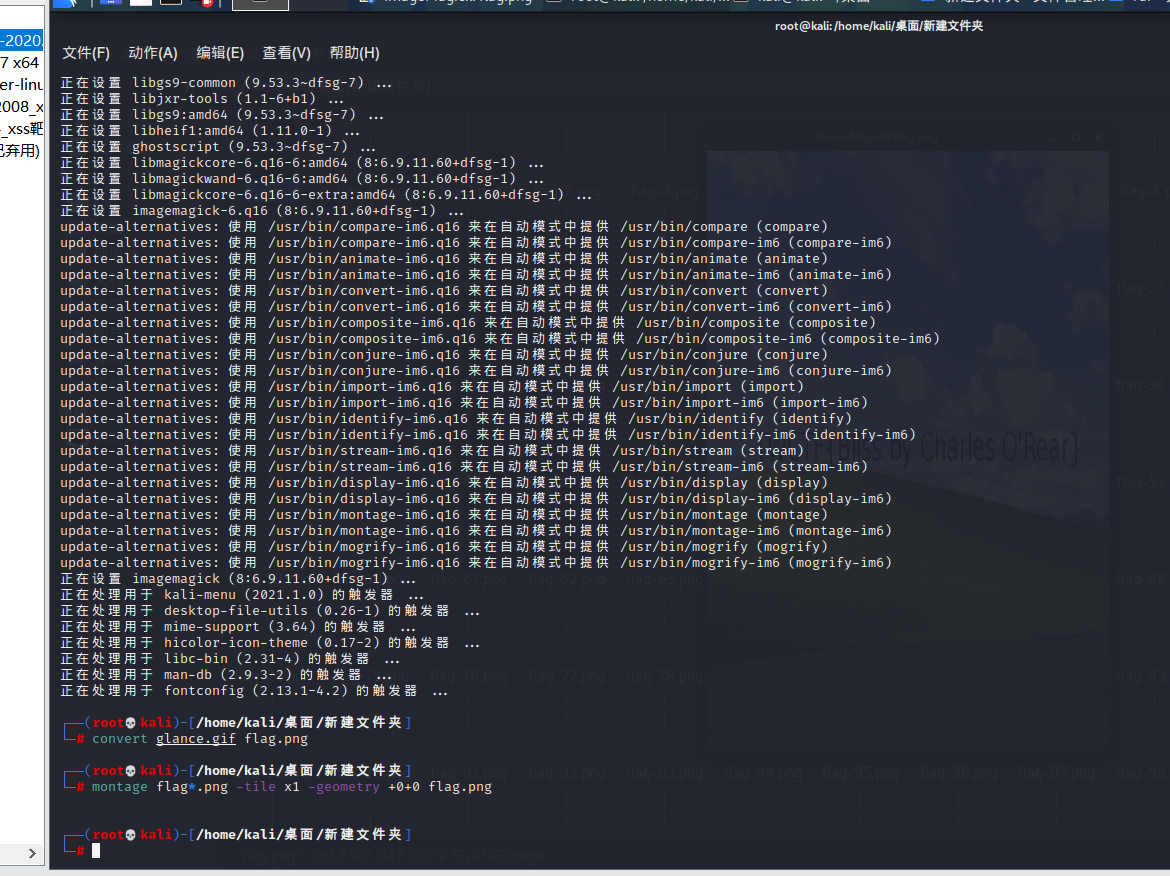

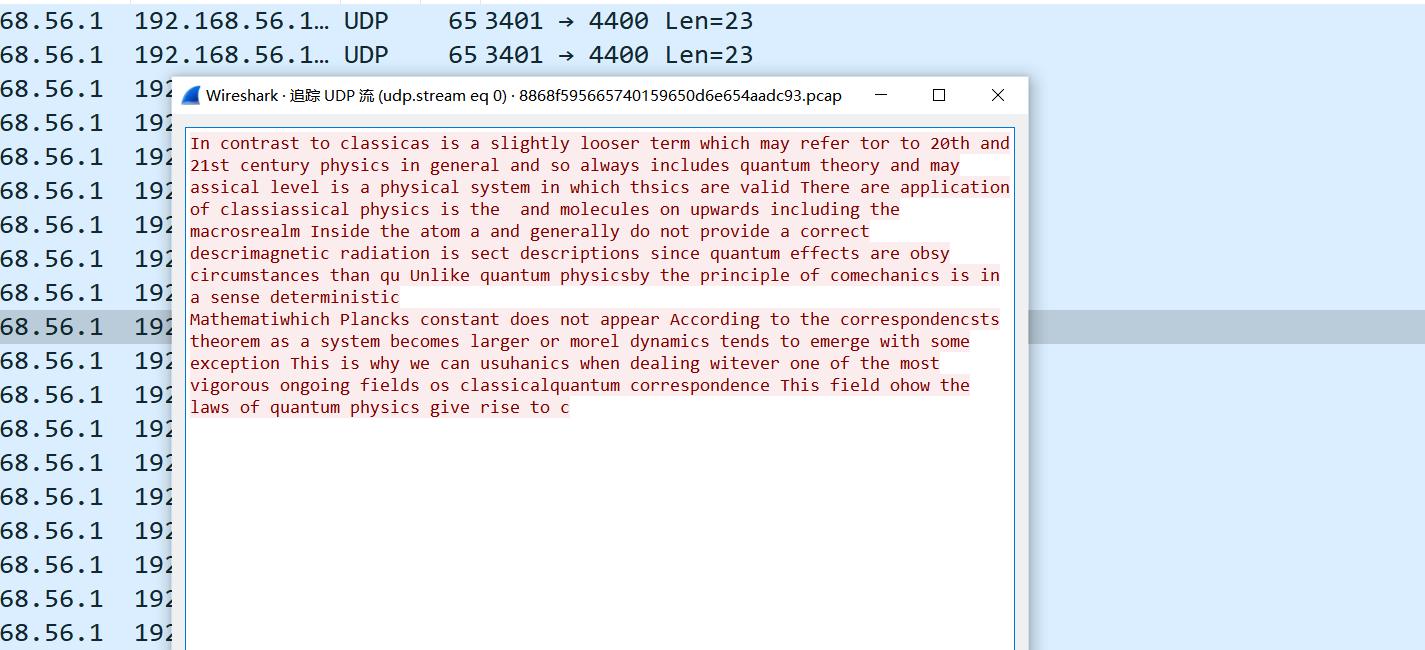

glance-50

是一张gif,看得出来这是windowxp默认壁纸,用python进行分帧合成得到

(我也想知道为什么我这个合成出来这么离谱)

1 | |

后来看wp,https://tu.sioe.cn/gj/fenjie/一个网站就能搞定了

也可以用linux来做

强迫症选手表示非常满意

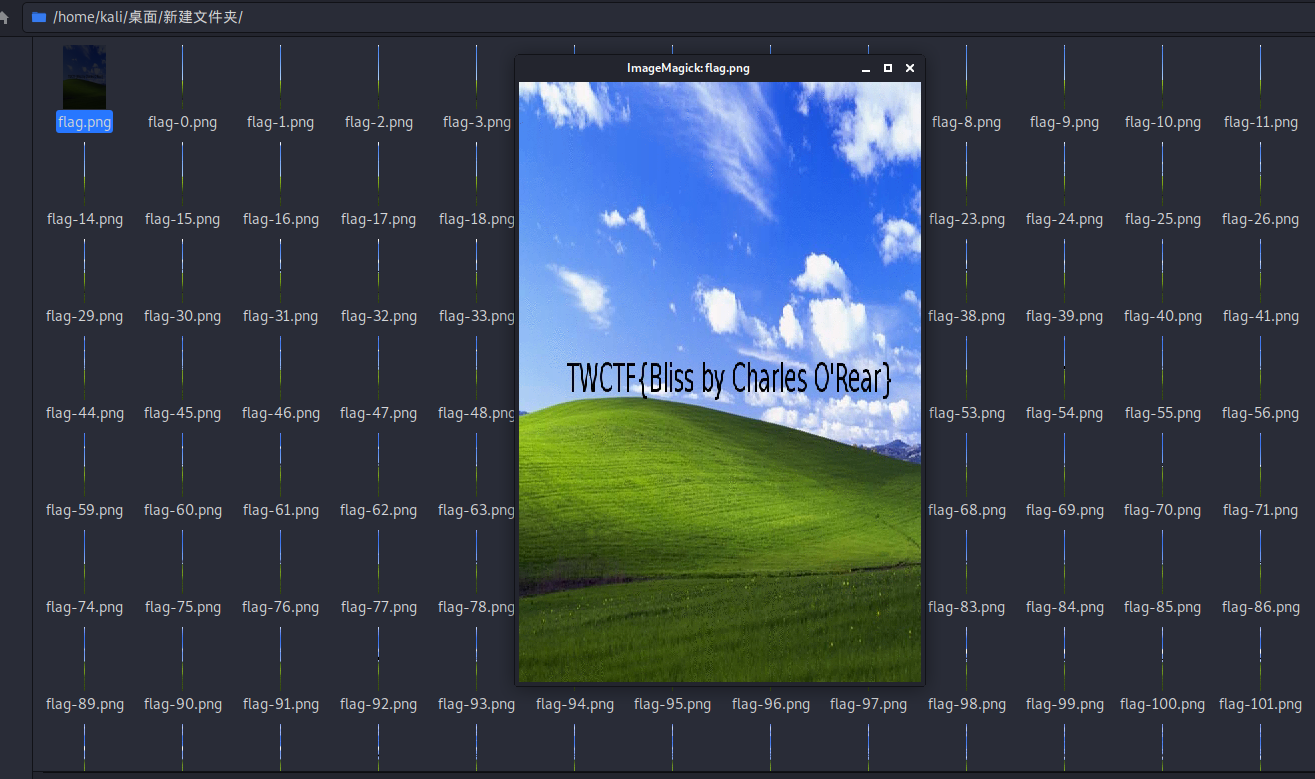

Ditf

前面都好说,就是这个流量包搞得我很难受,在里面找到了一张png,但是什么都没有发现,然后

属实没有想到html里藏了一串base64,转换完即可得到flag

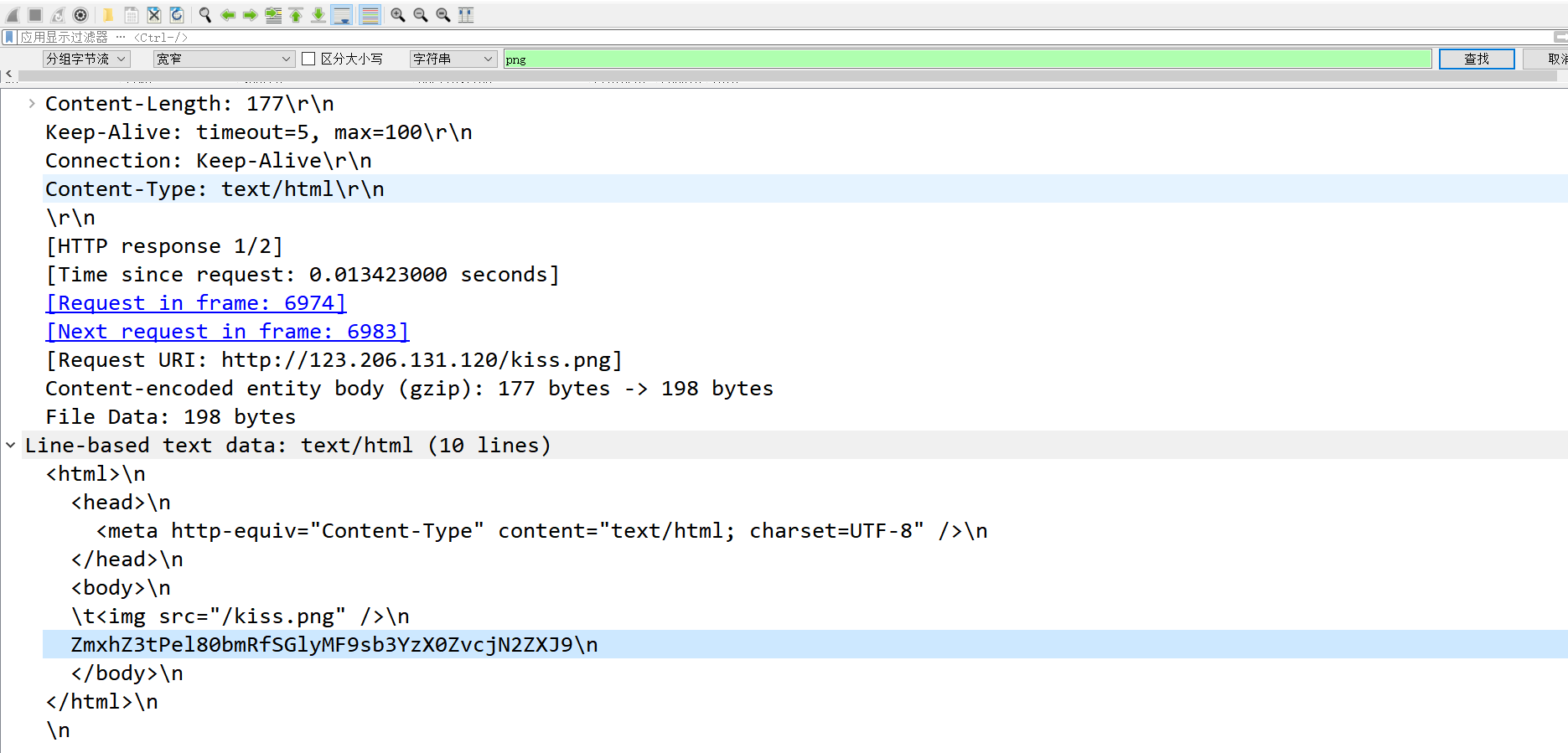

Hidden-Message

追踪udp流

发现是文本,大概讲的是量子物理

(这个信息隐藏在哪里啊。。。。。。。。。。。。。。。。。。。)

你看看端口,3401,3400变换,量子纠缠是0和1变换,好像对应上了

二进制转文本,未果

- 本文作者:Almond

- 本文链接:http://example.com/2021/04/09/%E6%94%BB%E9%98%B2%E4%B8%96%E7%95%8C-misc3/index.html

- 版权声明:本博客所有文章均采用 BY-NC-SA 许可协议,转载请注明出处!