dvwa-weak session ids

February 16, 2021

768

前言

weak session, 弱对话

如果会话 ID 可以计算或很容易猜到的话,通常只需要,这样攻击者就可以利用知道会话 ID 轻松地访问用户帐户,而不必强行使用密码或发现其他漏洞,如跨站点脚本 (XSS)。

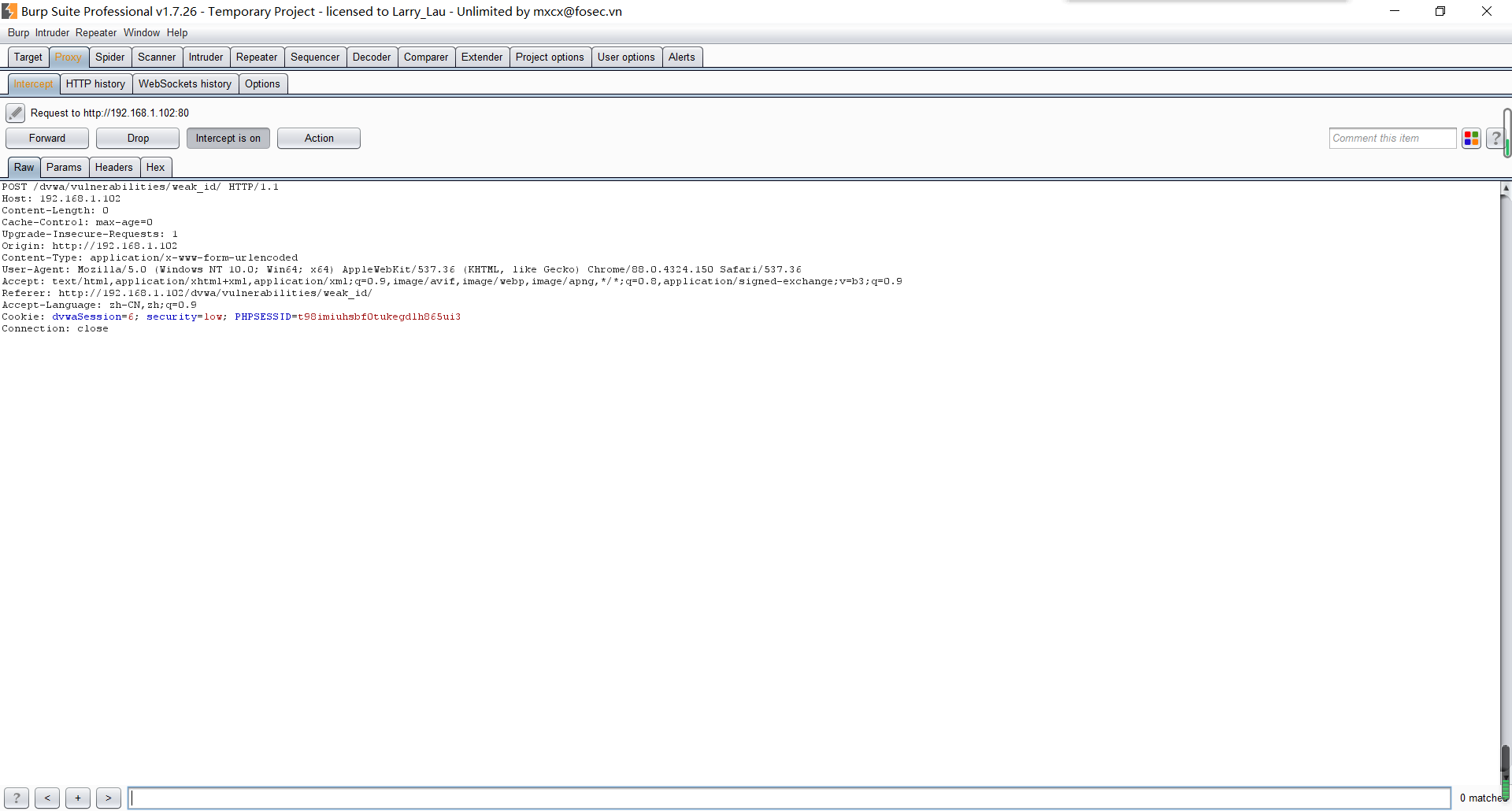

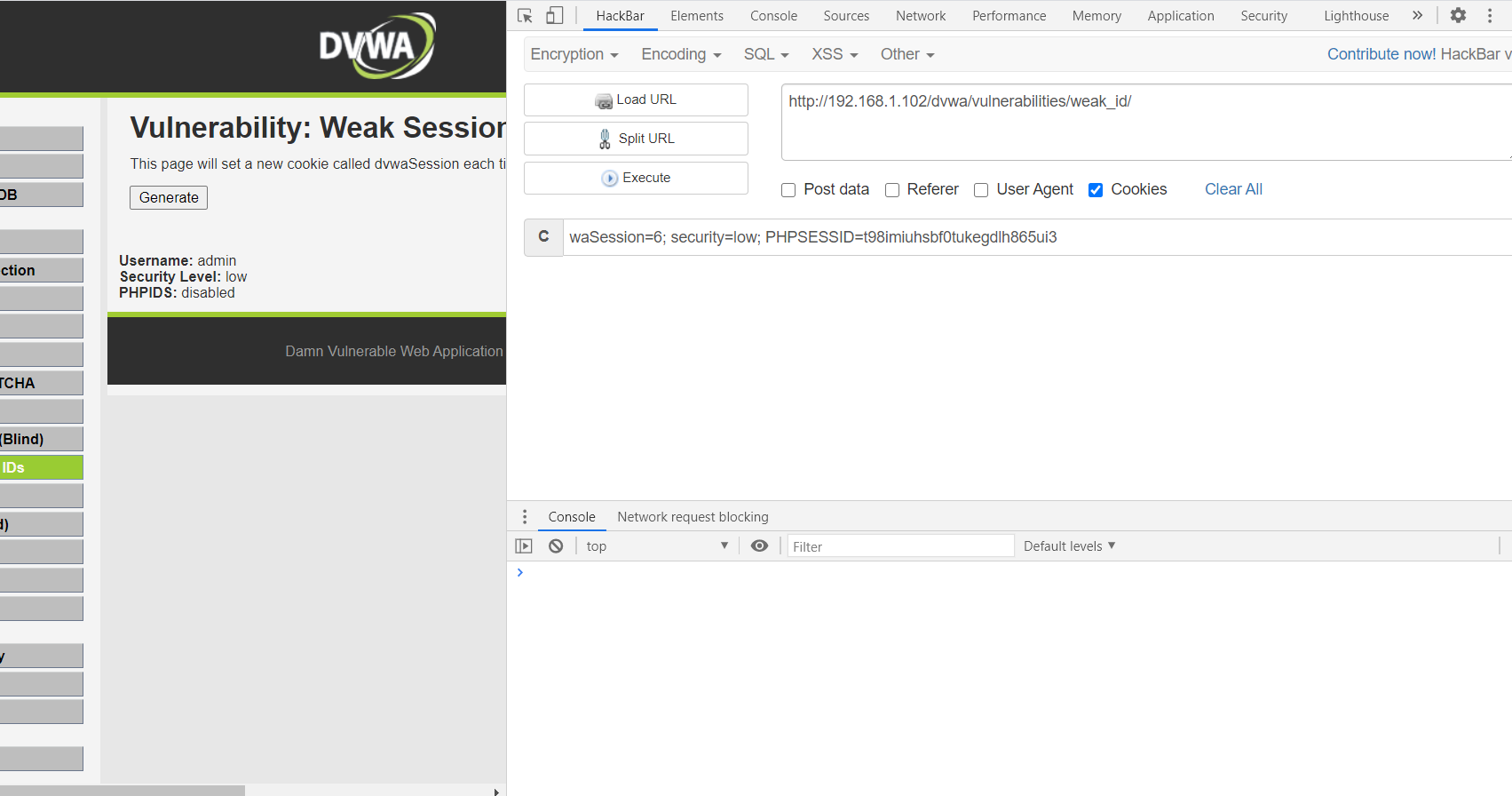

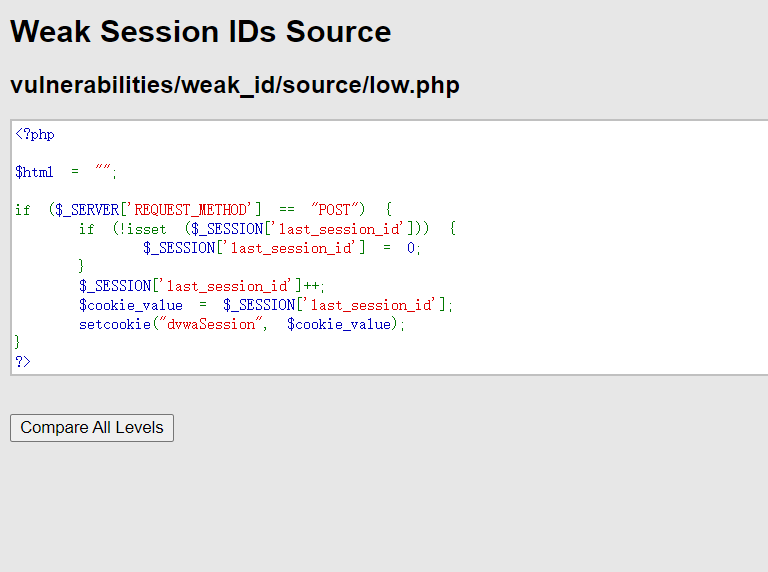

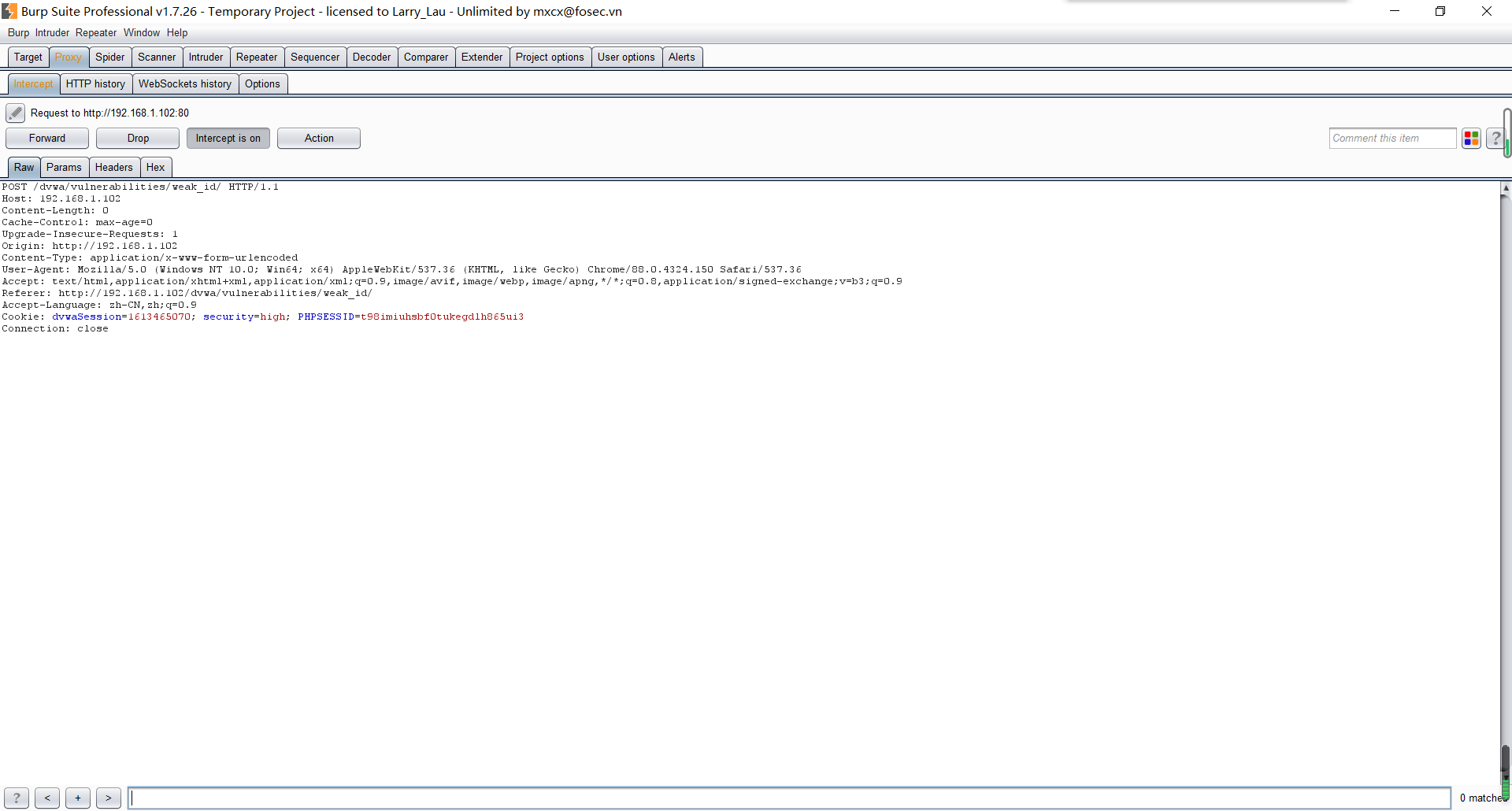

low

抓包就对了

通过hackbar,

即可登录会话

这边的id数依次加一

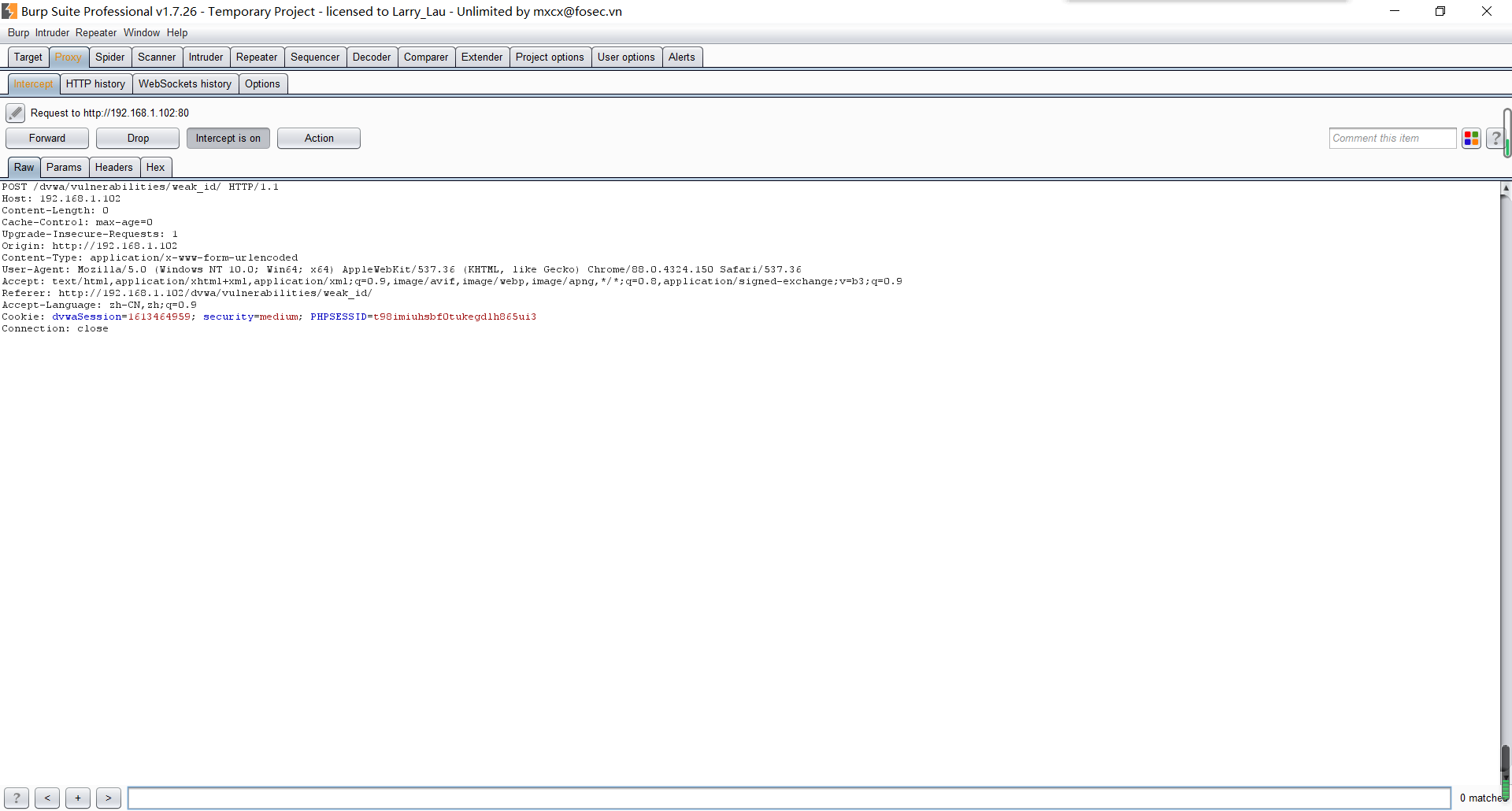

medium

和low相似

dvwasession换成了时间戳

分享一个时间轴在线工具https://tool.lu/timestamp/

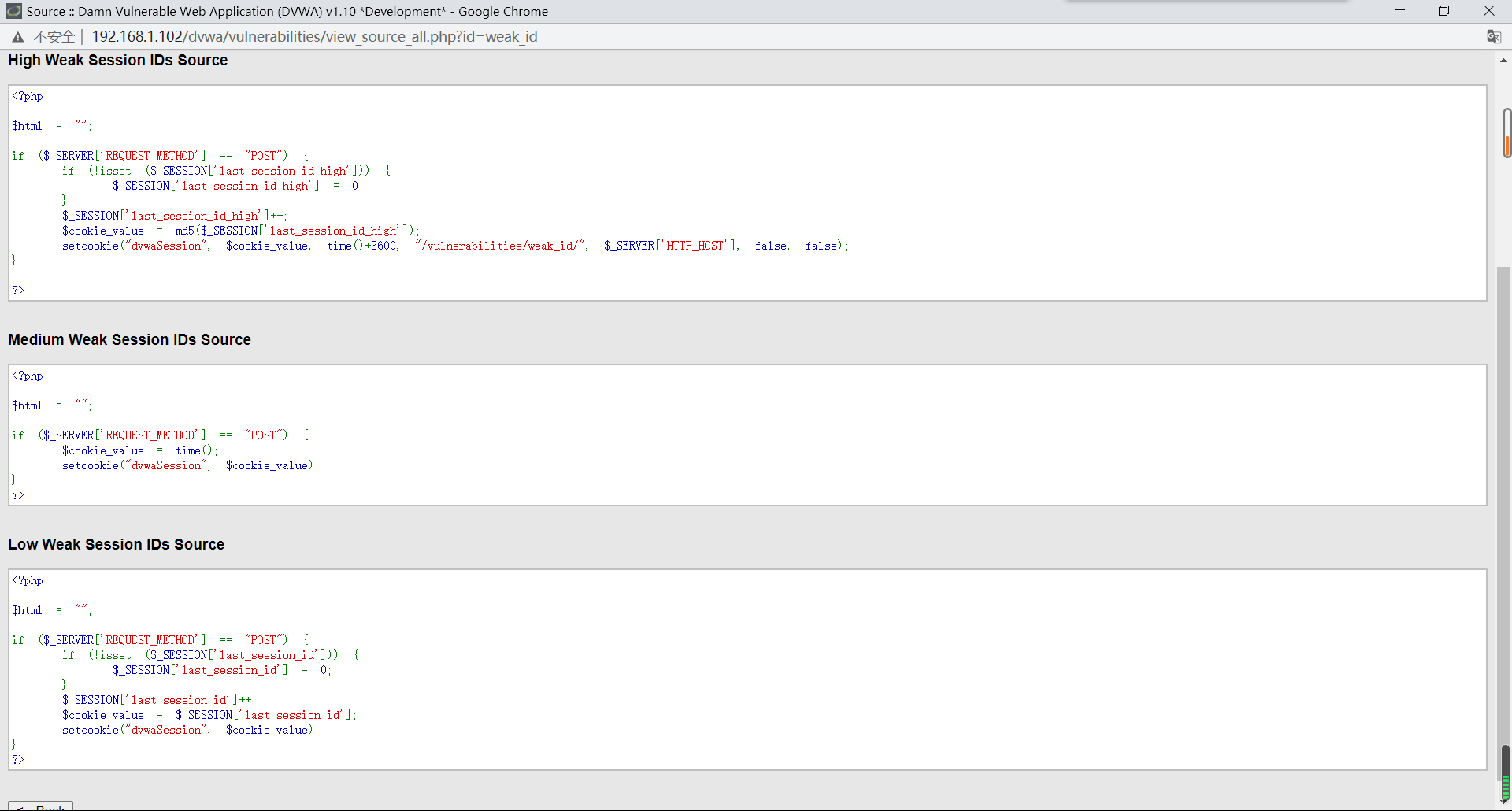

high

感觉和medium蛮像的

不如把这几个的源代码来比较一下

(⊙﹏⊙)事实上,high的代码只比low的多了MD5加密

但是我这里无论怎么抓包结果都是上上张图

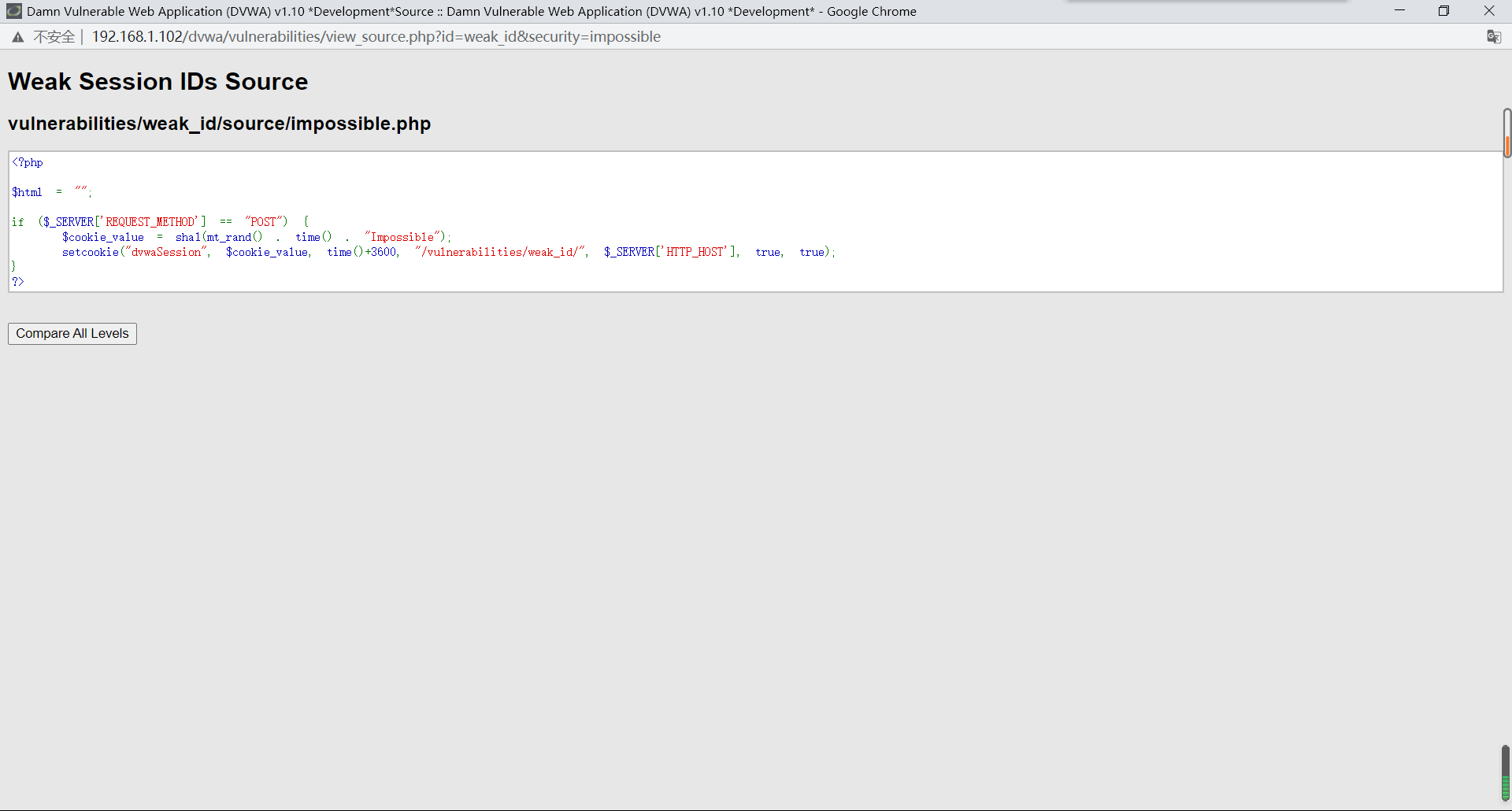

impossible

来看看源码

使用了PHP setcookie()函数,来设置cookie:

1 | |

$cookie_value采用随机数+时间戳+固定字符串”Impossible”,再进行sha1运算,完全不能猜测到dvwaSession的值。

- 本文作者:Almond

- 本文链接:http://example.com/2021/02/16/dvwa-weak-session-ids/index.html

- 版权声明:本博客所有文章均采用 BY-NC-SA 许可协议,转载请注明出处!